怎么用公网IP安全连Redis,避免被乱访问和泄露风险

- 问答

- 2026-01-10 15:33:22

- 2

直接将Redis服务暴露在公网IP上是非常危险的行为,除非你完全清楚后果并做好了万无一失的防护。 Redis在设计之初更侧重于性能和易用性,其内置的安全特性相对薄弱,如果配置不当,攻击者可以轻易地连接到你的Redis服务器,窃取、篡改或删除所有数据,甚至利用Redis服务器作为跳板攻击内网其他机器,我们的目标不是简单地“连接”,而是“安全地连接”。

最安全、最被推荐的方法是避免将Redis直接暴露在公网,如果可能,你的应用程序和Redis服务器应该部署在同一个私有网络(VPC)内,这样,它们之间的通信就像在同一个内部局域网中,外部互联网根本无法直接访问到Redis的端口,这是绝大多数云服务商(如阿里云、腾讯云、AWS)的首选建议,如果你的应用和Redis必须在不同网络,也应优先考虑通过专线或VPN等方式将它们组成一个安全的私有网络,从而彻底避免公网风险。

在某些特定场景下,比如开发测试、临时调试或者某些混合云架构,确实需要从公网访问Redis,这时,我们必须采取层层设防的策略,构建多重安全防线。

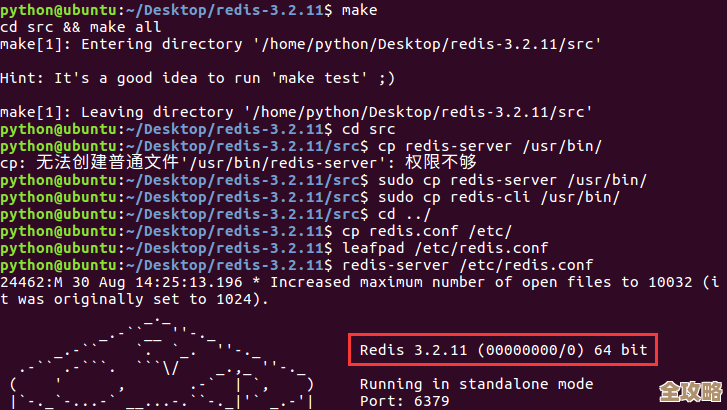

第一道防线:强化Redis自身配置。 这是最基本也是最重要的步骤,主要修改Redis的配置文件(通常是redis.conf)。

- 设置强密码(requirepass): 这是必须做的第一步,在配置文件中找到

requirepass指令,设置一个极其复杂的长密码(包含大小写字母、数字、特殊字符),设置后,任何客户端在发送命令前都必须使用AUTH命令提供正确的密码才能进行操作,这能挡住绝大部分无目标的自动化扫描攻击,切记,这个密码要像你的银行卡密码一样保管好。 - 禁用高危命令: Redis有很多强大的命令,但在生产环境中可能是危险的。

FLUSHALL会清空所有数据,CONFIG命令可以让客户端直接修改服务器配置,EVAL命令可能执行恶意Lua脚本,我们可以在配置文件中使用rename-command指令将这些命令重命名为一个复杂的、难以猜测的字符串,或者直接重命名为空字符串来彻底禁用它们。rename-command FLUSHALL ""和rename-command CONFIG "a_very_long_random_string_that_nobody_can_guess"。 - 绑定监听IP(bind): 不要监听所有网卡,在配置文件中,通过

bind指令明确指定Redis只监听来自特定IP地址的连接,如果你知道你的应用程序服务器的公网IP是固定的,可以将其绑定在这里,这样只有来自这个IP的请求才会被接受,但更常见的做法是,如果前面有网络防火墙,可以只绑定内网IP或127.0.0.1。 - 保护模式(protected-mode): 这是一个重要的安全兜底机制,当Redis没有设置密码(

requirepass)且没有明确绑定IP(bind)时,保护模式会生效,默认只允许本地回环地址(127.0.0.1)连接,一旦你设置了密码或绑定了IP,保护模式通常会自动关闭,但最好检查一下这个配置,确保其符合你的预期。

第二道防线:配置操作系统和网络防火墙。 Redis的安全不能只靠它自己,系统层面的防护同样关键。

- 系统防火墙(iptables/firewalld): 在运行Redis的服务器上,必须启用防火墙,严格限制访问Redis端口(默认6379)的源IP地址,理想情况下,只允许你的应用程序服务器所在的公网IP地址访问这个端口,拒绝所有其他IP的连接请求,使用iptables规则可以精确控制。

- 更改默认端口: 将Redis服务从默认的6379端口改为一个不常见的端口,这虽然不能防止有针对性的攻击,但可以有效避免被互联网上漫无目的扫描6379端口的僵尸网络和自动化脚本发现。

第三道防线:使用加密通道。 即使有密码认证,数据在公网上传输仍然是明文的,这可能导致中间人攻击,窃听你的敏感数据,为了解决这个问题,可以考虑使用加密隧道。

- SSH隧道: 这是一个简单有效的方法,你可以在本地机器和Redis服务器之间建立一个SSH加密隧道,就是将本地的某个端口通过SSH安全地映射到远程服务器的Redis端口上,你的本地Redis客户端不再直接连接远程的公网IP和6379端口,而是连接本地的映射端口,所有的通信数据都会经过SSH连接的加密保护,这种方式特别适合临时性的个人访问。

- SSL/TLS代理: 对于需要持续服务的场景,可以使用Stunnel或HAProxy等工具在Redis前面建立一个SSL/TLS代理,客户端与代理之间使用加密的SSL/TLS连接,代理再将请求解密后转发给本地的Redis服务,Redis自身在6.0版本后才开始支持原生TLS,对于旧版本或追求更高灵活性,使用代理是常见方案。

第四道防线:最小权限原则和持续监控。

- 以非root用户运行Redis: 绝对不要使用root权限运行Redis服务,应该创建一个专用的、权限受限的系统用户(如

redis)来运行Redis进程,这样即使服务被攻破,攻击者获得的权限也是有限的。 - 启用日志记录: 确保Redis的日志功能是开启的,并定期检查日志,关注是否有大量的认证失败记录或来自异常IP的连接尝试,这可能是被攻击的迹象。

- 定期更新: 保持Redis软件版本的最新状态,及时修补已知的安全漏洞。

总结一下核心步骤: 想尽一切办法让Redis处于私有网络中是上策,如果不得已要暴露公网,那么“强密码 + 防火墙IP白名单 + 禁用高危命令” 是必须实施的铁三角,在此基础上,根据敏感程度考虑是否增加更改默认端口和SSH隧道/SSL代理加密,辅以非root用户运行和日志监控等安全运维措施。

安全是一个过程,而不是一个结果,没有任何单一措施能提供100%的安全,但通过叠加这些层层防护,可以极大地增加攻击者的成本,有效保护你的Redis数据和服务器安全。

本文由畅苗于2026-01-10发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:https://www.haoid.cn/wenda/78144.html