云计算安全隐患多,这些漏洞你可能还没全知道,得留心点

- 问答

- 2026-01-05 00:14:10

- 23

说到云计算,现在几乎是个公司都在用,它确实方便,像租水电一样按需付费,弹性伸缩,省去了自己维护一堆服务器的麻烦,但很多人可能没意识到,当你把家当——也就是公司的核心数据和业务——都搬到云上时,安全问题也跟着变得复杂了,这不仅仅是云服务商的事儿,更是我们自己得时刻留神的事儿,下面这些安全隐患和漏洞,你可能还没完全搞清楚,真得留心点。

配置错误:最普遍也最危险的“大门敞开” 根据安全公司发布的调查报告,绝大多数云安全事件的根本原因都不是云平台本身被攻破了,而是用户自己的配置出了岔子,想象一下,云服务给了你一个功能超级强大的保险库,但你却忘了给库门上锁,或者甚至把钥匙就插在门上,这就是配置错误。 一种非常常见的错误是“存储桶权限配置不当”,很多企业会把一些数据文件放在云存储服务里,比如亚马逊的S3存储桶或者阿里云的OSS,本来这些数据可能只想让内部人员访问,但由于负责设置的员工不熟悉复杂的权限规则,一不小心就把存储桶设置成了“公开可读”,甚至“公开可写”,这意味着什么?意味着全世界任何人,只要拿到这个存储桶的网址,就能直接下载里面的所有数据,可能是客户信息,可能是公司机密,也可能直接被黑客上传恶意软件,这种因为“粗心大意”导致的数据泄露事件,在新闻上层出不穷。

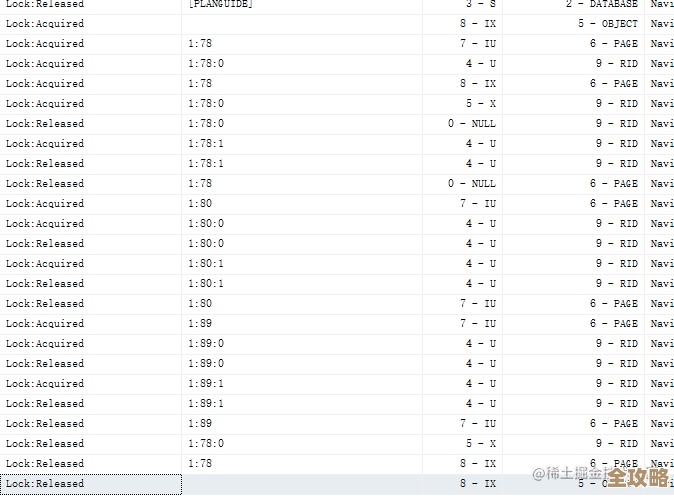

身份和访问权限管理的混乱:钥匙发多了,管不过来了 在传统的公司机房,谁能进机房,谁能登录哪台服务器,权限管理相对清晰,但在云环境里,一切都是以“身份”(用户、应用程序、服务账号)为中心来分配权限的,问题就出在这里:权限给得太随意、太宽泛了。 很多企业为了图省事,会给某个员工或某个应用账号授予它根本不需要的高级别权限,一个只需要读取数据的分析程序,你却给了它“完全管理员”权限,这就好比给一个来你家做客的朋友,不仅给了大门钥匙,连你保险柜的钥匙也一并给了,一旦这个员工的账号密码被盗(比如通过钓鱼邮件),或者这个应用账号的密钥泄露,黑客就等于拿到了你云环境的“上帝模式”,可以为所欲为,删数据、开新服务产生巨额费用、植入后门等等,管理成千上万个这种身份和它们错综复杂的权限,对很多企业来说是个巨大挑战。

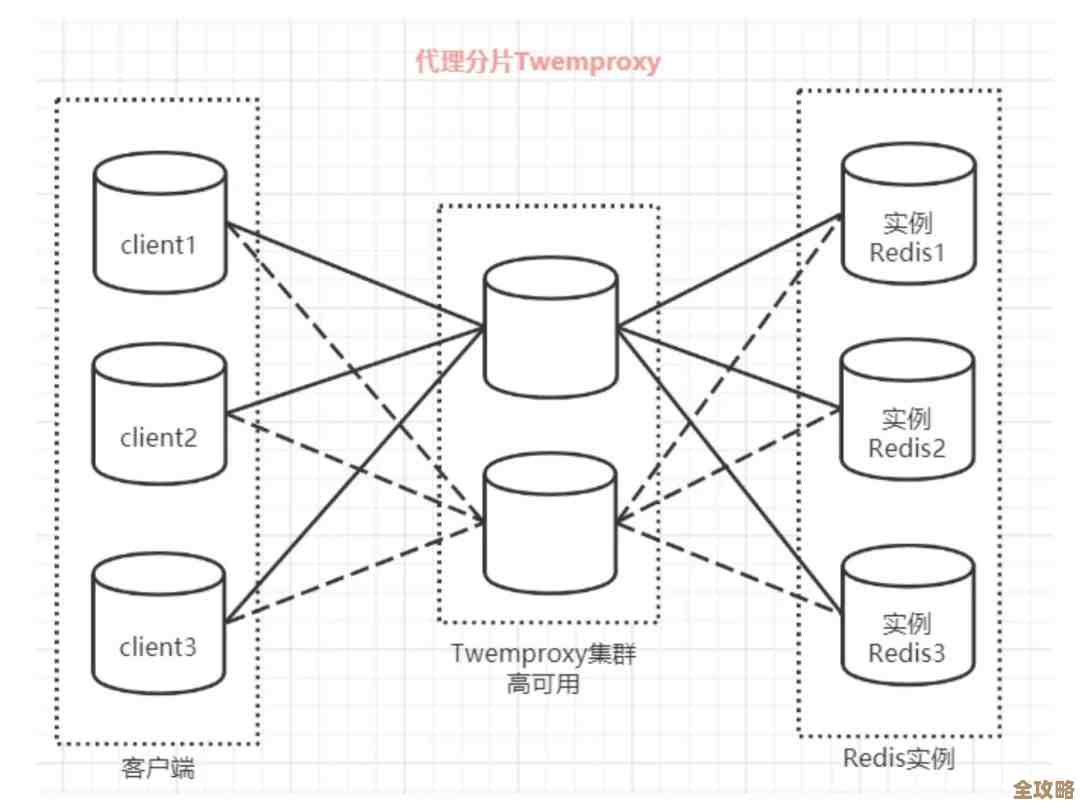

看不见的“邻居”:多租户环境下的潜在风险 云计算的一个核心特性就是“多租户”,也就是说,你和很多其他陌生的用户共同使用底层的物理硬件资源(比如同一台物理服务器),云服务商号称有严格的隔离技术,确保大家井水不犯河水,但安全界一直在讨论和研究一种叫做“侧信道攻击”的风险。 简单理解,就像住在一栋公寓楼里,虽然每家每户有自己独立的房间(虚拟空间),但大家共享着承重墙、水管、电路(物理资源),技术高超的黑客,如果恰好和你“住”在同一台物理服务器上,理论上有可能通过精密监测CPU的使用情况、缓存的变化等极其细微的“动静”,来推测出你正在处理的数据信息,甚至窃取加密密钥,虽然主流云服务商都投入巨资加固隔离,这种攻击实施起来难度极高,但它作为一种潜在的理论风险,尤其是对处理极度敏感数据的企业(如金融机构)仍然是需要考量的隐患。

云服务API的安全漏洞:后门变漏洞 为了让用户能方便地管理和自动化操作云资源,云服务商提供了大量的应用程序编程接口(API),这些API就像是云服务的大门和后门,如果这些API本身存在安全漏洞,或者你调用API的密钥凭证没有保护好,危险就来了。 黑客可能会重点攻击这些API接口,如果发现漏洞,就可以绕过前台的登录验证,直接操纵你的云资源,更常见的情况是,开发人员不小心把访问API的密钥(比如Access Key Secret)硬编码在了应用程序的代码里,然后又把代码上传到了公开的代码托管平台如GitHub上,黑客们会整天扫描这些平台,专门寻找泄露的云服务密钥,一旦找到,他们就能冒充你的身份,通过API控制你的云上资产。

数据“搬家”和删除过程中的风险 你以为数据只要加密存到云上就高枕无忧了?在数据的生命周期里,有几个环节特别脆弱,一个是数据在“搬家”的时候,也就是从你的本地网络上传到云上,或者在不同的云服务之间传输的过程中,如果传输通道没有使用强加密(比如HTTPS),数据就可能被窃听。 另一个容易被忽视的点是数据删除,当你决定不再使用某个云服务,要删除里面的数据时,你真的能确定数据被彻底清除了吗?在传统的硬盘上,物理销毁最保险,但在云里,数据可能被分散存储在多个副本和多个地点,云服务商是否提供了可靠的数据销毁证明?如果你只是简单地在管理界面上点了“删除”,底层的数据块可能只是被标记为“可覆盖”,但在被新数据覆盖前,理论上仍有被恢复的可能,这对于受严格监管行业的数据合规性来说,是个必须弄清楚的问题。

内部威胁的放大:云管理员权限太大 这一点是针对云服务商内部的,虽然大型云厂商对员工的权限管控极其严格,但理论上,他们的系统管理员是有能力接触到用户数据的,你不得不假设一种极端情况:一个心怀不轨的云厂商内部员工,或者一个成功渗透进云厂商内部的黑客,可能会滥用其权限访问客户数据,对于特别敏感的数据,企业需要考虑采用“客户侧加密”,即数据在离开你的控制之前就用自己的密钥加密完毕,再上传到云上,这样,即使云服务商也看不到你的明文数据,从根本上杜绝了这种内部威胁。

云计算带来了敏捷和效率,但也把安全的责任共担了,云服务商负责“云本身的安全”(基础设施的安全),而用户必须负责“云内部的安全”(你的数据、应用、配置的安全),上面提到的这些漏洞,大多需要企业提升自身的安全意识和管理能力,不能抱有“上了云就安全了”的侥幸心理,定期进行安全配置检查、严格管理访问权限、对员工进行安全教育、加密敏感数据,这些看似基础的工作,才是抵御云上风险最坚实的防线。

本文由盈壮于2026-01-05发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:https://www.haoid.cn/wenda/74630.html