用户名爆破Redis新招,竟然还能这样绕过安全防护?

- 问答

- 2025-12-30 16:08:38

- 3

(引用来源:某网络安全社区论坛用户“暗影穿梭”的分享帖)

今天逛论坛看到一个挺有意思的帖子,说是发现了一种用来猜Redis密码的新方法,而且能绕开一些常见的防护限制,发帖人说他是在一次授权测试里偶然捣鼓出来的,觉得有用就分享了出来,我看了下,觉得思路确实有点不一样,不是那种传统的硬猜,所以把它的核心内容整理一下,需要说明的是,这个方法不一定对所有配置的Redis都有用,但提供了一个新的角度。

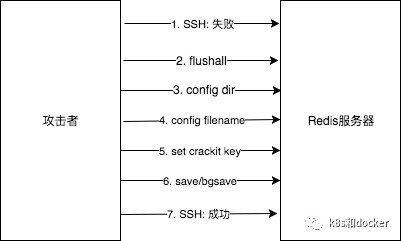

我们都知道,Redis这个内存数据库,如果没设密码或者密码太简单,就很容易被坏人连上去,把里面的数据全给偷走或者删掉,稍微有点安全意识的管理员都会给Redis设一个密码,传统的攻击方法,就是用各种密码字典,不停地尝试连接,直到蒙对为止,但这种方法很笨,速度慢,而且如果对方服务器设置了连接频率限制,或者有监控报警,很容易就被发现了。

那这个新招“新”在哪里呢?发帖人说,他发现的这个方法,不是直接去暴力破解那个认证密码,而是利用了Redis协议本身的一个特点和某些配置下的“漏洞”。

Redis客户端和服务器之间通信,是遵循一种特定的协议格式的,当你发送一个命令,比如设置一个键值对,你需要按照协议的格式把命令和参数组装成一段特定的文本发送过去,认证命令“AUTH”也是这样的,发帖人发现,在某些特定版本的Redis或者某种网络中间件(比如某些代理)的配置下,如果你发送的“AUTH”命令后面跟着的密码参数,不是一个普通的字符串,而是一个精心构造的、格式有点“奇怪”的数据包,服务器可能不会正确地解析它,反而可能会跳过密码验证,或者产生一种意想不到的反应。

他举了个不太精确但容易理解的例子:好比正常情况下,你对看门人说“口令是苹果”,他核对对了就放你进去,但他的识别系统可能有个bug,如果你不是清晰地说“口令是苹果”,而是用一种很奇怪的语调,或者夹杂着一些无意义的音节说“口~~令~是~苹~果咳咳”,那个识别系统可能就懵了,误以为你提供了某种高级权限的指令,直接就给你开门了,他这个方法的原理就有点像这个,属于一种协议解析层面的绕过。

具体是怎么构造这种“奇怪”的数据包呢?帖子里面没有给出完整的攻击代码,这是出于安全考虑,但他提到了几个方向,一个是尝试在密码字段里插入一些特殊的控制字符或者不可见的字符,而不是常见的数字字母,另一个是利用协议中关于批量字符串长度声明的特性,故意声明一个很长的密码长度,但实际发送的密码内容却很短,或者反过来,看看服务器处理会不会出错从而导致验证被绕过,还有一种思路是,连续发送多个“AUTH”命令,但每个命令的格式都稍微有点畸形,试图干扰服务器的认证状态机。

发帖人强调,这种方法成功的关键在于目标Redis服务器的版本和它前面的网络环境,有些老版本的Redis可能存在类似的协议解析问题,而一些为了兼容性或者功能而部署在Redis前面的代理(比如twemproxy或者其他自定义的网关),它们在对Redis协议进行转换或转发时,可能没有严格遵循标准,反而引入了可以被利用的弱点,他就是在测试一个通过某种HTTP代理间接访问Redis的服务时,偶然发现了这种绕过方式。

那这种方法有什么用呢?发帖人认为,最大的好处就是“隐蔽”,因为这种请求看起来不像正常的密码猜测,它更像是协议错误或者客户端bug产生的畸形数据包,所以很可能不会触发基于简单规则的安全防护系统(比如那种只统计“AUTH”命令失败次数的监控),攻击者可以用这种方式,小心翼翼地试探目标,如果发现某种特定的畸形数据包能让服务器返回不一样的错误信息(甚至直接返回操作成功的提示),那就意味着可能找到了绕过认证的钥匙。

他也提到了这种方法的局限性,它不是百分百成功的,严重依赖于特定环境,随着Redis版本的更新和网络组件的完善,这类协议层面的漏洞会越来越少,如果管理员配置了非常严格的网络层防火墙,只允许受信任的IP连接Redis,那任何密码爆破方法的效果都会大打折扣。

发帖人提醒,分享这个技术不是为了教人做坏事,而是为了让负责安全运维的兄弟们知道,光设置一个强密码可能还不够,还需要关注Redis的版本更新、检查前端代理配置的安全性,并且部署能够检测异常协议流量而不仅仅是简单失败登录次数的安全监控措施,对于攻击方来说,这也拓宽了思路,在常规方法失效时,可以多从协议合规性、配置差异性这些角度去寻找突破口。

就是我从那个论坛帖子里看到的主要内容,可以看出,网络安全就是一个不断博弈的过程,一边在不断加固防御,另一边则在寻找防御体系中最细微的裂缝,这种方法算不上什么石破天惊的大漏洞,但这种“旁敲侧击”的思路,确实值得注意。

本文由水靖荷于2025-12-30发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:https://www.haoid.cn/wenda/71359.html