Redis被SSRF盯上了,到底谁能当那道防线守住红色警报?

- 问答

- 2026-01-24 20:06:38

- 2

Redis被SSRF盯上了,到底谁能当那道防线守住红色警报?”这一话题,其核心讨论的是网络安全中一个日益严峻的威胁组合:攻击者利用服务器端请求伪造(SSRF)漏洞,进而攻击内网中未妥善保护的Redis服务,最终可能导致数据泄露、权限提升甚至服务器被完全控制,这场攻防战没有单一的“银弹”防线,需要多层防御体系共同构筑。

第一道防线:开发人员——从源头堵住漏洞之缝 SSRF漏洞产生的根本原因,往往在于应用程序对外部用户提供的URL参数未进行充分验证和过滤,一个允许用户通过URL上传或处理图片的功能,如果未检查传入的地址,攻击者就可能将其指向内网的Redis服务端口(通常是6379),守住警报的第一责任人是开发人员,他们需要做到:

- 严格的输入校验与过滤: 对用户输入的URL进行严格检查,禁止访问内网IP地址段(如10.0.0.0/8, 172.16.0.0/12, 192.168.0.0/16)和本地回环地址(127.0.0.1),应使用允许列表(白名单)机制,只允许访问预期的、合法的外部域名和资源。

- 禁用不必要的URL协议: 在代码中限制可处理的URL协议,通常只允许HTTP和HTTPS,明确禁止如

file://、gopher://、dict://等可能用于读取本地文件或与内网服务交互的危险协议,根据安全研究社区的分析,历史上一些严重的SSRF攻击Redis案例就利用了gopher协议来直接构造攻击载荷。 - 网络层隔离意识: 在编写代码时,应具备“网络分区”意识,默认不信任任何来自应用服务器外部的内网请求。

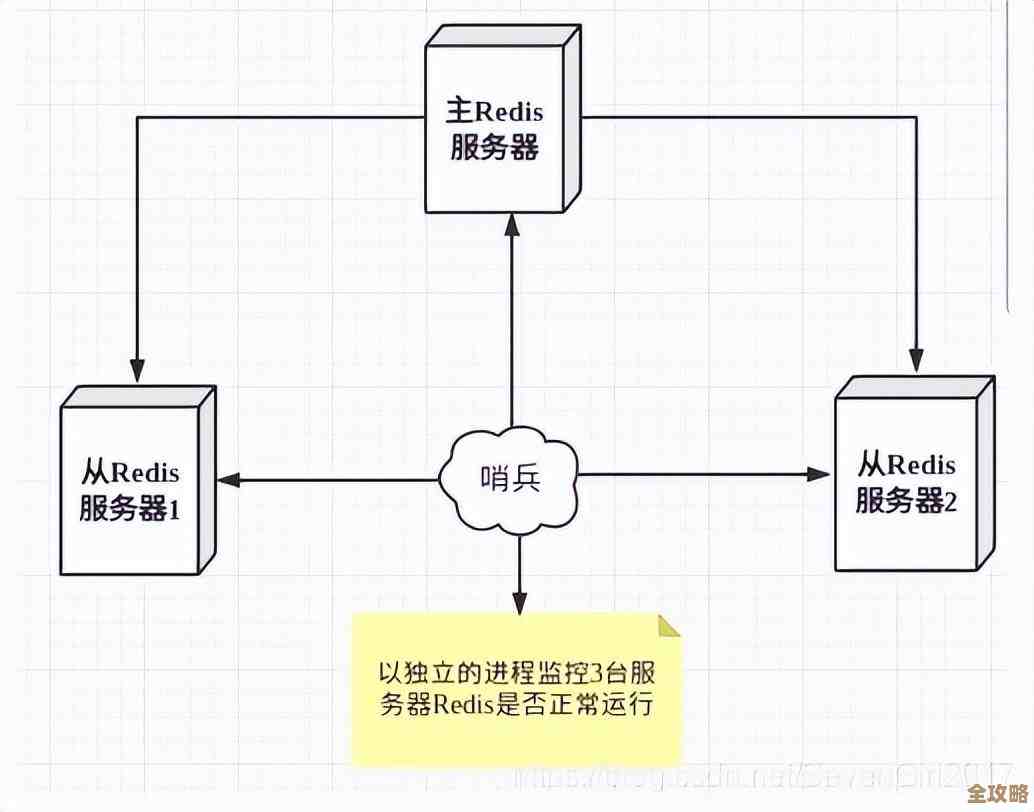

第二道防线:运维与架构师——构筑坚固的网络城墙 即使应用层存在缺陷,良好的网络架构也能极大限制SSRF的危害范围,这是守护Redis的关键屏障。

- 严格的网络分区与访问控制: 绝对不要将Redis等关键数据服务直接暴露在公网或所有内网机器均可访问的位置,应将其部署在独立的内部子网中,并通过防火墙策略严格限制访问源,只允许特定的应用服务器IP访问Redis的6379端口,拒绝其他所有流量,这样,即使Web应用存在SSRF漏洞,攻击者也无法触及被隔离的Redis实例。

- 为Redis添加密码认证: 在Redis配置文件中启用

requirepass指令,设置强密码,这是Redis最基本的安全措施,虽然SSRF攻击可能绕过前端验证直接与Redis交互,但密码认证能有效阻挡未授权的命令执行,根据Redis官方文档和安全建议,不设置密码被视为极高风险行为。 - 修改默认端口与命令重命名: 将Redis的默认端口从6379改为其他端口,可以防范针对默认端口的自动化扫描和攻击,可以禁用或重命名高危命令(如

FLUSHDB,CONFIG,EVAL等),增加攻击者利用的难度,这些措施需结合密码认证,否则可能只是“隐藏”而非真正安全。

第三道防线:安全团队与监控系统——全天候的警报哨兵 防御需要主动发现和快速响应。

- 定期安全测试与代码审计: 通过专业的渗透测试和代码审计,主动挖掘应用中的SSRF漏洞,使用工具模拟攻击,测试内网服务的暴露情况。

- 部署网络入侵检测系统: 在网络层部署IDS/IPS,设置规则以检测异常的、向内网Redis端口发起的连接请求,尤其是来自Web应用服务器的非预期连接。

- 强化Redis日志与监控: 确保Redis的日志功能开启,并集中收集分析,监控Redis的异常登录尝试、频繁的失败命令执行等行为,这些可能是攻击正在进行中的信号。

没有谁可以单独成为那道“防线”。 这是一场需要开发、运维、安全三方协同的立体防御战,开发人员负责“关门”,确保漏洞不被引入;运维人员负责“筑墙”,让攻击者即便找到漏洞也难以触及目标;安全团队负责“巡逻和预警”,及时发现并响应入侵企图,只有每一环都切实履行职责,才能共同守住这场“红色警报”,保护Redis中的数据安全,任何一方的松懈,都可能导致整个防线的崩溃。

本文由凤伟才于2026-01-24发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:https://www.haoid.cn/wenda/85286.html