Redis漏洞修复那些事儿,安全挑战还得继续盯着点别松懈

- 问答

- 2026-01-22 01:26:39

- 2

Redis漏洞修复那些事儿,安全挑战还得继续盯着点别松懈 直接开始)

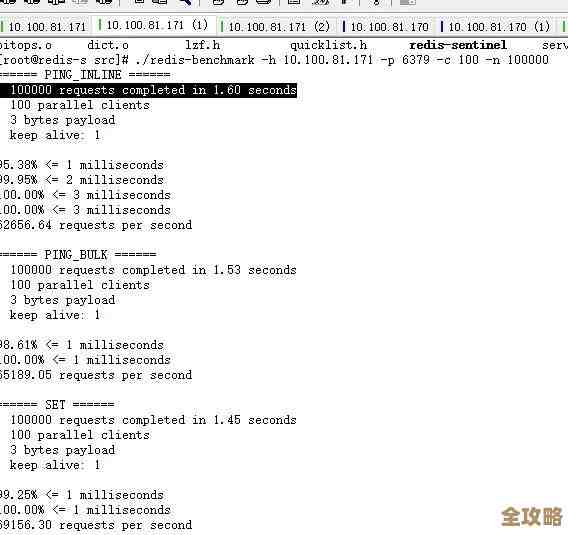

说起Redis,很多搞技术的人都知道它是个性能超强的内存数据库,速度快得像闪电一样,常用来做缓存、消息队列什么的,但俗话说得好,“天下武功,唯快不破”,可要是安全没跟上,这个“快”也可能变成“崩溃得快”,这些年,Redis出过的安全漏洞和因此引发的安全事件可真不少,每一次都给我们敲响了警钟,这事儿,还得从头慢慢说。

记得大概是2015年前后吧,一个特别“经典”的Redis漏洞被广泛讨论和利用,这个漏洞其实原理不复杂,但危害极大,根据当时安全社区(如FreeBuf、安全客等平台均有详细分析)的报道,问题的根源在于Redis默认安装后,如果没有主动配置安全策略,它会监听在0.0.0.0这个地址上,这意味着什么呢?意味着只要网络能通,世界上任何一台电脑都能来尝试连接你的Redis服务,更吓人的是,默认情况下,Redis是没有密码保护的,也就是我们常说的“空口令”,攻击者轻而易举就能连上来,这简直就像把自家大门敞开,还贴了个“欢迎光临”的纸条。

光能连接还不算完,这个漏洞的厉害之处在于,攻击者可以利用Redis自身的一些命令,比如CONFIG SET命令, combined with the ability to write files to the filesystem,来实现远程代码执行,攻击者可以命令Redis把一些恶意代码写到服务器的关键文件里,比如SSH的登录密钥文件(authorized_keys),一旦写成功,攻击者就能像主人一样,不用密码直接SSH登录到你的服务器,想干嘛就干嘛,偷数据、挖矿、当跳板攻击别人,后果不堪设想,这个漏洞给整个行业上了深刻的一课:绝对不能把Redis不加任何防护地暴露在公网上。

吃了亏,就得长记性,针对这类问题,Redis官方和社区也积极行动,推出了修复和加固方案,综合各方建议(如Redis官方文档、阿里云/腾讯云等云服务商的安全最佳实践),核心的修复思路大概有这么几条:

第一,强制要求设置密码认证,这是最基本也是最有效的一步,通过修改Redis的配置文件(redis.conf),设置一个又长又复杂的requirepass密码,相当于给大门上了一把结实的锁,这样,即使服务暴露了,攻击者没有密码也进不来。

第二,修改默认监听端口,Redis默认使用6379端口,这几乎是尽人皆知的事情,攻击者扫描互联网时,往往首先就扫这个端口,把它改成一个不常用的高端口号,能大大降低被扫描工具发现的风险,算是藏了一下。

第三,限制可访问的IP地址,通过防火墙(如iptables)或者Redis自身的bind配置项,只允许受信任的服务器或IP段来访问Redis服务,最好是只绑定到内网IP(如127.0.0.1或内部网络IP),彻底杜绝从公网直接访问的可能性,这叫“最小权限原则”,不需要的访问一律掐断。

第四,禁用高危命令,像FLUSHALL(清空所有数据)、CONFIG(修改配置)、EVAL(执行Lua脚本)这类功能强大但容易被滥用的命令,在生产环境中可以考虑通过重命名的方式将其禁用,让攻击者即使进来了也“武功尽废”。

经过这些加固措施,Redis的安全性确实得到了极大的提升,很多人可能觉得,既然都修复了,是不是就可以高枕无忧了?答案显然是否定的,安全挑战从来都不是一劳永逸的,它就像一场持续的攻防战,旧的漏洞补上了,新的风险可能又在暗处滋生。

近几年,新的安全问题依然时有出现,2022年初的时候,Redis就被披露了一个严重的漏洞,编号CVE-2022-0543(来源:国家信息安全漏洞库CNNVD、安全厂商预警报告),这个漏洞的根源不在Redis代码本身,而是在它依赖的一个第三方软件包上(Debian/Ubuntu等系统打包的Redis中的Lua脚本库出了问题),攻击者可以利用这个漏洞,同样实现远程代码执行,危害等级非常高,这件事再次提醒我们,安全是一个整体,不仅要关注主程序,其依赖的环境、库文件等都可能是攻击的突破口。

随着云原生和容器化的普及,Redis现在很多都运行在Docker容器里,这又带来了新的安全考量,容器配置不当导致Redis端口意外暴露在公网;或者容器逃逸漏洞可能导致攻击者从容器内跳到宿主机上,造成更大的破坏,这就要求运维人员不仅要懂Redis的安全配置,还要熟悉容器和编排工具(如Kubernetes)的安全实践。

除了技术层面的漏洞,人为的疏忽更是永恒的威胁,为了方便调试,临时把密码注释掉或者设置了弱密码,事后却忘了改回来;或者把包含Redis密码的配置文件不小心上传到了公开的代码仓库(GitHub上搜一下,还能找到不少这样的反面教材),这些“非技术性”的安全问题,往往比技术漏洞更难防。

所以说,Redis漏洞修复这事儿,绝不是一次性的任务,它需要我们持续地保持警惕,形成一个良好的安全习惯和流程:

- 保持更新:及时关注Redis官方发布的安全公告,定期升级到稳定版本,修复已知漏洞。

- 定期审计:定期检查Redis的配置、网络访问权限、密码强度等,看看是否有不符合安全策略的地方。

- 最小权限:始终遵循最小权限原则,只授予应用所必需的最低访问权限。

- 纵深防御:不要只依赖一层安全措施,结合网络防火墙、系统防火墙、密码认证等多重手段,构建纵深防御体系。

Redis的性能优势让我们爱不释手,但其安全风险也绝不能掉以轻心,过去那些惊心动魄的漏洞教训值得我们反复回味,而未来潜在的安全挑战更要求我们瞪大眼睛,时刻盯着点,千万别松懈,安全这条路,只有起点,没有终点。

本文由颜泰平于2026-01-22发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:https://www.haoid.cn/wenda/84305.html