Redis被病毒木马攻击了怎么办,怎么预防和快速处理这些麻烦事

- 问答

- 2026-01-16 21:19:41

- 2

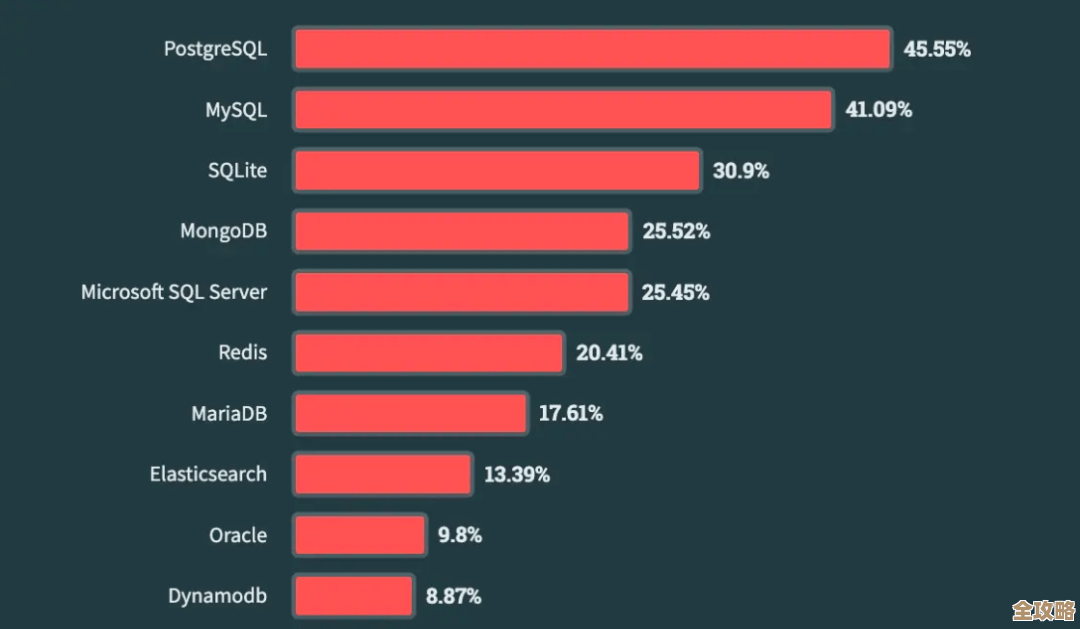

Redis如果被病毒木马攻击,通常是因为它暴露在公网上且没有设置密码认证,或者使用了非常弱的密码,攻击者会利用这个漏洞, unauthorized_access 你的Redis服务器,然后执行一系列恶意操作,常见的麻烦事包括:

- 被用来挖矿:攻击者在你的服务器上植入挖矿程序,消耗大量的CPU资源,导致你自己的业务卡顿甚至瘫痪,同时你还要承担高昂的电费和云服务费。

- 数据被清空或加密勒索:攻击者执行

FLUSHALL命令清空你所有的数据,或者加密你的数据,然后留下勒索信息,要求支付比特币等赎金才能恢复。 - 被设置为跳板机:攻击者利用你的服务器作为中转站,去攻击其他网络目标,这可能会让你面临法律风险。

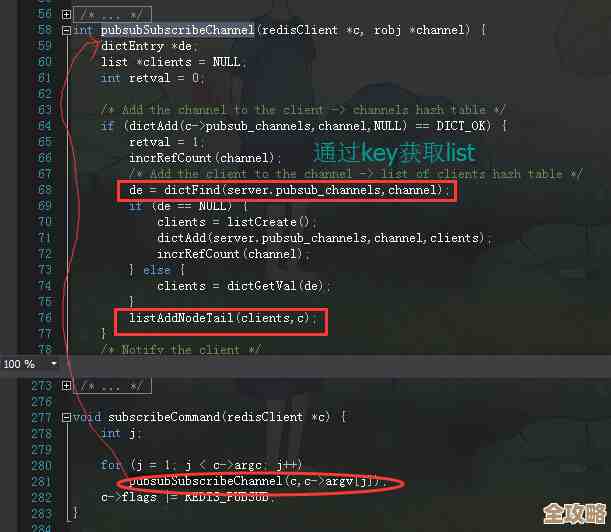

- 写入恶意SSH密钥:攻击者通过Redis的配置文件重写功能,将他们的公钥写入到你服务器的

~/.ssh/authorized_keys文件中,从而获得SSH免密登录权限,完全控制你的服务器。

一旦发现被攻击,快速处理步骤如下:

第一步:立即断开网络连接 这是最紧急的措施,第一时间切断这台服务器对公网的访问,如果你用的是云服务器(如阿里云、腾讯云AWS等),立即在安全组规则中删除所有公网入方向规则,或者直接解绑公网IP,如果是物理服务器,直接拔掉网线,目的是阻止攻击者继续访问和造成更多破坏,同时防止病毒向外传播。

第二步:停止Redis服务

在切断网络后,马上停止Redis服务,在Linux服务器上,使用命令如systemctl stop redis或redis-cli shutdown(如果还能连接的话)来停止服务,阻止恶意程序继续通过Redis运行。

第三步:全面排查入侵痕迹 不要急着重启服务,先彻底检查系统。

- 检查进程:使用

ps aux或top命令查看是否有未知的、占用CPU过高的可疑进程(比如与挖矿相关的xmrig、minerd等)。 - 检查定时任务:攻击者常常会植入定时任务(crontab)来持久化他们的恶意脚本,使用

crontab -l查看当前用户的计划任务,并使用crontab -e删除所有不认识的条目,同时检查系统级的定时任务目录/etc/cron*。 - 检查SSH授权密钥:立刻检查

~/.ssh/authorized_keys文件(尤其是redis服务运行用户的home目录),看是否有不属于你自己的公钥,如果有,立即删除。 - 检查Redis数据:连接本地的Redis-cli,检查是否有异常键值对,攻击者可能写入了恶意脚本或配置,重点关注是否有名为

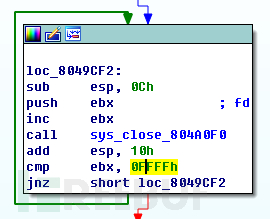

crackit、backup等奇怪名称的key。

第四步:彻底清除恶意软件 根据排查结果,清理所有发现的恶意文件、脚本和进程,找到恶意程序的路径,手动删除文件,如果病毒难以清除,可以考虑使用专业的杀毒软件进行全盘扫描,在某些情况下,最彻底也是最安全的方法是:备份残留的健康数据后,重装整个操作系统。

第五步:恢复数据(如果可能) 如果你有定期备份Redis数据的习惯(例如RDB快照或AOF日志),恭喜你,这是不幸中的万幸,在一个全新的、安全的环境下,使用备份文件恢复数据。切记,一定要确保新环境的安全配置已完善,否则恢复数据后可能再次被攻击,如果没有备份,并且数据被加密勒索,不建议支付赎金,因为无法保证攻击者会守信,此时只能接受数据丢失的现实。

第六步:修复安全漏洞 这是防止再次被攻击的关键,必须从根本上解决问题。

- 设置强密码:在Redis配置文件

redis.conf中,找到requirepass项,设置一个非常复杂的长密码(长度超过12位,包含大小写字母、数字、特殊符号)。 - 禁止公网访问:绝对不要将Redis服务暴露在公网,在

redis.conf中,将bind指令设置为0.0.1(仅本地访问)或内网IP地址,这是最重要的一条原则。 - 修改默认端口:将默认的6379端口改为一个不常用的高端口号,可以减少被自动化扫描工具发现的概率。

- 重命名或禁用危险命令:对于生产环境,可以在配置文件中重命名像

FLUSHALL、CONFIG、EVAL这类高危命令,使其变得难以被直接调用。rename-command FLUSHALL ""可以彻底禁用该命令。 - 以低权限用户运行Redis:不要使用root用户运行Redis服务,应该创建一个专用的、权限受限的系统用户(如

redis)来运行Redis,降低被攻破后的影响范围。

预防措施总结: 预防远胜于治疗,对于Redis的安全,核心原则就是 “最小权限原则” 和 “网络隔离原则”。

- 网络层面:坚决不让Redis服务被公网直接访问,它应该是一个为内部应用服务的数据缓存,通过应用程序间接调用,如果需要远程管理,请通过SSH隧道等安全方式连接。

- 认证层面:必须设置一个强密码,并定期更换。

- 系统层面:使用非root用户运行服务,并保持操作系统和Redis软件本身的最新版本,及时修补安全漏洞。

- 备份层面:制定定期的数据备份策略,并确保备份文件本身是安全的,最好有离线的备份副本。

Redis被攻击后,行动要快,先“断网止损”,再“清剿病毒”,加固防线”,而最好的应对,就是在问题发生前,就通过严格的配置做好预防工作。

本文由凤伟才于2026-01-16发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:https://www.haoid.cn/wenda/82015.html