Redis管理员密码怎么安全设置才靠谱,避免被轻易破解的那些事儿

- 问答

- 2026-01-12 20:07:20

- 2

主要综合了Redis官方文档的安全建议、业界运维实践以及常见安全漏洞案例分析)

必须明确一个核心观点:一个没有设置密码或使用弱密码的Redis实例,相当于把家门钥匙放在门口的地垫下面,风险极高,攻击者可以轻易连接上你的Redis服务,随意查看、修改甚至清空你的数据,更危险的,他们可能利用Redis的某些功能在服务器上执行任意命令,从而完全控制你的服务器,给Redis设置一个坚固的密码是安全防护的第一道,也是最重要的一道防线。

密码设置:要足够“强悍”,避免“想当然”

-

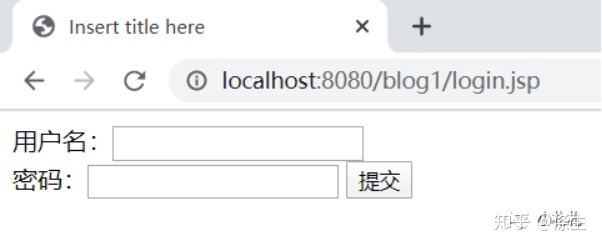

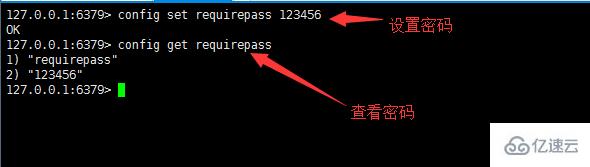

杜绝空密码和默认密码:这是最最低级却依然常见的错误,安装Redis后,默认配置中是没有密码的(

requirepass配置项为空),任何能访问到服务器IP和端口的人都能直接连接,同样,使用像“123456”、“password”、“redis”这类简单的默认密码,对于自动化攻击脚本来说,一秒钟就能破解。 -

密码复杂度是王道:一个安全的密码应该像一堵坚实的墙,根据OWASP(开放Web应用程序安全项目)等权威机构的建议,它应该具备以下特点:

- 足够长:绝对不要短于12位,建议达到16位甚至更长,长度是防御暴力破解最有效的因素。

- 复杂度高:混合使用大写字母(A-Z)、小写字母(a-z)、数字(0-9)和特殊符号(!@#$%^&*等),避免使用连续的字符(如abcde)或重复的字符(如111111)。

- 无规律可循:不要使用与个人、公司、产品名、生日等相关的易猜解信息,避免使用字典中的单词或其简单变形(如“admin123”)。

-

使用密码生成器:靠自己“拍脑袋”想出来的密码往往不够随机,建议使用可靠的密码管理器(如Bitwarden、KeePass等)内置的密码生成功能,或者使用操作系统的命令行工具(如Linux的

openssl rand -base64 18可以生成一个高强度的随机字符串)来创建密码,这样生成的密码没有规律,极大地增加了破解难度。

配置加固:光有密码还不够,要把“门”也锁好

仅仅设置一个强密码,如果配置不当,依然存在安全隐患,这就好比你有了一把好锁,却把门虚掩着。

-

修改默认端口:Redis的默认服务端口是6379,这是所有攻击者都知道的“标准入口”,将其修改为一个不常用的高端口号(如6380、16379等),可以避免大量针对默认端口的自动化扫描和攻击,这相当于把家门从热闹的临街大门换到了小巷子里,减少了被“贼”盯上的概率,修改方法是在Redis配置文件

redis.conf中,找到port 6379这一行,将6379改为你自定义的端口。

-

绑定监听IP,限制访问来源:默认情况下,Redis会绑定在

0.0.0上,这意味着它会接受来自服务器所有网络接口(包括公网和内网)的连接请求,如果你的Redis只需要被本机上的应用程序(如Web应用)访问,那么应该在配置文件中将bind指令设置为0.0.1(本地回环地址),这样,Redis就只允许本机连接,外部网络根本无法访问,这是最安全的做法,如果必须允许内网其他服务器访问,也应明确绑定内网IP,并配合防火墙策略,严格限制可访问的IP范围。 -

禁用或重命名危险命令:Redis提供了一些非常强大的命令,但在生产环境中极其危险。

FLUSHALL:清空整个Redis的所有数据。FLUSHDB:清空当前数据库的所有数据。CONFIG:可以在运行时修改服务器配置,攻击者可能利用它来进一步渗透。 为了避免误操作或恶意操作,建议在redis.conf配置文件中使用rename-command指令将这些命令禁用或重命名为一个难以猜解的名字。rename-command FLUSHALL "" rename-command CONFIG "aVeryLongRandomStringOnlyYouKnow"这样,即使攻击者通过了密码认证,也无法直接执行这些高危操作。

运维管理:让密码“活”在安全中

-

配置文件权限要收紧:Redis的配置文件

redis.conf和存储了RDB/AOF持久化数据的文件,都包含了敏感信息(尤其是密码),必须确保这些文件的权限设置正确,只有Redis的运行用户和有权限的管理员才能读取,通常应该设置为chmod 600 redis.conf,避免其他无关用户窥探。

-

密码不要明文写在命令行或应用代码里:在通过

redis-cli连接时,避免使用-a password参数直接在命令行中输入密码,因为这样可能会在系统的进程列表或历史记录中留下密码痕迹,更安全的方式是不带-a参数连接,然后在CLI中使用AUTH password命令认证,对于应用程序,应该使用环境变量或安全的配置中心来存储密码,而不是硬编码在源码中。 -

定期轮换密码:像更换银行密码一样,定期更换Redis的密码是一个良好的安全习惯,这可以降低密码因意外泄露而带来的长期风险,更换密码后,需要同步更新所有连接Redis的应用程序的配置,并重启Redis服务或让应用重连以使新密码生效。

网络与防火墙:构筑外部防线

除了Redis自身的配置,系统层面的网络防护也至关重要。

-

使用防火墙:在服务器上配置防火墙(如iptables、firewalld或云服务商的安全组),严格限制只有可信的IP地址(如你的应用服务器IP、运维跳板机IP)才能访问Redis的服务端口,这是防御外部攻击的又一道坚实屏障。

-

考虑网络隔离:在可能的情况下,将Redis服务器部署在独立的内部网络段(VPC子网),与面向公网的Web应用服务器隔离,Web应用通过内网访问Redis,这样即使Web应用存在漏洞,攻击者也无法直接从外网触及Redis服务。

为Redis设置一个靠谱的管理员密码,绝非简单地设置一串字符了事,它是一个系统工程,需要从密码强度本身、Redis服务配置、日常运维习惯以及外围网络环境四个层面共同着手,形成一个纵深防御体系,才能最大限度地避免Redis因密码问题而被轻易破解,确保数据和服务的安全。

本文由歧云亭于2026-01-12发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:https://www.haoid.cn/wenda/79510.html