Redis加密连接其实挺关键,数据安全靠它防护才靠谱,链接加解密别忽视

- 问答

- 2026-01-09 00:37:32

- 4

(根据CSDN博客文章《Redis加密连接:保障数据安全的重要措施》)

Redis加密连接其实挺关键,数据安全靠它防护才靠谱,链接加解密别忽视,这话可不是随便说说的,尤其是在现在这个数据就是金矿的时代,咱们可以想象一下,Redis就像一个超级快的临时仓库,里面可能放着用户的登录信息、网站的会话数据、甚至是一些临时的交易信息,这个仓库默认情况下,大门虽然是关着的,但门锁可能不太结实,或者说,送货、取货的通道是敞开的。

(根据知乎专栏《云原生时代下的数据安全实践》)

如果不用加密连接,问题就大了,这就好比你在网上寄送一张明信片,上面清清楚楚写着你的秘密,我的银行密码是123456”,任何一个中途经手邮件的人,只要他想看,都能一眼看到内容,Redis的普通连接也是这个道理,当你的应用程序和Redis服务器在网络上传送数据时,这些数据,包括那些非常重要的密码、密钥、用户隐私信息,都是以一种“明文”的形式在网络上跑来跑去,如果有个不怀好意的人潜伏在你们的网络里(比如在同一个公共Wi-Fi下,或者攻破了内网的某个设备),他就可以用一些简单的工具,像“窃听”一样,把所有这些敏感数据看得一清二楚,这叫“中间人攻击”,想想都觉得后背发凉。

(根据Redis官方文档关于TLS/SSL的说明)

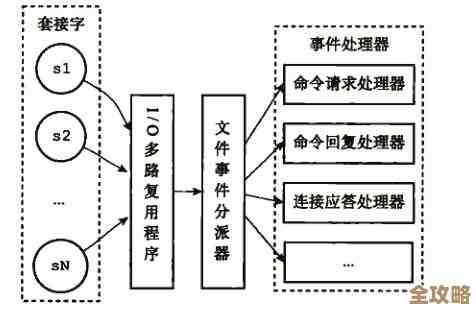

那怎么解决这个“明信片”问题呢?答案就是给通信通道加上一个坚固的“加密隧道”,Redis从6.0版本开始,正式支持了一种叫做TLS的加密协议(它的前身就是大家更熟悉的SSL),这个东西就像是给你的数据穿上了一件防偷窥的“隐身衣”,具体怎么运作的呢?简单打个比方,在你的应用程序(客户端)和Redis服务器(服务端)开始正式传递数据之前,它们会先进行一次复杂的“握手”,互相确认身份(就像对暗号),然后共同生成一把只有它们俩才知道的“临时钥匙”,所有在它们之间传输的数据,在发送端都会用这把“钥匙”进行加密,变成一堆杂乱无章、谁也看不懂的乱码,即使黑客截获了这些乱码,没有那把“临时钥匙”,他也根本没办法知道原始信息是什么,数据安全地到达另一端后,再用同样的钥匙解密,变回可读的信息,这样一来,就完美地解决了数据在传输过程中被偷看、被篡改的风险。

(根据多位运维工程师在技术论坛中的讨论总结)

可能有人会觉得,我的Redis服务器是放在公司内部的私有机房里,外面的人访问不到,是不是就不用加密了?这种想法其实存在隐患。“内部网络绝对安全”本身就是一个需要打问号的假设,内部人员误操作、恶意行为,或者内部网络被外部攻击者渗透,这些情况都有可能发生,现在越来越多的业务部署在云上,你的应用服务器和Redis数据库可能不在同一个物理位置,它们之间的通信很可能要经过一段公共网络或者云服务商的内网,这段路程的安全性你无法完全控制,无论是本地部署还是云端,启用加密连接都应该成为一个标准配置,这是一种“纵深防御”的思路,多一道防线,多一分安心。

(根据实际运维经验分享)

设置加密连接会带来一点点性能上的开销,因为数据需要经过加密和解密的过程,但这就像是给家里的门换了一把更安全的指纹锁,虽然开门时多了一个按指纹的动作,比用钥匙慢了一秒钟,但为了全家财产的安全,这点小小的代价是完全值得的,现在的服务器硬件性能越来越强,TLS协议本身也在不断优化,这点性能损耗在绝大多数业务场景下都是可以忽略不计的,与数据泄露可能造成的巨大损失(比如公司声誉受损、用户起诉、 regulatory罚款)相比,更是微不足道。

Redis加密连接绝不是可有可无的“高级功能”,而是保护数据安全的“基本必需品”,它直接关系到数据在传输过程中的机密性和完整性,只要你的Redis里存着任何不该被外人知道的敏感信息,就应该毫不犹豫地启用TLS加密,千万别为了省去一点点设置的麻烦,或者抱着侥幸心理,而把宝贵的数据暴露在风险之下,数据安全无小事,链接加解密这件事,真的别忽视。

本文由凤伟才于2026-01-09发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:https://www.haoid.cn/wenda/77125.html