用Redis搞细粒度用户权限管理,怎么实现才靠谱又高效

- 问答

- 2026-01-06 10:31:00

- 6

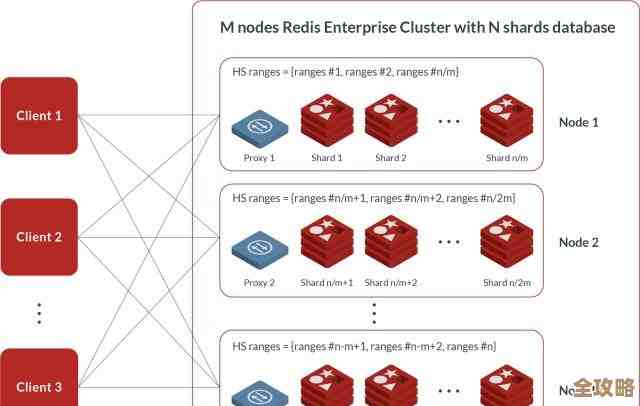

关于用Redis实现细粒度的用户权限管理,核心思路是利用Redis速度快、支持丰富数据结构的特性,将权限数据尽可能地放在离业务逻辑最近的地方,减少对传统关系型数据库的频繁查询,从而达到高效的目的,一个靠谱的实现方案需要兼顾性能、数据一致性和可维护性。

核心思想:用户-权限分离与缓存

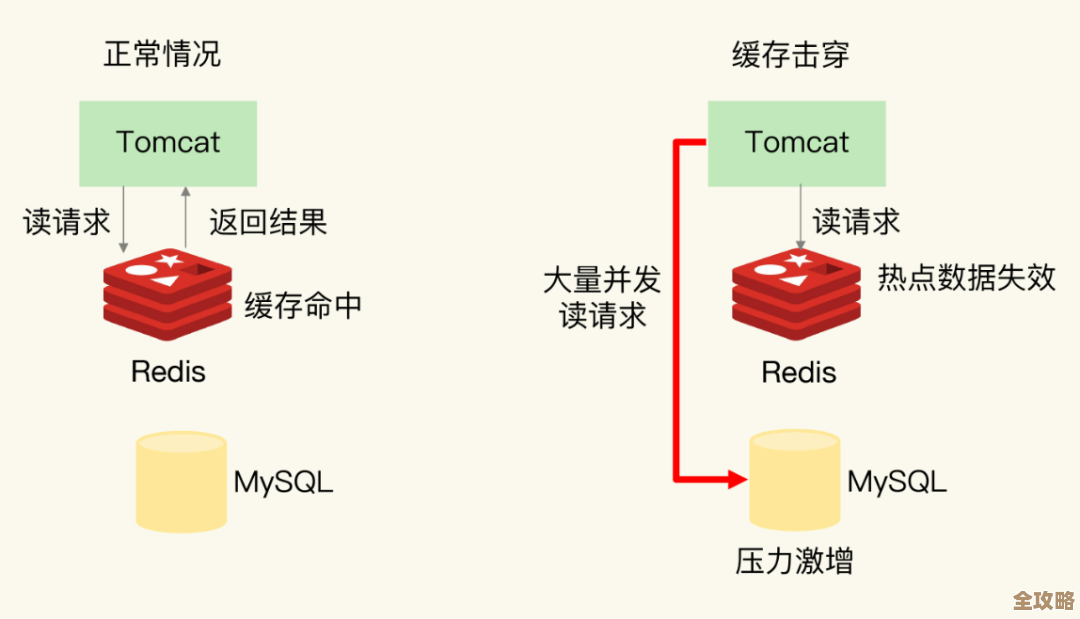

最直接但效率不高的做法是每次用户操作时,都去查询数据库,检查其角色和权限,Redis的用武之地就在于改变这种做法,我们可以将权限数据“预热”或“懒加载”到Redis中,形成快速查询的缓存层。

关键数据结构的选择与应用

Redis的不同数据结构适用于不同的权限管理场景,混合使用效果最佳。

-

String(字符串)用于存储用户会话和简单映射

- 用法:当用户登录成功后,可以生成一个唯一的Token(令牌),作为Key,Value则可以存储一个经过序列化(如JSON格式)的用户基本信息摘要,其中最关键的是用户的唯一ID(UID)。

Key: "session:abc123token",Value: "{"uid": 10001}"。 - 优势:读写速度极快,设置过期时间(TTL)可以轻松实现会话管理(如30分钟无操作自动退出)。

- 用法:当用户登录成功后,可以生成一个唯一的Token(令牌),作为Key,Value则可以存储一个经过序列化(如JSON格式)的用户基本信息摘要,其中最关键的是用户的唯一ID(UID)。

-

Set(集合)用于存储用户的直接权限点

- 用法:这是实现细粒度权限的核心,以用户的UID为基础构建Key,Value是一个Set,里面存放该用户被直接授予的所有权限标识符(Permission Code),用户10001有查看报表和编辑文章的权限,

Key: "user:perms:10001",Value: {"report:view", "article:edit"}。 - 优势:可以很方便地使用

SISMEMBER命令判断某个权限点是否在集合中,时间复杂度为O(1),速度极快,要判断用户10001是否有article:delete权限,直接执行SISMEMBER user:perms:10001 article:delete,返回1表示有,0表示没有。

- 用法:这是实现细粒度权限的核心,以用户的UID为基础构建Key,Value是一个Set,里面存放该用户被直接授予的所有权限标识符(Permission Code),用户10001有查看报表和编辑文章的权限,

-

Set 和 Hash 用于维护角色与权限的关系

- 用法:如果系统引入了“角色”的概念(如管理员、编辑、访客),可以先建立角色-权限映射,一种方式是用Set:

Key: "role:perms:admin",Value: {"user:delete", "article:audit", ...},另一种方式是用Hash存储角色的详细信息,包括权限列表,当用户角色变更时,只需要更新用户-角色关系,然后重新计算该用户的最终权限集合并更新到user:perms:{uid}这个Set中。 - 优势:实现了权限分配的模块化,管理起来更清晰,修改一个角色的权限,所有属于该角色的用户权限会自动生效(在下次登录或缓存更新后)。

- 用法:如果系统引入了“角色”的概念(如管理员、编辑、访客),可以先建立角色-权限映射,一种方式是用Set:

一个典型的高效权限校验流程

- 登录与缓存预热:用户登录成功 -> 生成Token存入Redis(关联UID)-> 根据UID从数据库查询该用户的所有权限(可能是直接权限+角色权限的并集)-> 将权限集合存入

user:perms:{uid}并设置合理的过期时间(如与会话时间一致或更长)。 - 接口权限校验:用户访问需要权限的接口,携带Token。

- 第一步(认证):用Token从Redis获取UID,如果获取失败,说明未登录或会话已过期。

- 第二步(授权):使用获取到的UID,构建Key

user:perms:{uid},然后用SISMEMBER命令快速检查该集合是否包含当前接口所需的权限码。 - 两步都通过,则放行;任何一步失败,则拒绝访问。

- 数据权限考虑:对于“只能操作自己创建的数据”这类更细粒度的数据权限,Redis可能无法单独解决,通常的做法是,在业务逻辑代码中,在通过接口权限校验后,额外查询目标数据记录的所有者是否与当前用户UID匹配,这个过程仍然可以借助Redis缓存数据记录的基本信息来加速。

如何保证“靠谱”(数据一致性)

缓存最大的挑战是数据一致性,当管理员在后台修改了用户的权限或角色后,如何让Redis中的缓存失效?

- 主动失效:在权限修改的后台服务中,在成功更新数据库后,立即删除对应用户在Redis中的权限缓存Key(如

user:perms:10001),这样,该用户下一次进行权限校验时,会发现缓存不存在,从而重新从数据库加载最新的权限数据,这是最推荐的方式。 - 设置合理的过期时间:给权限缓存设置一个不算太长的TTL(如几分钟到几小时),即使主动失效逻辑失败,数据最终也会通过过期机制保持一致,只是会有短暂的延迟,这是一种兜底策略。

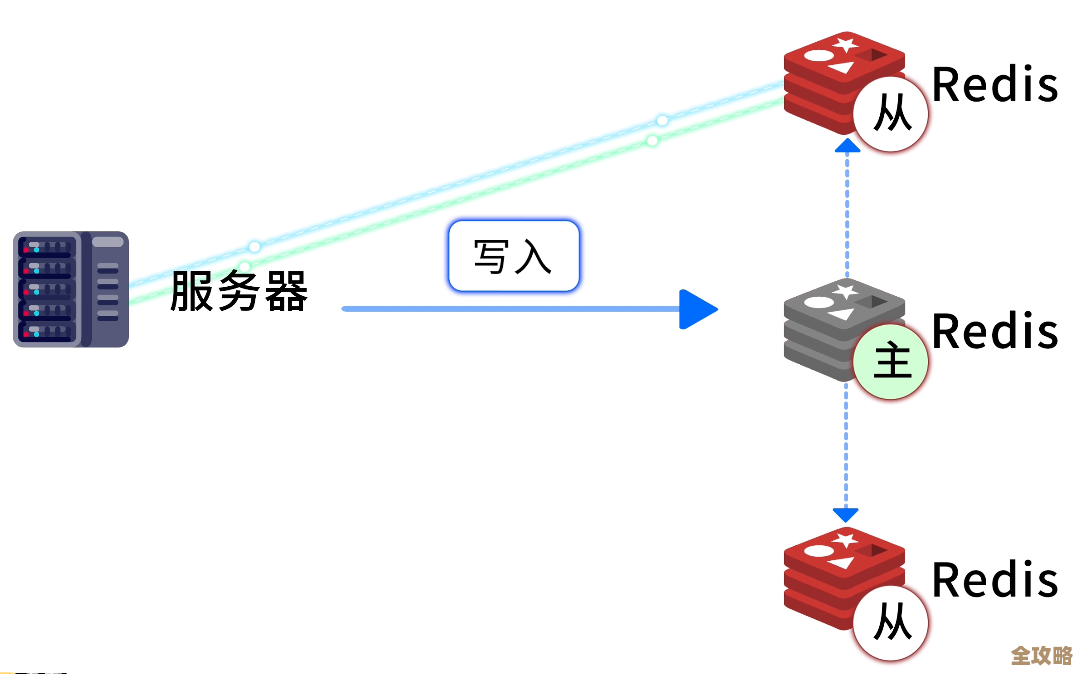

- 发布/订阅模式:对于大型分布式系统,权限修改服务可以通过Redis的Pub/Sub功能发布一个消息,通知所有应用服务器实例删除指定用户的权限缓存,这比在每个应用服务器上写复杂的失效逻辑更优雅。

用Redis做细粒度权限管理,靠谱又高效的关键在于:

- 高效:利用Redis内存读写和Set结构的

SISMEMBER命令,实现O(1)时间复杂度的权限验证,极大减轻数据库压力。 - 靠谱:通过“主动失效 + 过期兜底”的策略,确保缓存权限与数据库源数据的基本一致性,将权限数据模型设计得清晰(用户-角色-权限),便于管理和维护。

这种方案非常适合权限模型相对稳定,但权限校验请求量非常大的应用场景。

本文由称怜于2026-01-06发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:https://www.haoid.cn/wenda/75515.html