redis运维那些安全细节别忽视,应用安全才有保障嘛

- 问答

- 2026-01-06 09:36:36

- 10

在谈论应用系统的高性能和可用性时,Redis作为一款高性能的键值数据库,常常是背后的功臣,但很多时候,我们只顾着享受它带来的速度优势,却忽略了一些至关重要的安全细节,要知道,一旦Redis服务被攻破,轻则数据泄露,重则服务器被当成“肉鸡”发起进一步攻击,整个应用的安全基础就荡然无存了,下面这些Redis运维中的安全细节,真的不能忽视。

第一,默认配置是“裸奔”,改密码是第一步。 这是最基础也是最容易被忽略的一点,Redis在安装后,默认是没有设置密码的,监听在所有网络接口上,这意味着,任何能访问到你服务器IP的人,都可以直接连接到你的Redis服务,进行任意的数据操作,这跟把家门钥匙插在门上没什么区别,首要任务就是在Redis的配置文件redis.conf中找到requirepass这个配置项,给它设置一个足够复杂、难以破解的密码,设置之后,客户端每次连接都需要提供正确的密码才能执行命令,这就像是给Redis的大门上了一把结实的锁。

第二,别让Redis对公网“敞开怀抱”。 除非有非常特殊的业务需求,否则绝对不应该让Redis服务直接暴露在公网上,很多安全事件都是因为运维人员图省事,将Redis绑定在0.0.0这个地址上,并且没有设置防火墙规则导致的,攻击者可以通过网络扫描工具,轻易地发现这些暴露在公网的Redis实例,然后发起攻击,正确的做法是,在redis.conf文件中,将bind配置项设置为仅允许内网IP或者0.0.1(本地回环地址),这样,只有同一内网环境下的授权应用服务器才能访问到Redis,从网络层面大大减少了攻击面,这相当于把Redis放在了公司的内部办公室,而不是临街的橱窗里。

第三,谨慎对待命令的执行权限。 Redis提供了一些非常强大但也非常危险的命令,比如FLUSHALL可以清空整个数据库,CONFIG可以动态修改服务器配置,KEYS命令在数据量大时可能导致服务短暂停顿,如果这些命令被恶意使用,后果不堪设想,我们应该根据实际需要,对命令进行重命名或禁用,在redis.conf文件中,可以使用rename-command配置项来给危险命令换个难猜的名字,或者直接将其重命名为空字符串来彻底禁用,可以将FLUSHALL命令重命名为一个复杂的、只有管理员知道的字符串,这样就增加了攻击者搞破坏的难度,这就像是把家里危险物品锁进工具箱,而不是随手放在桌上。

第四,以最小权限原则运行Redis服务。 很多运维人员习惯使用root超级用户来启动Redis服务,这是非常危险的做法,一旦Redis服务存在漏洞并被利用,攻击者就可能获得root权限,从而完全控制整个服务器,我们应该创建一个专用的、权限受限的系统用户(比如就叫redis),然后用这个用户来启动和运行Redis服务,这个用户只拥有运行Redis所必需的最小文件和目录权限,即使Redis被攻破,也能将损失控制在一定范围内,这就像是给Redis服务的工作人员分配了一张权限明确的门禁卡,他只能进入他工作必需的房间。

第五,别忘记给敏感数据“上锁”。 Redis本身不加密数据,所有存储在内存中的键值对都是明文的,如果Redis中存储了用户的密码、手机号、身份信息等敏感数据,那么任何能访问Redis的人(无论是合法用户还是入侵者)都能直接看到这些信息,对于这种情况,应用层应该在将敏感数据存入Redis之前,先进行加密处理,这样,即使数据被窃取,攻击者得到的也是一堆无法直接识别的密文,增加了数据泄露的代价,这就像我们把贵重物品放进保险箱再存进仓库,双重保险。

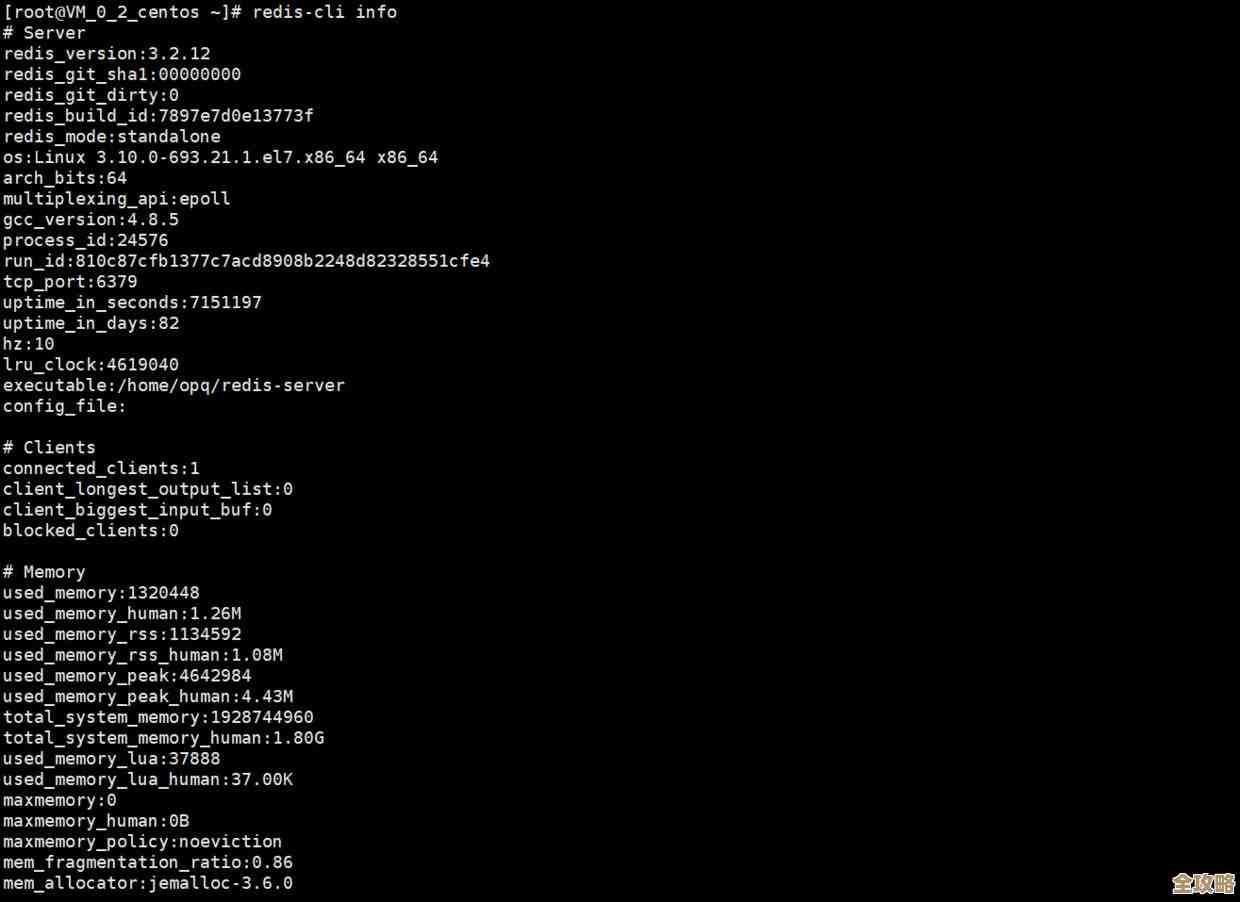

第六,日志和监控是“眼睛”和“耳朵”。 没有日志和监控,我们就像是在黑暗中管理Redis,应该确保Redis的日志功能是开启的,并设置合适的日志级别,记录下客户端的连接、命令执行等信息,要建立监控告警机制,密切关注一些关键指标,比如异常的大量连接、频繁的认证失败、危险命令的执行等,一旦发现异常行为,能够第一时间收到告警并介入处理,这就像是在Redis的周围安装了监控摄像头和报警器,一旦有贼闯入,我们能立刻知道。

第七,及时更新,修补已知漏洞。 任何软件都难免存在漏洞,Redis也不例外,官方会定期发布新版本,修复已知的安全漏洞,运维团队需要保持关注Redis的安全公告,并及时安排升级到安全的版本,拖延升级可能会给攻击者留下可乘之机,这就像是定期检查家里的门锁和防盗网,发现老旧损坏就及时更换。

Redis的安全不是一个可以事后考虑的特性,而是需要在规划、部署和运维的整个生命周期中都高度重视的基础,上面提到的这些细节,看似琐碎,但每一项都关乎着整个应用系统的安全基石,只有把这些细节做到位,Redis才能真正安全、可靠地为我们服务,应用安全也才有了坚实的保障。 综合参考了Redis官方文档的安全建议、业界常见的Redis安全实践指南以及多个技术社区中关于数据库安全运维的讨论观点。)

本文由度秀梅于2026-01-06发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:https://www.haoid.cn/wenda/75491.html