云安全到底被哪些复杂因素左右,影响其实没那么简单也不止几个点

- 问答

- 2026-01-04 23:17:59

- 23

云安全到底被哪些复杂因素左右,影响其实没那么简单也不止几个点,很多人以为云安全就是买几个安全软件,设置个防火墙那么简单,但实际上,它牵扯的方面太多了,像一张巨大的网,各个环节都相互关联,一个地方出问题就可能引发连锁反应。

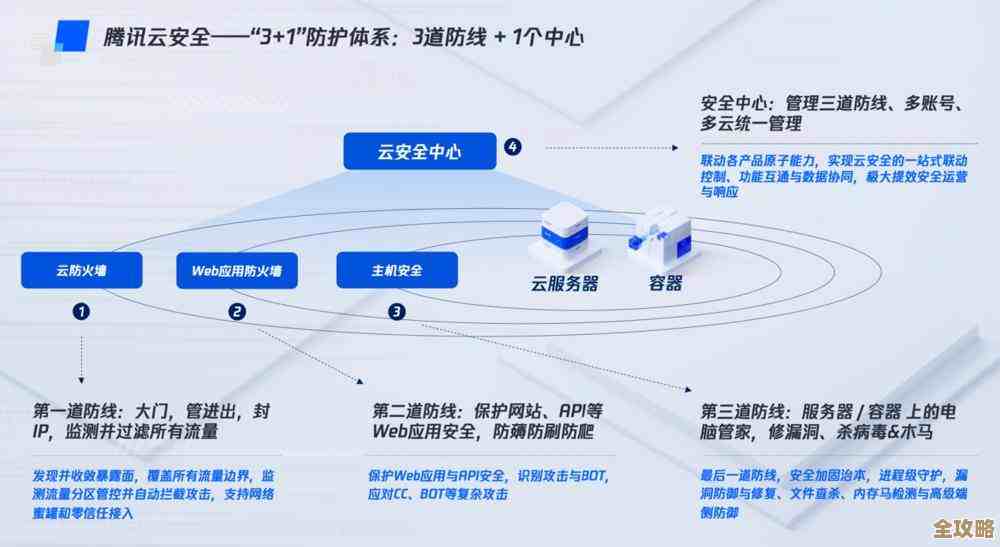

一个最根本的麻烦在于,责任是分不清的,云服务商比如阿里云、腾讯云他们会说,底层基础设施的安全,比如机房、服务器硬件、网络线路这些,他们来负责,这个听起来很放心,对吧?但问题来了,用户自己在那上面搭建的应用、存放的数据、设置的用户权限和密码,这些安全该谁管?就变成了用户自己负责,这种“责任共担模型”(来源:各大云服务商安全白皮书)听起来清晰,但实际操作中非常模糊,一个系统被攻破了,是因为云平台的基础设施有漏洞,还是因为用户自己写的程序有bug,或者是密码设得太简单?调查起来非常困难,很容易互相扯皮,用户往往会过度依赖云服务商,以为自己什么都无需操心,而云服务商又不可能深入到每个用户的业务里去检查代码和配置,这个中间地带就成了安全最薄弱的地方。

云上的环境是动态的,和过去自己机房里的死板环境完全两样,在过去,公司买了多少台服务器是固定的,网络拓扑画好图就基本不变了,安全人员挨个检查一遍就行,但现在在云上,通过所谓的“弹性计算”,一台虚拟机可能运行几小时就关了,新的瞬间又起来了;今天业务量大,可能自动扩容出上百台服务器,明天业务量小,又自动缩容只剩几台,这种动态变化是云的最大优点,但对安全来说却是噩梦(来源:Gartner相关分析报告),安全策略和防护规则很难跟上这种瞬息万变,可能你刚给一批新生成的服务器打好补丁,另一批全新的、毫无防护的服务器又因为业务需要自动上线了,这种环境下,传统那种“边界防御”的思路,也就是认为内网就是安全的想法,已经完全失效了。

第三,配置管理变得极其复杂,而且非常容易出错,云服务商提供了成千上万种服务和配置选项,光是把一个应用安全地跑起来,就需要设置网络访问控制列表、安全组策略、身份访问管理权限、存储桶的公开/私有状态等等,这些配置项多如牛毛,而且专业性很强,很多时候,安全问题根本不是来自什么高深的黑客技术,就是因为某个技术人员一不小心,把一个本该私有的存储桶(用来存放文件的云空间)设置成了“公开可读”,导致大量内部数据直接暴露在公网上(来源:多家安全公司年度数据泄露报告),这种“错误配置”已经成为云数据泄露的首要原因,管理一个云环境的安全,就像管理一个有着无数个开关和阀门的复杂机器,动错一个就可能全盘皆输。

第四,数据和应用的边界消失了,带来了新的风险,在传统模式下,公司的核心数据通常放在最内网的数据库里,层层防护,但在云时代,为了追求效率和体验,应用和数据可能分布在不同的云服务上,甚至跨多个云服务商(比如用阿里云的计算,用亚马逊云的存储),数据在不同的服务之间频繁流动、共享,这就使得监控数据的流向、确保其在传输和静止时都加密、防止敏感数据被不该访问的应用或人员接触到,变得异常困难,安全的边界不再是一堵墙,而是需要围绕在数据本身周围,但这需要非常精细和复杂的技术手段来实现。

第五,人的因素和流程的挑战被放大了,上云之后,公司的开发团队可能获得了更大的自主权,可以自行申请和配置云资源,这加快了开发速度,也就是常说的“敏捷开发”和“DevOps”,但这也意味着,安全团队很难再像过去那样,对所有上线的系统进行漫长而严格的安全审核,安全和速度之间产生了巨大的矛盾,如果安全流程没有及时融入开发的每一个环节(即“DevSecOps”理念),那么开发人员很可能在无意中就埋下了安全漏洞的种子,云环境的管理需要员工具备全新的技能组合,既要懂传统安全,又要懂云的具体操作,这样的人才非常稀缺。

监管和法律合规也是一大难题,不同行业、不同地区对数据存放的位置(数据本地化要求)、数据的保护标准都有严格的规定,比如中国的网络安全法、欧盟的GDPR,当企业的业务和数据分布在云端,尤其是可能分布在位于不同国家的数据中心时,如何确保每一步操作都符合所有这些纷繁复杂的法律法规,是一个巨大的挑战,云服务商可能提供了合规的底层设施,但具体如何使用这些服务,确保业务合规,责任最终还是落在用户自己身上。

云安全绝对不是一个可以简单打包解决的问题,它是由技术、管理、流程、人员技能、法律法规等多种因素交织在一起形成的复杂系统,任何一个环节的疏忽,都可能让之前所有的安全投入付诸东流,认为云安全很简单,或者靠几个点的措施就能搞定,这种想法本身就是最大的安全风险。

本文由太叔访天于2026-01-04发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:https://www.haoid.cn/wenda/74605.html