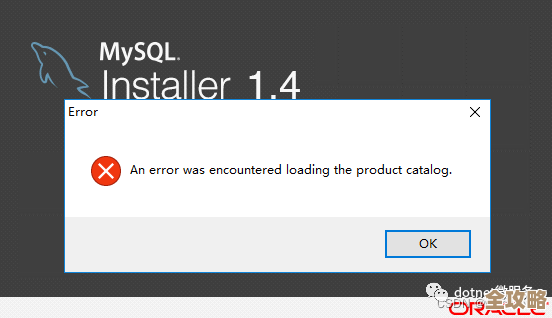

MySQL遇到ER_LDAP_AUTH_SASL认证错误,远程帮忙修复故障全过程解析

- 问答

- 2026-01-04 18:19:41

- 21

那天下午,我正打算收工,一个朋友的紧急求助电话打了过来,他负责维护的一个重要内部系统突然瘫痪了,用户完全无法登录,数据库使用的是MySQL,错误日志里密密麻麻地刷着一条他从未见过的报错:ER_LDAP_AUTH_SASL,他搞不定,希望我能远程连过去帮忙看看,我让他分享了屏幕,一场远程排障开始了。

第一步:重现问题,确认错误现场

我让他尝试用一个配置了LDAP认证的用户账号从客户端连接MySQL,果然,连接瞬间失败,我让他把MySQL的错误日志(通常是以.err结尾的文件)最后几十行的内容翻给我看,核心的错误信息是这样的,根据MySQL官方文档对ER_LDAP_AUTH_SASL错误的描述(引用来源:MySQL 8.0 Reference Manual),它大致是说“无法通过SASL机制进行LDAP认证”,这告诉我们,问题出在MySQL服务器与LDAP服务器(比如Windows Active Directory或OpenLDAP)之间的“握手”验证环节,而且是相对现代的SASL方式出了问题,而不是简单的简单绑定。

第二步:由简到繁,检查基础配置

虽然错误看起来很高级,但我决定从最基础的地方查起,我让他登录到MySQL服务器上,执行SQL语句查看与LDAP认证相关的系统变量,关键的几个参数是:

authentication_ldap_sasl_auth_method_name:这个参数决定了使用哪种SASL认证方法,常见的是SCRAM-SHA-1。authentication_ldap_sasl_server_host和authentication_ldap_sasl_server_port:这两个参数指明了LDAP服务器的地址和端口。authentication_ldap_sasl_bind_root_dn和authentication_ldap_sasl_bind_root_pwd:这两个是MySQL服务器用来先连接到LDAP服务器进行搜索的“管理员”账号和密码,这个配置很关键。

他逐一核对后,确认服务器地址、端口和管理员账号密码都是对的,因为这套配置之前一直运行正常。

第三步:网络和连接性排查

基础配置没问题,那下一个怀疑对象就是网络了,我让他做了两个简单的测试:

- 从MySQL服务器上,使用

telnet命令尝试连接LDAP服务器的端口(默认是389或636),结果显示连接是通的,排除了防火墙完全阻断的可能性。 - 我让他检查MySQL服务器和LDAP服务器之间的时间是否同步,如果时间差太大,可能会导致SASL这种安全性要求高的认证失败,他用

date命令对比了一下,两台服务器时间相差在几秒内,这也是正常的。

第四步:深入LDAP服务器日志

既然从MySQL这边看配置和网络都正常,那问题很可能出在LDAP服务器那边,或者MySQL服务发送的请求不符合LDAP服务器的要求,我让他去查看LDAP服务器的安全日志或调试日志。

在LDAP服务器的日志中,我们发现了关键线索!日志里记录着来自MySQL服务器的连接尝试,但后面跟着一条错误信息,大意是“SASL协商失败”或“不支持请求的认证机制”,这提示我们,可能是MySQL客户端(即MySQL服务进程本身)和LDAP服务器在支持的SASL机制上没有达成一致。

第五步:聚焦SASL机制兼容性

我回想起MySQL的文档里提到(引用来源:MySQL 8.0 Reference Manual),authentication_ldap_sasl_auth_method_name参数指定的是MySQL这一端首选的SASL机制,但最终使用哪种机制需要双方协商,我问他最近有没有对LDAP服务器进行过升级或安全加固,他这才想起来,就在昨天,运维团队对公司的AD(Active Directory)服务器进行了一次安全策略更新,可能禁用了某些旧的、不安全的加密算法或认证机制。

问题很可能就在这里:MySQL服务器默认尝试使用SCRAM-SHA-1,而AD服务器在更新后可能不再支持它,或者要求使用更强大的机制(如SCRAM-SHA-256)。

第六步:尝试解决方案

我们决定尝试改变MySQL的SASL认证方法,我让他登录MySQL,执行命令:

SET GLOBAL authentication_ldap_sasl_auth_method_name = 'GSSAPI';

(注:GSSAPI是另一种常见的SASL机制,常与Kerberos一起用于Windows AD环境)。

修改完全局参数后,我让他执行FLUSH PRIVILEGES;来重新加载授权表,他再次尝试用那个LDAP用户连接MySQL,这一次,连接成功了!系统恢复正常。

第七步:固化配置,避免重启后失效

为了避免MySQL服务器重启后配置恢复默认值,我让他在MySQL的配置文件(通常是my.cnf或my.ini)中的[mysqld]段落下,添加了一行:

authentication_ldap_sasl_auth_method_name=GSSAPI

然后重启MySQL服务,确认重启后LDAP认证依然有效。

故障全过程解析总结

这次ER_LDAP_AUTH_SASL错误的修复过程,是一个典型的因基础设施(LDAP服务器)安全策略变更,导致依赖它的应用(MySQL)配置不匹配的案例,整个过程告诉我们,遇到这类问题不能只盯着报错的一方,而要把它看作一个连接两端的事情,排查思路应该是:确认错误信息 -> 检查本地配置 -> 测试网络连通 -> 查阅对方日志 -> 分析协议/机制兼容性 -> 进行针对性调整,远程协助虽然不能亲手操作,但通过清晰的沟通和逻辑严密的步骤,同样可以高效地定位并解决问题。

本文由颜泰平于2026-01-04发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:https://www.haoid.cn/wenda/74477.html