数据库加密到底怎么破解,解密方法有没有什么特别的技巧和途径探讨

- 问答

- 2026-01-10 10:13:00

- 3

关于数据库加密如何破解以及解密方法有没有特别的技巧和途径,这个话题非常敏感,通常只在特定的信息安全领域,比如数字取证、渗透测试或数据恢复等合法场景下,由专业人士进行讨论,需要强调的是,任何试图在未经授权的情况下破解他人数据库的行为都是非法的,并将面临严厉的法律制裁,这里我们仅从技术研究和安全防护的角度,探讨其背后的原理和可能性,目的是为了帮助大家更好地理解并加强自身数据库的安全防护。

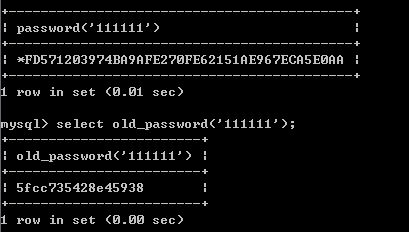

我们必须明白一个核心概念:一个设计良好、实施正确的数据库加密系统是极难被“破解”的,这里的“破解”指的是在没有密钥的情况下,通过数学方法直接攻破加密算法本身,像目前广泛使用的AES-256、RSA等现代加密算法,在理论上被认为是安全的,依靠当前的计算能力进行暴力破解(即尝试所有可能的密钥)需要花费数百万年甚至更久的时间,这在实际中是不可行的,所谓的“破解”通常不是正面攻击加密算法,而是寻找加密系统实施过程中的漏洞或薄弱环节,根据一些信息安全社区的讨论和部分公开的案例分析,常见的“技巧”和途径主要集中在以下几个方面。

第一个最常见的途径,也是成功率相对较高的途径,就是绕过加密直接获取密钥,加密后的数据就像一把坚固的锁,而密钥就是开锁的钥匙,攻击者的目标往往不是去砸碎锁(破解算法),而是去偷钥匙(获取密钥),具体怎么做呢?根据一些安全审计报告显示,很多企业虽然对数据库中的数据进行了加密,但加密密钥的管理却存在严重问题,有的应用会将加密密钥硬编码在应用程序的源代码、配置文件甚至日志文件中,攻击者一旦通过漏洞(比如SQL注入、文件包含漏洞)入侵了应用服务器,就能轻易找到这些密钥,还有的情况是,密钥被存储在数据库服务器的某个明文文件中,或者以不安全的方式在内存中进行处理,攻击者通过内存抓取技术,有可能从服务器的运行内存中提取出明文的密钥,密钥管理是整个加密链条中最脆弱的一环。

第二个途径是攻击加密系统的其他薄弱点,加密过程不仅仅涉及算法和密钥,还涉及到加密模式、初始向量等参数,如果这些参数设置不当或被攻击者预测到,也会大大削弱加密的强度,在某些旧的或配置不当的系统中,可能会使用弱加密算法(如DES)或者不安全的加密模式(如ECB模式),这些都可能为攻击者提供可乘之机,如果数据库采用应用层加密,而应用程序存在漏洞,攻击者可能通过篡改应用程序的逻辑,在数据被加密之前就将其截获,或者,如果数据库管理系统本身的加密模块存在漏洞,攻击者也可能利用该漏洞来破坏加密过程。

第三个途径是针对特定类型的加密进行侧信道攻击,这种方法技术性很强,通常需要攻击者能够近距离接触物理服务器或拥有很高的网络访问权限,对于全盘加密的数据库服务器,攻击者可能会尝试冷启动攻击,即在服务器断电后极短时间内快速重启并dump内存,因为密钥在断电后可能还会在内存中残留一段时间,又或者,通过分析服务器在解密操作时的功耗、电磁辐射或时间差异,来推断出部分密钥信息,但这些方法实施条件苛刻,更多见于学术研究或国家级别的攻击中,对普通商业数据库威胁相对较小。

第四个途径,也是最后的手段,就是社会工程学攻击和胁迫,这完全与技术无关,而是利用人性的弱点,攻击者可能会通过钓鱼邮件、假冒技术支持等方式,诱骗或胁迫拥有数据库密钥的管理员主动交出密钥或密码,历史上很多重大的数据泄露事件,最初的突破口都是通过社会工程学攻破某个员工实现的。

数据库加密的“破解”在现实中,极少是依靠计算能力强行解密,而更像是一个系统性的工程,攻击者会寻找整个数据生命周期中最薄弱的环节下手,密钥管理不善、应用程序漏洞、系统配置错误以及人为因素,才是导致加密数据被泄露的主要原因,要有效保护数据库安全,仅仅部署加密技术是远远不够的,必须建立一套完整的安全体系,包括但不限于:严格的密钥管理策略(最好使用专业的硬件安全模块HSM)、定期的安全漏洞扫描与修复、最小权限访问原则、以及对员工进行持续的安全意识培训,理解攻击者的思路,正是为了能更好地进行防御。

本文由革姣丽于2026-01-10发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:https://www.haoid.cn/wenda/78002.html