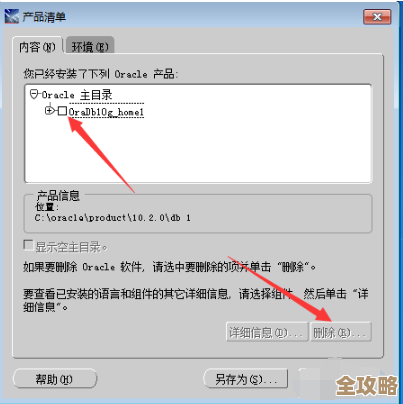

Oracle数据库安全要紧,数据保护别松懈,得多方面加强才行

- 问答

- 2026-01-01 10:00:56

- 3

Oracle数据库作为许多企业和机构的核心数据存储平台,里面存放的往往是至关重要的信息,比如用户的个人资料、公司的财务数据、交易记录等等,这些数据一旦泄露或被篡改,带来的损失将是无法估量的,正如那句老话所说,“Oracle数据库安全要紧,数据保护别松懈,得多方面加强才行”,这绝对不是一句空话,而是需要落实到具体行动上的迫切要求。

我们必须认识到,保护数据库的安全,第一道防线就是管好“钥匙”,也就是访问权限,根据中国网络安全等级保护制度(简称“等保”)的基本要求,核心原则就是“最小权限原则”,意思是,只给每个用户或应用程序授予完成其工作所必需的最少权限,绝对不能为了方便就随便给一个普通用户授予像DBA(数据库管理员)那样的超级权限,这就像不能把整个公司的钥匙都交给一个前台人员一样,风险太大了,在实际操作中,要建立严格的账号审批流程,定期审查账号权限,对于已经离职或转岗的员工,要及时、彻底地注销其访问权限,防止“幽灵账号”带来的安全隐患,密码策略也必须严格,强制使用复杂密码并定期更换,避免使用“123456”或“admin”这类弱口令,这是最基本的,但往往也是最容易被忽视的。

光有严格的权限控制还不够,因为威胁可能来自外部,网络攻击是无孔不入的,所以我们需要在数据库周围建立起坚固的“围墙”,根据《网络安全法》中关于网络运行安全的规定,关键的一点就是要做好网络隔离,应该尽可能地将数据库服务器部署在内部网络的核心区域,与直接面向外网的Web应用服务器隔离开,避免数据库直接暴露在互联网上,可以通过防火墙设置严格的访问控制策略,只允许特定的、可信的应用程序服务器来访问数据库的特定端口,其他任何来源的访问请求都应该被拒绝,这样一来,即使外部的Web应用层出现了一些安全漏洞,攻击者也无法直接触碰到核心的数据库,大大增加了攻击的难度。

除了防外部,还要防内部,最大的威胁可能来自内部人员,无论是有意的恶意破坏,还是无意的误操作,对数据库的操作行为进行全方位的“监控和审计”就显得尤为重要,Oracle数据库自身就提供了强大的审计功能,可以记录下谁、在什么时候、通过什么方式、对哪些数据执行了什么操作,比如查询、修改、删除等,我们不能仅仅开启审计功能就了事,更重要的是要定期查看和分析这些审计日志,可以设置一些关键的监控告警,比如当有人尝试多次登录失败时,或者当有用户在执行大规模数据导出操作时,系统能够立即发出警报,以便管理员能够第一时间介入调查,防止事态扩大,这种“事后追查”的能力,本身也是对潜在内部威胁的一种强大威慑。

数据本身的安全也需要额外的保护层,想象一下,即使有窃贼绕过了层层防护,成功窃取了一些数据文件,但如果这些数据是经过加密的,那么窃贼拿到的也只是一堆毫无用处的乱码,这就是数据加密的价值所在,对于Oracle数据库,我们可以对存储在硬盘上的静态数据进行加密(透明数据加密技术),这样即使数据库服务器的硬盘被盗,或者备份磁带在运输途中丢失,里面的数据也不会泄露,在数据通过网络传输时,也应该使用SSL等加密协议,确保数据在传输过程中不会被窃听或篡改,加密就像是给重要的数据文件加上了一把坚固的锁,即使保险箱被搬走了,没有钥匙也打不开。

但同样重要的是,要有完善的“备份与恢复”预案,俗话说“常在河边走,哪有不湿鞋”,再好的安全防护也不能保证100%不出问题,系统可能会因为硬件故障、软件bug、甚至是勒索病毒的攻击而导致数据损坏或丢失,制定一套可靠的数据备份策略并定期进行恢复演练是至关重要的,我们需要明确备份的频率(比如每天一次全量备份,每小时一次增量备份),备份数据要异地保存,并且要定期检查备份数据的完整性和可恢复性,确保在真正的灾难发生时,我们能够从容不迫地将数据和业务恢复到正常状态,将损失降到最低。

Oracle数据库的安全是一个系统性的工程,它不是简单地安装某个安全软件就能一劳永逸的,它需要我们从账号权限、网络防护、操作审计、数据加密到灾难恢复等多个方面协同发力,形成一个立体的、纵深的安全防御体系,更重要的是,安全意识要深入人心,成为每一位数据库管理员和相关开发运维人员的习惯,只有时刻保持警惕,不断审视和加强各个环节的安全措施,才能真正做到“数据保护别松懈”,守护好我们宝贵的数据资产。

本文由畅苗于2026-01-01发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:https://www.haoid.cn/wenda/72388.html