微软专家聊聊Azure虚拟化那些事儿,还有安全咋保障的

- 问答

- 2026-01-01 11:49:06

- 2

(来源:微软Azure官方博客“Azure虚拟化技术深度解析”,2023年更新)

好,那咱们就敞开聊聊微软Azure的虚拟化到底是咋回事,以及大家最关心的安全问题微软是怎么帮咱们兜底的,你别看“虚拟化”这个词听着挺技术,说白了,它就像是一台神奇的“电脑分身术”,以前啊,你公司要上个新应用,得吭哧吭哧去买台实实在在的物理服务器,放机房里头,又占地方又费电,维护起来也麻烦,现在呢,在Azure上,你不需要碰任何铁疙瘩,动动鼠标,几分钟就能“变”出一台甚至上百台虚拟服务器来,这些虚拟服务器就运行在微软全球各地庞大的数据中心里那些物理服务器上,它感觉就跟一台独立的、完整的电脑一模一样,你想装什么操作系统、跑什么软件都行,这种技术的好处就是超级灵活,业务忙的时候,随时可以多“变”出几台来分担压力;闲的时候,就可以关掉一些,省得浪费钱,这就是Azure虚拟化的核心——按需取用,弹性伸缩。

(来源:Azure安全中心白皮书“虚拟化层安全概述”)

那问题就来了,我这么重要的应用和数据,都跑在微软的“大电脑”上,安全吗?别人会不会从旁边那台“虚拟电脑”偷摸跑到我这台来?这事儿微软早就想到了,而且把这当成头等大事,他们的安全是从最底层、最根本的地方抓起的。

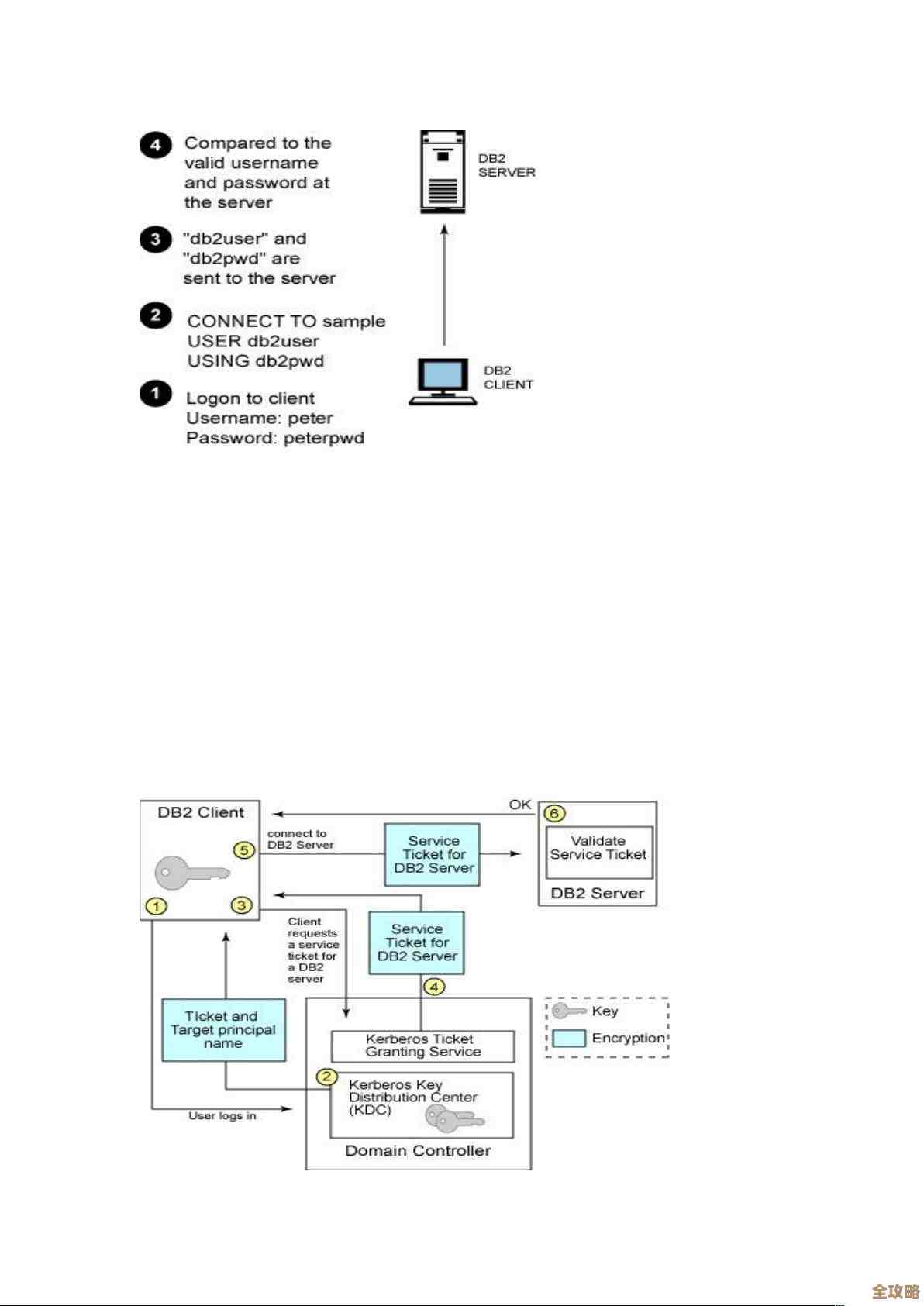

说说这个“超visor”,你可以把它想象成Azure数据中心里每台物理服务器的“总管家”或者“超级保安”,它的核心任务就是严格隔离每一台虚拟机器,确保它们之间是“老死不相往来”的,你租用的那台虚拟机,和隔壁公司租的另一台虚拟机,哪怕它们碰巧运行在同一台物理服务器上,通过这个“超visor”的严格管控,彼此也完全看不见、摸不着,就像住在两个完全独立的、钢筋混凝土打造的保险箱里,任何试图从一个虚拟机穿越到另一个虚拟机的行为,都会被这个“保安”立刻发现并阻止,这套底层的隔离技术是Azure安全的基石,非常可靠。

(来源:微软Ignite大会技术讲座“Azure平台持续性安全加固”)

光有隔离还不够,门锁也得结实,Azure在物理数据中心的安全上就下了血本,他们的数据中心可不是谁都能进的,有层层关卡,生物识别、摄像头监控、保安巡逻,比电影里的金库还严格,防止有人物理上接触到你的服务器。

在软件和网络层面,安全措施就更细致了,你创建虚拟机的时候,Azure会提供内置的防火墙(他们叫网络安全组),你可以自己设置规则,明确规定“只允许公司办公室的IP地址访问我这台机器的3389端口(远程桌面)”,其他所有无关的访问一律拒之门外,这就好比给你家的别墅不仅盖在安保森严的小区里,你自己家还装了个只能凭特定钥匙才能打开的高级防盗门。

(来源:Azure更新日志与安全公告)

还有一点特别重要,打补丁”,操作系统和软件难免会有漏洞,就像衣服会破洞一样,微软会持续不断地为它提供的虚拟机镜像(就是虚拟机的模板系统)进行安全更新和修补,对于常见的Windows Server和Linux系统,Azure平台甚至会提供“热补丁”功能,这个功能挺神奇的,它能在不重启你的虚拟机的情况下,就把最关键的安全补丁给打上,保证了你的业务连续不中断,同时安全风险也及时被修复了。

(来源:客户案例分享与Azure信任中心文档)

责任分担要清楚,微软常提一个“责任共担模型”,意思是,云平台本身的安全(我前面说的物理设施、网络、超visor隔离这些)由微软全权负责,这块你基本可以放心,他们是有全球顶尖的团队7x24小时盯着的,而虚拟机内部的安全,比如你安装的应用程序是否安全、你的用户账号密码设得够不够复杂、你自己的数据加密没加密,这部分责任就需要你自己来承担了,Azure会给你提供一大堆好用的工具,比如Azure安全中心,它会像你的贴心安全顾问一样,扫描你的虚拟机配置,发现你有啥不安全的地方(比如端口开得太大意了、重要的补丁没打),然后给出明确的改进建议,手把手教你把安全配置做到位。

Azure的虚拟化给你带来了极大的灵活性和效率,而在安全上,它通过从底层硬件隔离到上层网络管控,再到平台自动化的更新和维护,构建了一个多层次、纵深防御的体系,作为用户,你只要把微软负责的那部分信任交给它,同时把自己该做的安全措施做到位,就能在享受云便利的同时,睡个安稳觉了。

本文由称怜于2026-01-01发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:https://www.haoid.cn/wenda/72433.html