Token放Redis里到底安不安全,存储风险和防护措施聊聊

- 问答

- 2025-12-30 21:43:23

- 2

把Token(令牌)存放在Redis中,是一种非常普遍且相对高效的做法,但它并非天生就绝对安全,它的安全性完全取决于你如何使用和配置Redis,以及你为保护Redis所做的其他工作。 可以说,Redis就像一个保险箱,你把贵重物品(Token)放进去,但这个保险箱本身是否坚固、钥匙是否保管好、放在什么位置,都决定了最终的安全程度。

下面我们详细聊聊其中的风险和你必须考虑的防护措施。

把Token放Redis里可能遇到哪些风险?(存储风险)

-

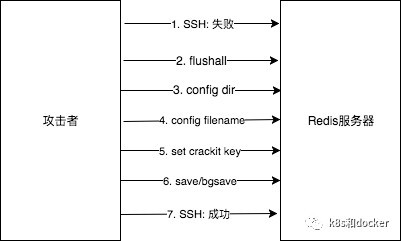

Redis本身“裸奔”的风险:这是最常见也是最危险的问题,很多开发人员为了图省事,会在测试环境甚至生产环境中使用默认配置启动Redis,这意味着:

- 没有密码保护:任何人都可以连接到你的Redis服务器,想看什么看什么,想删什么删什么,这相当于把保险箱放在大街上并且不设密码。

- 绑定在公共IP上:Redis默认只监听本机连接(127.0.0.1),如果错误地将其配置为绑定到服务器的公网IP(0.0.0.0),那么全世界的黑客都可以尝试直接连接它。

- 使用默认端口:Redis的默认端口是6379,这是尽人皆知的,黑客们会用自动化工具扫描整个互联网开放着6379端口的服务器,然后尝试攻击。

-

服务器被“一锅端”的风险:即使你的Redis配置得再好,如果存放Redis的服务器本身被黑客入侵了,那么黑客就可以直接读取服务器内存,获取Redis中的所有数据,包括所有的Token,这种风险是系统层面的,不单单是Redis的问题。

-

数据持久化带来的泄露风险:Redis为了重启后不丢失数据,可以将内存中的数据写入到硬盘上的文件里(这叫持久化),如果黑客没有直接拿到Redis的访问权,但通过其他漏洞拿到了服务器的文件读取权限,他就可以把这些包含Token的持久化文件拷贝走,然后在自己本地慢慢分析破解。

-

Token本身的管理问题:这虽然不是Redis的错,但和存储方式紧密相关。

- Token过期时间(TTL)设置不当:如果你忘记了给存储在Redis的Token设置合理的过期时间,或者设置得过长,那么这个Token就几乎变成了一个永久有效的“万能钥匙”,一旦泄露,后果严重。

- Token未及时清理:用户主动退出登录后,对应的Token应该立刻从Redis中删除,如果程序逻辑有漏洞,导致Token没有被及时清除,也会增加泄露风险。

我们应该怎么做才能更安全?(防护措施)

知道了风险,我们就可以有针对性地进行防护,目标就是把这个“保险箱”打造得固若金汤。

-

给Redis穿上“盔甲”——基础安全配置:这是最基本、最必要的一步,生产环境必须做。

- 设置强密码:在Redis的配置文件(redis.conf)中,通过

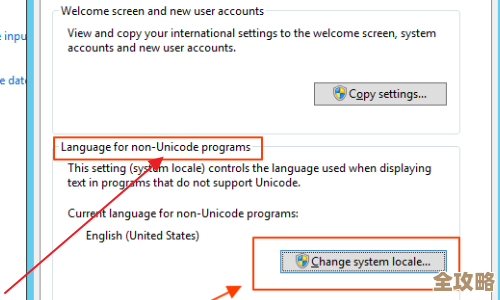

requirepass指令设置一个非常复杂的密码,这样,任何客户端连接时都必须先认证。 - 禁止公网访问:确保配置文件中

bind指令只绑定内网IP或者127.0.0.1(如果应用和Redis在同一台机器上),绝对不要绑定0.0.0.0。 - 修改默认端口:将端口从6379改成一个不常用的端口,能减少很多自动化脚本的骚扰。

- 重命名或禁用危险命令:像

FLUSHALL(清空所有数据)、CONFIG(修改配置)这样的危险命令,可以考虑在配置文件中将其重命名为一个复杂的、难以猜测的名字,或者直接禁用。

- 设置强密码:在Redis的配置文件(redis.conf)中,通过

-

加密存储——给Token加把“锁”:这是更深一层的防护,即使黑客突破了Redis的防线,拿到了Token的数据,他得到的也是一堆乱码。

在将Token存入Redis之前,先用对称加密算法(如AES)对Token进行加密,加密的密钥由你的应用程序保管,不存储在Redis中,这样,只有你的应用才能解密和使用这些Token,这相当于在把贵重物品放进保险箱之前,先把它装进一个只有你有钥匙的小盒子里。

-

建立完善的网络“隔离区”:

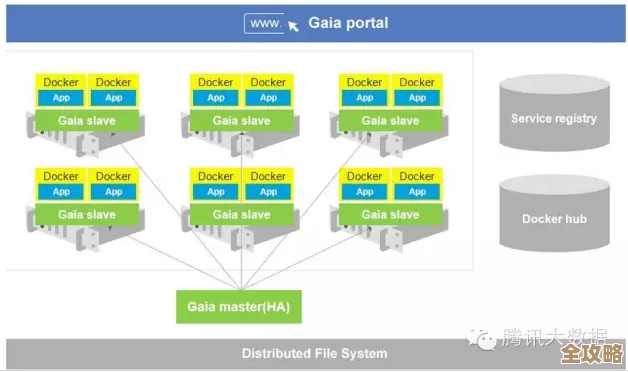

- 将Redis部署在内网环境中,与外网完全隔离,只有你的应用服务器能够通过内网访问Redis数据库,这大大减少了被外部直接攻击的可能性。

- 使用云服务商提供的托管Redis服务(如阿里云ApsaraDB for Redis,亚马逊ElastiCache等),这些服务商通常已经帮你做了很多基础的安全加固工作,比如网络隔离、默认密码认证等,让你可以更专注于业务逻辑。

-

精细化的管理策略:

- 设置合理的TTL:根据业务的安全要求,为Token设置一个不长不短的过期时间,普通应用可以设为2小时,高安全要求的金融应用可以设为15分钟。

- 实现可靠的退出机制:确保用户点击“退出登录”时,后端能立即从Redis中删除对应的Token。

- 使用Redis的哨兵(Sentinel)或集群(Cluster)模式:这不仅是为了高可用和性能,在这些模式下,节点间的通信通常也需要认证,增加了安全性。

-

最后的防线——监控与审计:

- 开启Redis的慢查询日志和监控功能,密切关注是否有异常的连接来源或操作模式。

- 定期检查服务器的安全漏洞和Redis的日志,看看有没有被攻击的迹象。

总结一下:

把Token放在Redis里是可行的,但绝不是简单地启动服务、存进去就完事了,你需要把它当作一个关键的核心数据库来对待。安全是一个过程,而不是一个状态。 你必须通过“强密码+网络隔离”的基础防护,结合“加密存储”的增强手段,再辅以“精细管理”和“持续监控”,才能构建一个相对安全的Token存储方案,如果你觉得这些配置和管理很麻烦,那么直接选择云服务商提供的托管Redis服务,是一个省心且安全系数更高的选择。

(注:以上讨论基于常见的Redis安全实践指南,如Redis官方文档的安全章节、各云服务商的最佳实践建议以及常见的网络安全原则。)

本文由太叔访天于2025-12-30发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:https://www.haoid.cn/wenda/71503.html