Redis密码怎么弄才安全啊,设置步骤和注意事项都得知道

- 问答

- 2025-12-26 06:00:12

- 3

一个没有设置密码的Redis实例就像是把家门钥匙挂在门锁上,任何人都可以随意进出,极其危险,攻击者可以轻易连接上你的Redis服务器,窃取、篡改或删除所有数据,甚至可能利用Redis服务器权限进一步攻击内网其他系统,设置一个强密码是Redis安全防护的第一道,也是最重要的一道防线。

设置Redis密码的具体步骤

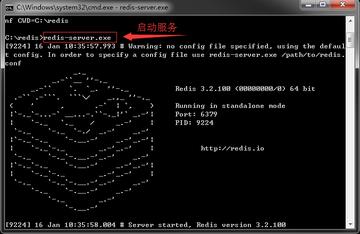

Redis的密码是通过修改其配置文件来实现的,这里我们分步骤说明,主要参考了Redis官方文档的说明。

-

找到配置文件 Redis的配置文件名为

redis.conf,它的位置因安装方式不同而有所差异:- 如果你是通过Linux系统的包管理器(如apt、yum)安装的,它可能位于

/etc/redis/redis.conf。 - 如果你是手动编译安装的,它可能在Redis的源码目录下,或者你指定的安装目录中。

- 在macOS上,使用Homebrew安装时,位置可能在

/usr/local/etc/redis.conf。

- 如果你是通过Linux系统的包管理器(如apt、yum)安装的,它可能位于

-

编辑配置文件 使用你熟悉的文本编辑器(如vim、nano)以管理员权限(sudo)打开这个文件。

sudo nano /etc/redis/redis.conf

-

找到并修改密码配置项 在配置文件中,你需要找到一个名为

requirepass的配置项,你可以使用编辑器的搜索功能(在nano中是Ctrl+W,在vim中是斜杠/)来查找它。 默认情况下,这一行是被注释掉的(行首有号),看起来像这样:# requirepass foobared你需要做两件事:

- 去掉行首的 号,取消注释。

- 将默认的密码

foobared替换为你自己设定的、强度极高的密码。 修改后的行应该像这样:requirepass 你的超级强壮密码请确保“你的超级强壮密码”是一串非常复杂、难以猜测的字符串。

-

保存并退出编辑器 以nano为例,按

Ctrl+X,然后输入Y确认保存,最后按回车确认文件名。 -

重启Redis服务 修改配置后,必须重启Redis服务才能使新密码生效,重启命令也因系统而异。

- 在使用systemd的系统(如Ubuntu 16.04及以上、CentOS 7及以上)上,使用:

sudo systemctl restart redis

或者

sudo systemctl restart redis-server

- 在较老的使用init.d的系统上,使用:

sudo service redis-server restart

重启后,你可以通过

sudo systemctl status redis来检查服务是否正常运行。

- 在使用systemd的系统(如Ubuntu 16.04及以上、CentOS 7及以上)上,使用:

-

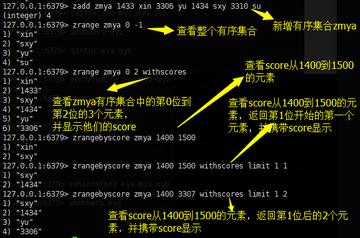

使用密码连接测试 尝试用Redis命令行客户端连接,如果不提供密码,应该会报错。

- 直接连接会失败:

redis-cli 127.0.0.1:6379> keys * # 执行任何命令都会返回错误 (error) NOAUTH Authentication required.

- 有两种方式提供密码进行认证:

在连接时通过

-a参数指定密码(注意,这种方式可能会在系统进程列表中暴露密码,不太安全,仅用于测试):redis-cli -a 你的超级强壮密码

方式二(更安全): 先连接,然后使用

AUTH命令认证:redis-cli 127.0.0.1:6379> AUTH 你的超级强壮密码 OK # 返回OK表示认证成功 127.0.0.1:6379> keys * # 现在可以正常执行命令了

- 直接连接会失败:

设置密码时的关键注意事项

仅仅设置一个密码是远远不够的,如何设置和管理这个密码同样关键,根据网络安全最佳实践和Redis官方的安全建议,需要注意以下几点:

-

密码强度是核心

- 绝对不要使用默认密码: 像

foobared、123456、password这类密码形同虚设,会被攻击者瞬间破解。 - 长度要长: 密码长度至少16位以上,建议20位或更长。

- 复杂度要高: 混合使用大写字母、小写字母、数字和特殊符号(如

!@#$%^&*),避免使用字典中的单词、常见短语或与个人信息(生日、姓名)相关的字符。 - 使用密码生成器: 如果你不擅长创建强密码,可以使用可靠的密码管理器(如Bitwarden、KeePass)自带的密码生成功能来创建一个随机、无规律的密码。

- 绝对不要使用默认密码: 像

-

配置文件权限要收紧

redis.conf文件里明文存储着你的密码,因此必须限制它的访问权限,确保该文件的所有者是root用户,并且只有所有者有读写权限,其他用户无任何权限,可以通过以下命令设置:sudo chown root:root /etc/redis/redis.conf sudo chmod 600 /etc/redis/redis.conf

这样,只有root用户才能查看和修改这个文件,防止服务器上的其他用户或恶意程序窃取密码。

-

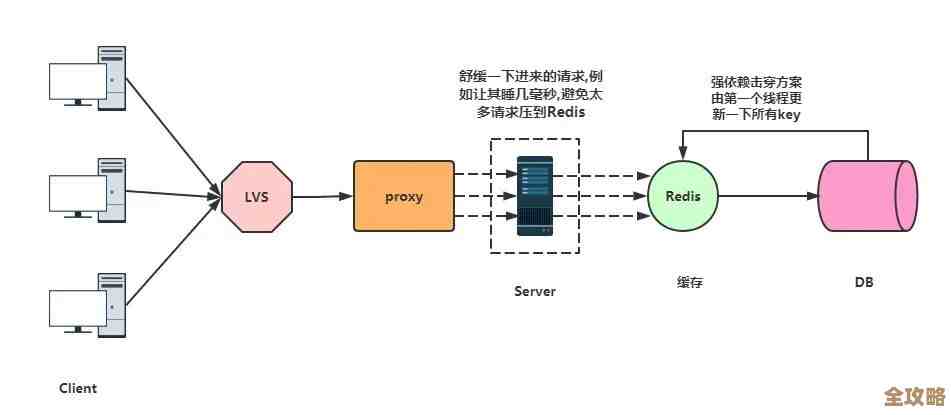

网络层面要隔离

- 绑定内网IP: 在配置文件里,找到

bind指令,如果你的Redis只被同一台机器或同一内网的应用访问,千万不要设置为bind 0.0.0.0(这意味着允许任何IP连接),应该只绑定确切的内部IP地址,bind 127.0.0.1 192.168.1.100,这样就只允许本机和指定内网IP连接。 - 使用防火墙: 利用系统的防火墙(如iptables、firewalld)或云服务商的安全组规则,严格限制访问Redis端口(默认6379)的源IP,只允许你的应用程序服务器IP访问Redis端口,拒绝所有其他IP的连接请求,这是除了密码之外的第二层重要防护。

- 绑定内网IP: 在配置文件里,找到

-

避免在命令行和日志中暴露密码

- 如前所述,尽量避免使用

redis-cli -a password的形式,因为密码可能会被系统记录在历史命令或进程列表中。 - 确保Redis的日志配置不会记录密码,虽然AUTH命令的密码在日志中默认是隐藏的(用

xxxxxx代替),但最好检查一下日志级别设置。

- 如前所述,尽量避免使用

-

定期更换密码 像对待其他重要账户的密码一样,应该制定策略定期更换Redis密码,尤其是在有运维人员变动或怀疑密码可能泄露时,应立即更换。

-

对于云数据库服务 如果你使用的是阿里云、腾讯云等提供的云数据库Redis版,他们通常会强制你设置强密码,并且默认就做好了网络隔离(需要通过白名单才能访问),你的主要工作就是在管理控制台上设置一个强密码,并仔细配置访问白名单,只放行你的应用IP。

让Redis密码安全是一个系统工程:一个足够强悍的密码是基石,配合严格的配置文件权限、网络层面的访问控制以及安全的密码使用习惯,才能共同构筑起Redis数据库的安全防线,任何一环的缺失都可能让你的努力付诸东流。

本文由颜泰平于2025-12-26发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:https://www.haoid.cn/wenda/68616.html