自动化好像是让云原生应用安全靠谱起来的那个关键东西吧

- 问答

- 2025-12-26 07:12:29

- 4

(来源:多位云原生安全领域实践者的访谈与行业分析报告)

自动化确实是让云原生应用变得安全、靠谱起来的一个关键东西,甚至可以说,没有自动化,就很难真正谈得上云原生的安全和可靠性,这就像你管理一个传统的、独栋的小房子和管理一个由成千上万个不断移动、变化的小房间组成的巨型智能大厦的区别,前者你还可以靠人工定期检查门锁、巡逻,后者如果还靠人力去一个个房间检查,那肯定是忙不过来且漏洞百出的。

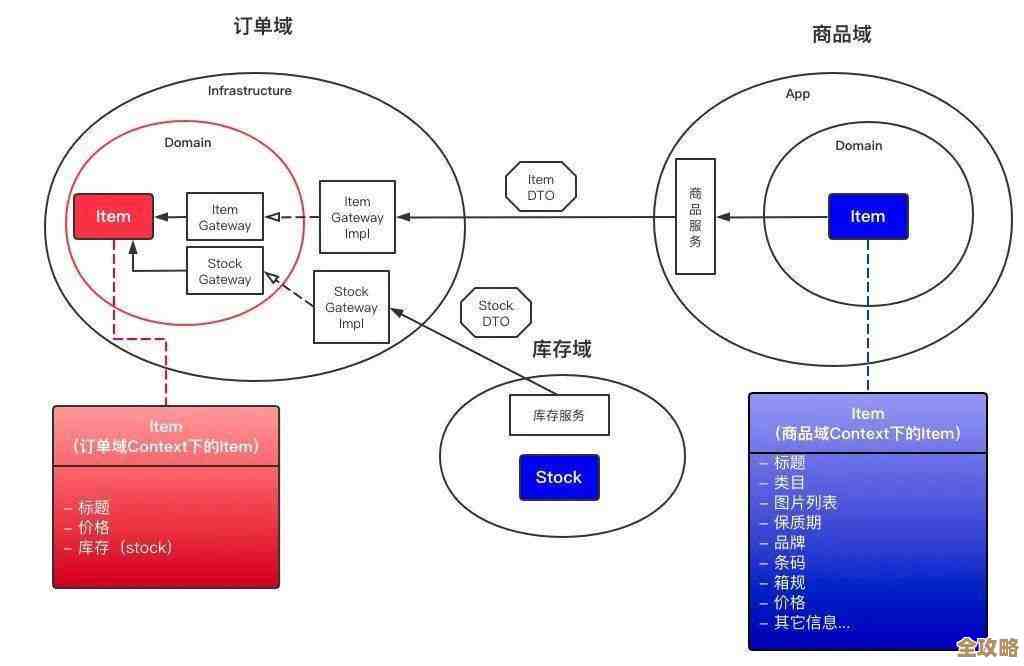

云原生应用的特点就是“动态”,它的组成部分,比如一个个微服务,是在不停地启动、关闭、扩缩容、更新版本的,它的环境,比如容器,是瞬间创建又瞬间销毁的,这种高度的动态性带来了巨大的灵活性,但也让传统安全手段几乎失效,你刚给一个容器打完补丁,可能下一秒它就被一个全新的、还没打补丁的容器替代了;你刚检查完一个服务的配置是安全的,可能一次更新就把不安全的配置又带了回来,在这种环境下,指望安全团队手动去审查代码、配置防火墙规则、响应每一个安全警报,是完全不现实的,人会累、会慢、会出错,而云原生的变化是以秒甚至毫秒计的。

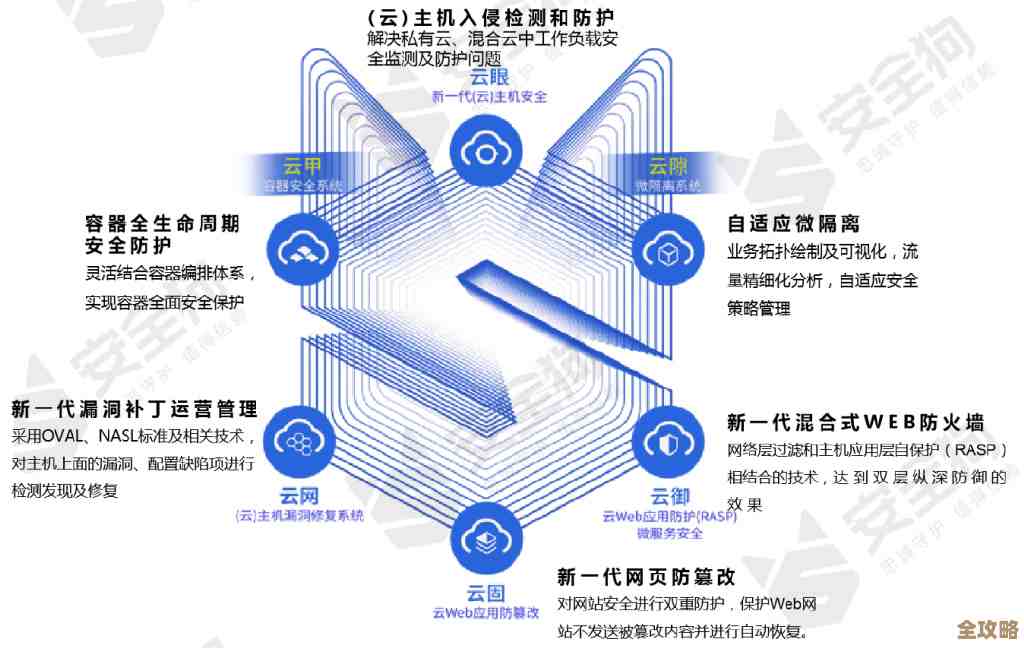

必须引入自动化,把安全的能力“编织”到应用从诞生到运行的每一个环节中去,让安全成为流程里自然而然的一部分,而不是事后才想起来贴上去的“创可贴”,这主要体现在几个方面:

在应用开发构建的阶段,也就是所谓的“左移”,自动化工具可以集成在开发人员的代码仓库里,每当开发人员提交一段新代码,自动化工具就会自动扫描代码里有没有已知的安全漏洞,有没有不小心把密码、密钥这类敏感信息写在了代码里,这就像在原材料进入生产线之前就先做一次质检,防止“坏料”进入后续环节,如果发现问题,自动化系统可以立刻通知开发者,甚至在设置严格的情况下,直接拒绝这次代码合并,从而从源头上减少安全隐患。

在应用打包和部署的阶段,自动化工具可以扫描即将被部署的容器镜像,检查基础镜像是不是有漏洞,镜像里的软件包是不是需要更新,更重要的是,自动化策略可以强制要求:只有通过了所有安全扫描、符合安全标准的镜像,才能被部署到生产环境中,部署时的配置也可以自动化检查,比如确保容器不会用过于强大的权限运行,避免一旦被攻击就导致整个系统沦陷,这些检查如果靠人工,每次部署都去核对,效率极低且容易遗漏,自动化则能确保铁面无私、每次必检。

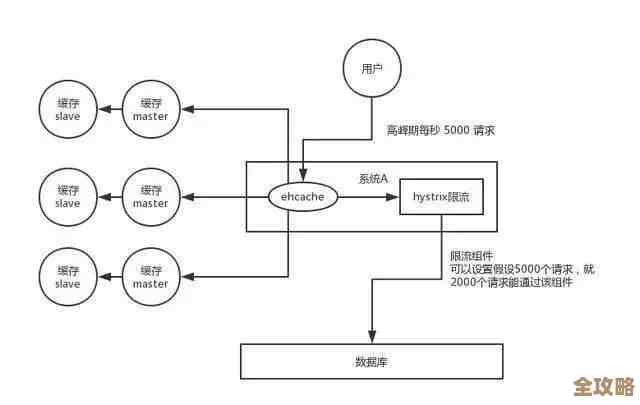

在应用运行的阶段,这是最体现自动化价值的地方,云原生环境是动态的,安全防护也必须是动态的,自动化安全系统可以实时监控所有运行中的容器和服务,一旦发现某个容器的行为异常,比如突然开始大量连接外部可疑地址,或者进程行为偏离了正常模式,自动化系统可以立即做出响应,不需要等待人工判断,它可以自动将这个容器从网络中隔离出来,甚至直接终止它,就像人体的免疫系统发现病菌后会立刻调动白细胞去吞噬一样,这种瞬间的响应能力,是人工监控根本无法做到的,它能将攻击带来的损失降到最低。

当真的发生安全事件后,自动化也能在事后分析和修复中发挥巨大作用,它可以自动收集相关的日志、流量数据,帮助安全工程师快速定位问题根源,修复也可以自动化,比如发现某个基础镜像的漏洞后,可以自动触发重建所有依赖这个镜像的应用程序,并完成安全部署,这大大缩短了“修复时间”,让系统能快速恢复到安全状态。

说自动化是关键,一点不为过,它把安全从一个静态的、手动的、往往滞后于业务的“成本部门”,转变成了一个动态的、无缝集成的、能够跟上业务飞速迭代步伐的“核心能力”,它让安全防护变得像呼吸一样自然,贯穿于云原生应用的整个生命周期,没有自动化,云原生带来的敏捷和弹性优势就会因为安全和可靠性的拖累而大打折扣;而有了自动化的深度融入,云原生应用才能真正既跑得快,又跑得稳、跑得安全。

本文由雪和泽于2025-12-26发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:https://www.haoid.cn/wenda/68648.html