Redis没设置权限就能访问,安全隐患真不能小看,得赶紧注意下redis未授权问题

- 问答

- 2025-12-27 04:54:59

- 3

“前几天在网上看技术社区的文章,看到一篇来自‘FreeBuf’这个知名安全网站的分析报告,里面提到了一个非常普遍但又特别危险的问题,就是很多开发或者运维人员在安装完Redis之后,根本不去设置访问密码,直接就让它运行在服务器上了,这个操作听起来好像是为了图省事,但实际上相当于把你家最值钱东西的保险箱钥匙,直接插在门锁上,还对外敞开大门,安全隐患真的不能小看,绝对不是危言耸听。

我回想了一下自己刚开始接触Redis的时候,好像也干过这种事,当时就觉得,哎呀,就是个内存数据库,放在内网里,外面又访问不到,设置密码多麻烦,每次连接还要输一遍,这种想法其实非常普遍,也正是这种侥幸心理,给攻击者留下了无数可乘之机,根据‘腾讯安全威胁情报中心’过去几年发布的不少安全通告来看,因为Redis未授权访问漏洞导致的安全事件,比如服务器被入侵、被用来挖矿、数据被勒索加密等等,一直居高不下,是云服务器最常见的安全威胁之一。

攻击者如果发现了一个没有密码的Redis服务,他们具体能干什么呢?后果可能比我们想象的要严重得多,最直接的就是数据泄露,Redis里经常存放着各种业务数据,比如用户的会话信息、缓存的管理员账号、临时的验证码等等,攻击者可以直接连上去,用几个简单的命令就能把里面所有的数据看个底朝天,什么隐私都没了,这要是涉及到用户个人信息,那可就不仅仅是技术问题,而是法律问题了。

攻击者还能随意修改或清空数据,这招更狠,想象一下,你运营着一个电商网站,商品库存信息都存在Redis里,攻击者连上来,随便改几个数字,把100件的库存改成10000件,或者更直接,一个命令就把所有数据都清空了,你的网站业务瞬间就可能瘫痪,造成的经济损失根本无法估量。

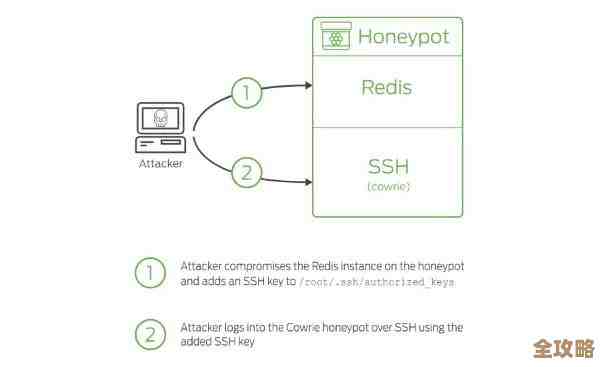

但这还不是最可怕的,来自‘奇安信 CERT’的技术分析文章指出,攻击者还能利用未授权的Redis实现远程代码执行,也就是说,能在你的服务器上为所欲为,这是怎么做到的呢?大概的原理是,Redis有个功能是可以把数据保存到硬盘上的文件里,攻击者就可以利用这个功能,把他们自己的恶意代码,比如一个后门程序或者挖矿脚本,直接写入到你服务器上的系统关键文件里,比如定时任务文件(crontab),一旦写入成功,系统就会自动执行这些恶意命令,你的服务器就彻底成了攻击者的‘肉鸡’。

我就看到过‘安全客’平台上有不少案例分享,很多人的服务器CPU突然飙升到100%,一查才发现,是被植入了挖矿程序,而入侵的源头,就是那个没有密码的Redis端口,攻击者用你的电费、你的计算资源来给他们自己赚钱,而你却要承担高昂的云服务费用和性能卡顿的后果。

还有一种常见的利用方式是内网渗透,如果你的Redis服务器是部署在内网环境,攻击者可能先攻破一台有外网IP的机器(比如Web服务器),然后把这台机器作为跳板,再去攻击内网里其他没有设置密码的Redis服务,这样就像推倒了多米诺骨牌,整个内网都可能沦陷。

真的得赶紧注意下这个redis未授权的问题,那具体该怎么防范呢?其实方法并不复杂,关键是要有安全意识,第一,也是最基本的一条,一定要给Redis设置一个高强度密码,在Redis的配置文件redis.conf里,找到‘requirepass’这个配置项,后面填上一个又长又复杂的密码,然后重启Redis服务生效,这样,以后任何客户端要连接,都必须先通过密码认证。

第二,修改默认端口,Redis默认使用6379端口,这几乎是尽人皆知,攻击者扫描互联网的时候,首先就会扫这个端口,我们可以把它改成一个不常用的端口号,相当于给大门换了一把不太常见的锁,能避免很多自动化的扫描攻击。

第三,做好网络隔离,除非有绝对的必要,否则不要让Redis服务直接暴露在公网上,可以通过防火墙规则,只允许特定的、可信的服务器IP地址来访问Redis的端口,对于云服务器来说,一定要检查安全组的配置,不要对0.0.0.0/0开放6379端口。

第四,以低权限运行Redis,最好不要用root这样的超级管理员账号来运行Redis服务,可以专门创建一个权限很低的系统用户,让Redis以这个用户的身份运行,这样即使被攻击,攻击者获得的权限也是受限的,无法对系统造成更严重的破坏。

网络安全无小事,Redis未授权访问这个问题,看似简单,但背后隐藏的风险链非常长,我们千万不能因为一时省事,就忽略了最基本的安全配置,花上几分钟时间,把密码设好,把端口改掉,把网络管严,就能避免未来可能发生的巨大损失,这件事,真的值得立刻、马上就去检查一下。”

本文由酒紫萱于2025-12-27发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:http://www.haoid.cn/wenda/69212.html