用Redis集群来搞JWT认证,安全又高效的那种方案探索

- 问答

- 2026-01-15 15:55:16

- 3

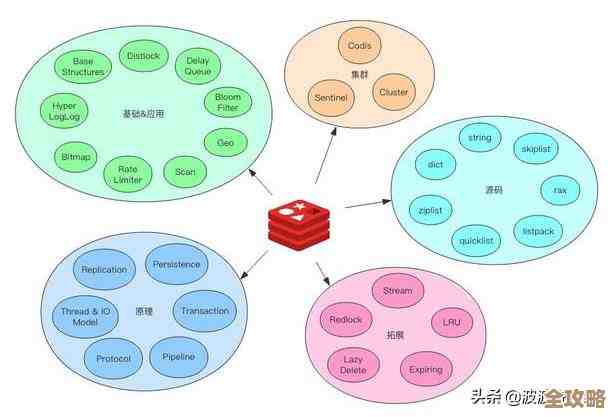

最近在琢磨怎么用Redis集群来搞JWT认证,目标是既安全又高效,JWT这东西,现在做API认证很常见,它自己带着信息,服务器不用在本地存会话状态,验个签名就知道对不对,这叫无状态,但无状态也有麻烦,比如想提前让某个令牌失效就不好办,只能等它自己到期,这时候,Redis就能派上用场了,它速度快,能当临时存储,而用上集群,主要是为了应对大流量和高可用,单机Redis怕顶不住。

基本的思路是这样的:用户登录成功,服务器生成一个JWT,但这个JWT的有效期可以设得短一点,比如15分钟,服务器把这个JWT的唯一标识(比如jti声明)存到Redis集群里,并设置一个比JWT本身稍长一点的过期时间,比如16分钟,把这个JWT返回给用户,之后用户带着这个JWT来访问受保护的接口,服务器除了要验证JWT的签名和过期时间外,还得去Redis集群里查一下,这个JWT的唯一标识是不是还存在,如果存在,说明这个令牌是有效的、没有被主动注销的;如果Redis里找不到了,哪怕JWT自己还没过期,也认为这个令牌无效了。

这样做,好处很明显,解决了JWT无法主动失效的问题,如果想强制某个用户下线,或者怀疑某个令牌泄露了,直接去Redis集群里把对应的那个键删掉就行了,立刻生效,不用干等着它过期,因为把主要的验证压力(检查JWT签名是本地计算)分散到了Redis集群上,而Redis是内存数据库,速度极快,集群又能水平扩展,所以能扛住非常高的并发验证请求,这就实现了高效,安全性也增强了,即使有人截获了一个还没过期的JWT,只要我们在服务端发现异常,及时在Redis里把它拉黑,这个偷来的令牌也就没用了。

这里面也有些细节要考虑,不能蛮干,一个是Redis集群的键怎么设计,不能随便乱存,得有个规则,比如可以用 jwt:blacklist: 或者 jwt:whitelist: 作为前缀,后面跟上JWT的唯一标识符,用黑名单还是白名单,看业务需求,白名单就是上面说的,只存有效的令牌,注销就删除,黑名单则是存已经注销的令牌,验证时检查是否存在,对于有效期短的JWT,通常用白名单更省内存,因为过期键Redis会自动清理。

另一个关键是保证操作的原子性,比如登录成功后,生成JWT和写入Redis这两个操作,最好能保证要么都成功,要么都失败,不然可能出现JWT生成了但没存进Redis,用户拿着合法的JWT却无法通过验证,虽然这种情况概率低,但在高并发下也得考虑,可以用Redis的事务(比如MULTI/EXEC)或者Lua脚本来确保原子性。

还有一点是容灾,万一整个Redis集群都宕机了怎么办?认证服务不能完全挂掉,可以设计一个降级策略,在Redis不可用的时候,可以暂时退化到只验证JWT本身的签名和过期时间,放弃检查是否被主动注销的能力,这虽然降低了安全性(无法立即踢人),但保证了核心服务的可用性,算是一种权衡,等Redis集群恢复后,再恢复正常流程。

为了进一步优化性能,可以在应用服务器层面加一个本地缓存(比如Guava Cache),短时间缓存一下“有效JWT”的检查结果,避免对Redis集群的频繁重复查询,但要注意本地缓存的过期时间要设得非常短(比如几秒钟),并且一旦有注销操作,需要想办法广播通知所有应用服务器清空相关缓存,这在集群环境下比较复杂,如果对一致性要求极高,可能不如每次都查Redis来得简单可靠。

密钥的安全管理是重中之重,用来给JWT签名的密钥必须严格保管,绝不能泄露,要有一套定期更换密钥的机制,每次换密钥,意味着之前签发的大部分JWT会立即失效(因为签名验证不过),这时候,可以通过在Redis里存一个当前有效密钥的标识,或者在JWT里加入密钥版本号的方式来平滑过渡。

用Redis集群配合JWT,通过引入一个轻量级的服务端状态存储,巧妙地弥补了JWT无状态机制在主动失效和控制力方面的不足,同时又借助Redis的高性能和高可用特性,保证了认证流程的效率与可靠性,这确实是一个在实践中被广泛验证过的、安全又高效的组合方案,核心思想就是“用有状态的手段,来增强无状态令牌的管控能力”。(根据公开的技术社区讨论、博客文章如Redis官方文档关于使用模式的部分、以及JWT最佳实践等相关资料整理)

本文由芮以莲于2026-01-15发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:https://www.haoid.cn/wenda/81254.html