Redis怎么用用户名密码登录,保证安全验证不被轻易突破

- 问答

- 2026-01-15 14:01:50

- 2

Redis在早期版本中,其安全验证机制相对简单,主要依赖于一个叫做“requirepass”的配置项来设置密码,根据Redis官方文档的描述,这个密码是用于“Redis服务器认证”的(来源:Redis官方文档 redis.conf 注释说明),这只是一种单一密码的认证方式,所有知道密码的用户都拥有相同的权限,通常是管理员最高权限,这显然存在很大的安全风险,一旦密码泄露,整个Redis数据库将面临被完全控制的风险。

为了应对这个问题,Redis从6.0版本开始引入了名为“ACL”(Access Control List,访问控制列表)的系统(来源:Redis 6.0 Release Notes),这套系统终于支持了基于用户名和密码的认证,并且可以实现更精细化的权限控制,这意味着,你现在可以像管理其他数据库一样,为Redis创建不同的用户,并为每个用户分配特定的密码和操作权限。

具体如何操作使用用户名和密码登录

-

启用ACL和设置密码:你需要在Redis的配置文件

redis.conf中进行设置,找到与ACL相关的配置部分,你可以选择两种方式创建用户:- 在配置文件中直接配置:你可以直接在

redis.conf文件中使用user指令来定义用户,格式类似于user <用户名> on >密码 ~* &* +@all,这里的on表示启用该用户,>密码表示密码(密码会以加密方式存储), 表示可以访问所有键,&*表示可以访问所有发布/订阅频道,+@all表示拥有所有操作命令的权限,这是一种创建超级管理员用户的方法。 - 通过命令行动态配置:更常见和灵活的方式是启动Redis服务器后,使用

redis-cli命令行工具连接上去(如果之前设置了requirepass,可能需要先使用AUTH <老密码>认证),然后使用ACL命令来创建用户,创建一个名为“appuser”的用户,密码为“strongpassword”,并只允许执行读命令和访问以“app:”开头的键,可以执行:ACL SETUSER appuser on >strongpassword ~app:* +@read

- 在配置文件中直接配置:你可以直接在

-

客户端连接时的认证:当你的应用程序通过Redis客户端连接时,认证方式发生了变化,不再只是传递一个密码,而是需要指定用户名和密码,在

redis-cli中,你可以使用-a参数,但更推荐的方式是先连接,然后使用AUTH命令:AUTH <用户名> <密码>或者在连接字符串中指定,例如在某些客户端库中,连接字符串可能类似于

redis://username:password@host:port。

如何保证安全验证不被轻易突破

仅仅设置用户名和密码是远远不够的,必须结合一系列安全实践才能构建起坚固的防线。

-

使用强密码并定期更换:这是最基本的要求,避免使用“123456”、“admin”等简单密码,密码应该足够长,包含大小写字母、数字和特殊字符,对于重要账户,应制定策略定期更换密码,Redis ACL系统支持为密码设置哈希值,这比明文存储密码更安全。

-

遵循最小权限原则:这是ACL系统带来的最大安全优势。绝对不要为所有应用用户都分配

+@all(所有命令)权限,应该根据每个应用程序或服务的实际需求,精确地分配其所需的权限。- 一个只负责读取缓存数据的服务,其用户权限可能只需要

+@read(读命令)和对其所需键模式的访问权(如~cache:*)。 - 一个负责统计计数的服务,可能只需要对特定键有

INCR(增加)和GET(获取)的权限。 这样即使某个服务的凭证泄露,攻击者所能造成的破坏也被限制在很小的范围内,无法执行FLUSHALL(清空所有数据)或CONFIG(修改服务器配置)这样的危险命令。

- 一个只负责读取缓存数据的服务,其用户权限可能只需要

-

禁用或重命名危险命令:对于根本不会用到的危险命令,最安全的方式是直接将其禁用,你可以在

redis.conf配置文件中使用rename-command指令来重命名或彻底禁用命令,为了防止数据被清空,可以设置:rename-command FLUSHALL "" rename-command CONFIG "" rename-command SHUTDOWN ""这样这些命令就等于从服务器上被删除了,任何人都无法执行,如果偶尔需要维护使用,可以将其重命名为一个复杂的、难以猜测的名字。

-

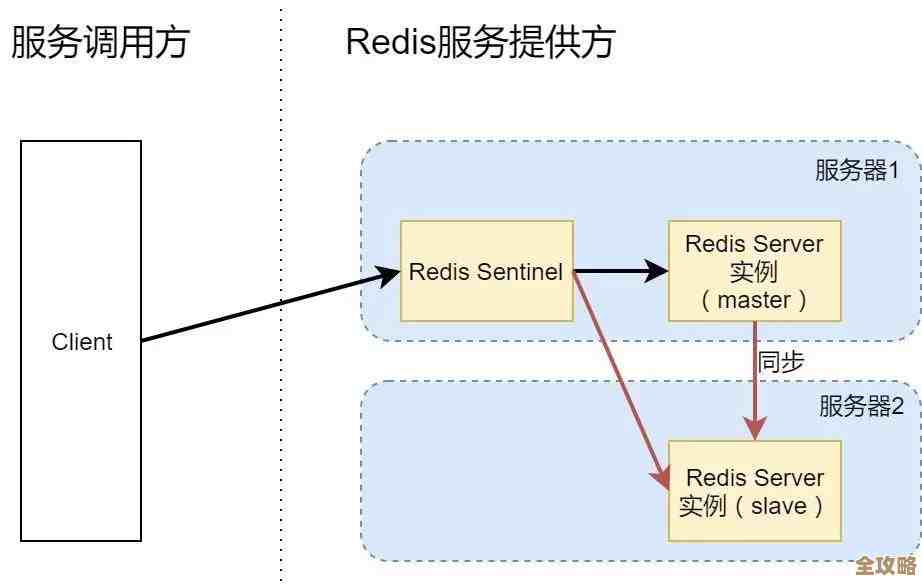

网络层安全:

- 防火墙设置:确保Redis服务端口(默认6379)只对可信的应用程序服务器开放,而不是对公网或整个内部网络开放,在云服务器上,要严格配置安全组规则。

- 绑定IP:在

redis.conf中,使用bind指令将Redis服务绑定到特定的内部IP地址上,而不是0.0.0(监听所有网络接口),避免从外网直接访问。 - 使用SSL/TLS加密:Redis 6.0同样支持了传输层加密,在公网或不可信网络环境中传输敏感数据时,务必启用TLS来加密客户端和服务器之间的通信,防止密码和数据在传输过程中被窃听。

-

系统层安全:

- 非特权用户运行:绝对不要使用

root用户来运行Redis服务,应该创建一个专用的、没有登录权限的系统用户(如redis)来运行Redis进程,降低被入侵后的权限提升风险。 - 日志监控:启用Redis的慢查询日志和访问日志,并集中收集和分析这些日志,监控异常的认证失败、频繁的连接尝试或执行非常规命令的行为,这可能是攻击的前兆。

- 非特权用户运行:绝对不要使用

Redis通过引入ACL系统极大地增强了其认证和授权能力,要保证安全验证不被突破,关键在于将ACL提供的精细化权限控制与严格的网络访问控制、强密码策略、危险命令管理以及系统层安全措施结合起来,形成一个纵深防御体系,而不仅仅是依赖一个密码。

本文由畅苗于2026-01-15发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:https://www.haoid.cn/wenda/81204.html