服务器虚拟机安全那些事儿,别忽视这些关键点不然麻烦大了

- 问答

- 2026-01-11 18:43:00

- 3

说到服务器虚拟机安全,很多人可能觉得,既然虚拟机是跑在物理服务器里面的,那只要把物理服务器的大门锁好,虚拟机自然就安全了,你要是这么想,那麻烦可能就真的离你不远了,虚拟机安全可比这复杂多了,它就像一栋大楼里的一个个独立公寓,大楼的安保(物理安全)固然重要,但每个公寓自己的门锁、住户的行为、甚至公寓之间的墙壁是否牢固,都至关重要,下面咱们就掰开揉碎了聊聊那些绝对不能忽视的关键点。

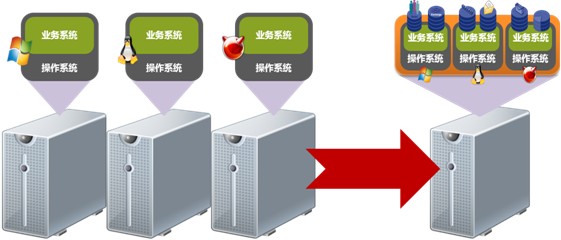

首先第一点,很多人最容易栽跟头的地方,就是觉得虚拟机是“临时”的,装个系统随便弄弄就行,反正坏了可以一键还原,这种想法非常危险,根据安全机构SANS研究所的报告,虚拟机蔓延(VM Sprawl)是虚拟化环境中最常见的安全风险之一,什么意思呢?就是因为虚拟机创建起来太容易了,点几下鼠标就一个,结果导致环境中充斥着大量未被有效管理、甚至被遗忘的虚拟机,这些虚拟机可能只是某个员工为了临时测试创建的,用完就扔那儿不管了,操作系统可能是老旧的、没打补丁的,上面运行的软件也可能存在已知漏洞,它们就像大楼里没人住的空房间,门没锁,窗户开着,成了黑客最喜欢的“跳板机”,攻击者一旦攻陷这样一个容易被遗忘的虚拟机,就能以它为基地,在你的内部网络里横冲直撞,攻击其他更重要的系统,关键点一:必须对虚拟机的整个生命周期进行严格管理,从创建、部署到退役,每一个环节都要有记录、有审批、有责任人,对于那些不再使用的“僵尸虚拟机”,要果断清理,绝不能手软。

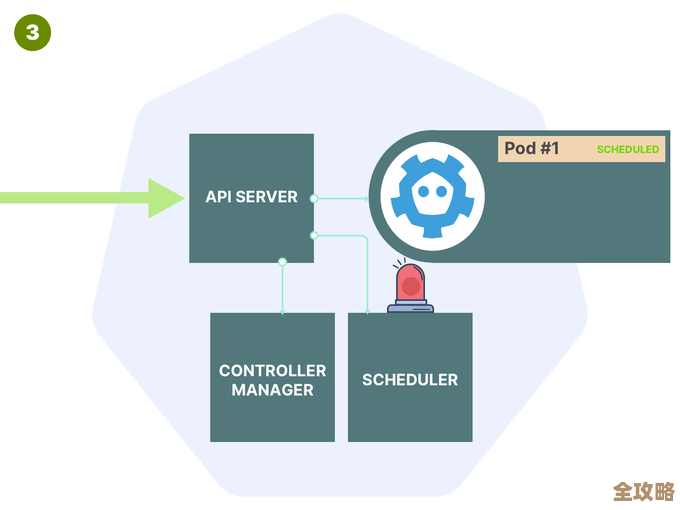

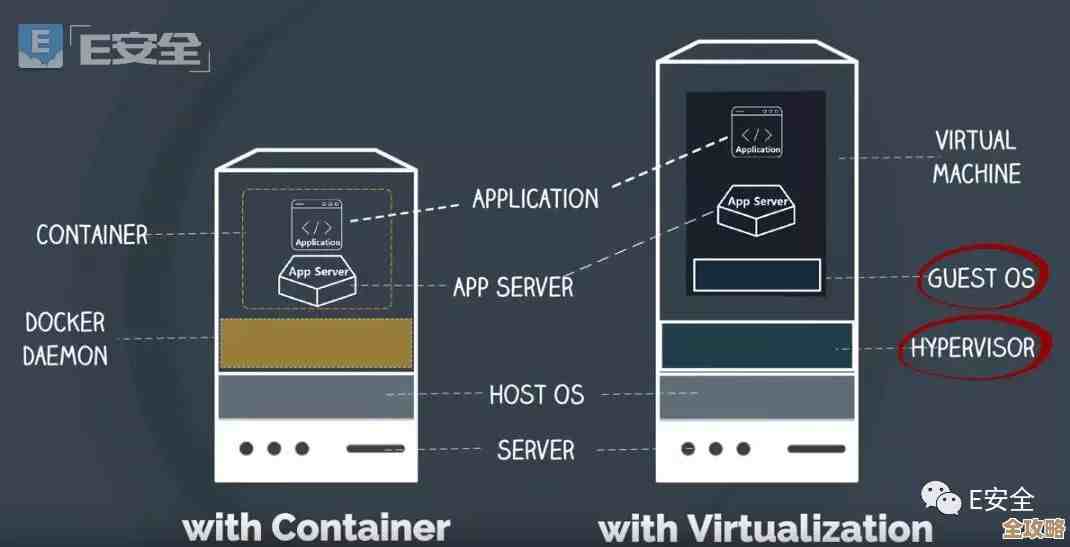

接着第二点,咱们说说虚拟机之间的“墙壁”结不结实,多个虚拟机共享同一台物理服务器的硬件资源,这本身就是一把双刃剑,虚拟化软件(也叫Hypervisor,比如VMware的ESXi、开源的KVM等)是负责隔离这些虚拟机的核心,可以把它想象成公寓楼里的承重墙和消防系统,如果这个Hypervisor本身存在漏洞,那就意味着所有虚拟机都面临着“墙倒屋塌”的风险,历史上确实出现过能够从虚拟机“逃逸”到Hypervisor,进而控制整个物理服务器的严重漏洞(例如VENOM漏洞),虽然这类漏洞不常见,但一旦出现就是毁灭性的,关键点二:必须像保护最重要的服务器一样保护你的Hypervisor层。 这包括:使用最小权限原则安装和配置Hypervisor,关闭所有不必要的服务端口;定期更新Hypervisor的补丁,而且动作要快,因为漏洞公布后黑客也会迅速利用;对管理Hypervisor的控制台(如vCenter)进行严格的访问控制,最好采用双因素认证,因为这里一旦被攻破,攻击者就能控制所有虚拟机。

第三点,虚拟机内部的安全同样不能“偷工减料”,千万别有“反正有快照,中病毒了还原一下就行”的侥幸心理,快照不是备份,它不能替代虚拟机内部的安全措施,每个虚拟机都应该被当作一台独立的物理服务器来对待,这意味着:该装的杀毒软件得装,而且要考虑使用专门为虚拟化环境设计的、支持无代理或轻量代理的解决方案,以避免所有虚拟机同时进行全盘扫描时把物理服务器的资源耗尽(这被称为“防毒风暴”)。 该打的系统补丁必须及时打上,不能因为觉得麻烦或者怕影响业务就一拖再拖,很多大规模的安全事件都是因为未能及时修补已知漏洞造成的,该配置的防火墙规则也要严格配置,遵循“最小权限”原则,只开放业务所必需的网络端口。

第四点,容易忽视的是虚拟网络的安全,在虚拟化环境里,你可以在软件层面轻松创建出复杂的网络,比如把几台虚拟机划到一个虚拟局域网(VLAN)里,这很灵活,但安全策略必须跟上,如果两台虚拟机在同一台物理服务器上,它们之间的网络流量可能根本不经过物理防火墙,这就是所谓的“东西向流量”,传统的网络安全设备可能看不到这些内部流量,从而形成监控盲点,关键点四:需要部署能够洞察虚拟网络内部流量的安全解决方案,或者利用虚拟化平台自带的分布式防火墙功能,对虚拟机之间的访问进行细粒度的控制,防止攻击者在攻陷一台虚拟机后,轻易地在内部横向移动。

别忘了备份和恢复计划,虚拟机的确可以通过快照快速还原,但快照不能长期保留,而且依赖单一的存储也存在风险,你必须有一个可靠的、经过定期测试的虚拟机备份策略,确保在遭遇勒索病毒加密、人为误删除或者整个机房宕机时,能够从干净的备份中快速恢复业务。没经过恢复测试的备份,不叫备份。

服务器虚拟机的安全是一个立体工程,不能只盯着一点,从管理流程到Hypervisor底层,从每个虚拟机内部到虚拟网络,再到最后的备份退路,任何一个环节的疏忽都可能让你之前所有的努力付诸东流,忽视这些关键点,等麻烦找上门的时候,可就真的不是点几下鼠标能解决的了。

本文由邝冷亦于2026-01-11发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:https://www.haoid.cn/wenda/78848.html