MySQL报错ER_KEYRING_AWS无效密钥长度导致故障,远程帮忙修复思路分享

- 问答

- 2026-01-08 21:54:50

- 3

这个问题的出现,通常是因为在使用MySQL企业版的Keyring AWS插件时,配置的AWS KMS密钥不符合要求,就是MySQL想去AWS的保险箱(KMS服务)里拿钥匙,但它发现你告诉它的那个保险箱的钥匙规格不对,所以报错“无效密钥长度”。

问题发生的场景

根据MySQL官方文档和一些技术社区(如Stack Overflow、Percona博客)的讨论,这个错误不是MySQL本身代码有问题,而是配置环节出了岔子,一般发生在以下几种情况:

- 新安装MySQL并首次配置Keyring AWS插件时:管理员在

my.cnf配置文件中指定了keyring_aws_key_id参数,但这个参数对应的AWS KMS密钥类型不对。 - 轮换KMS密钥后:为了安全,定期更换了KMS密钥,但新密钥的类型没有被MySQL支持。

- 从备份恢复或迁移环境时:配置文件被复制到新环境,但新环境对应的AWS KMS区域里没有正确类型的密钥,或者密钥ID填写错误。

核心原因:密钥类型不对

根据AWS官方文档关于KMS密钥类型的说明,KMS支持几种不同类型的密钥,而MySQL Keyring AWS插件在设计上,明确要求使用对称加密密钥,这是最关键的一点。

很多人在AWS KMS中创建密钥时,可能会不小心创建成非对称密钥(比如用于签名验签的RSA密钥),MySQL插件尝试去使用这种非对称密钥进行数据加密操作时,就会发现密钥长度等信息不符合对称加密的预期,从而抛出“无效密钥长度”的错误。

远程帮忙修复的思路

当用户远程求助,无法直接操作服务器时,作为提供帮助的一方,思路需要清晰,并引导用户一步步排查,整个过程就像侦探破案。

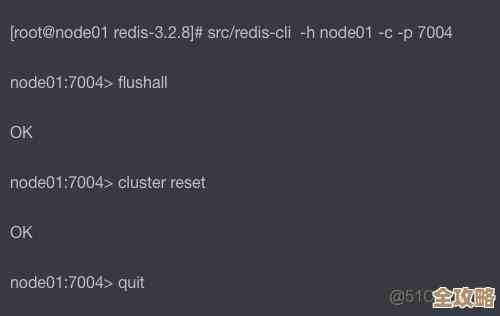

第一步:确认错误和环境

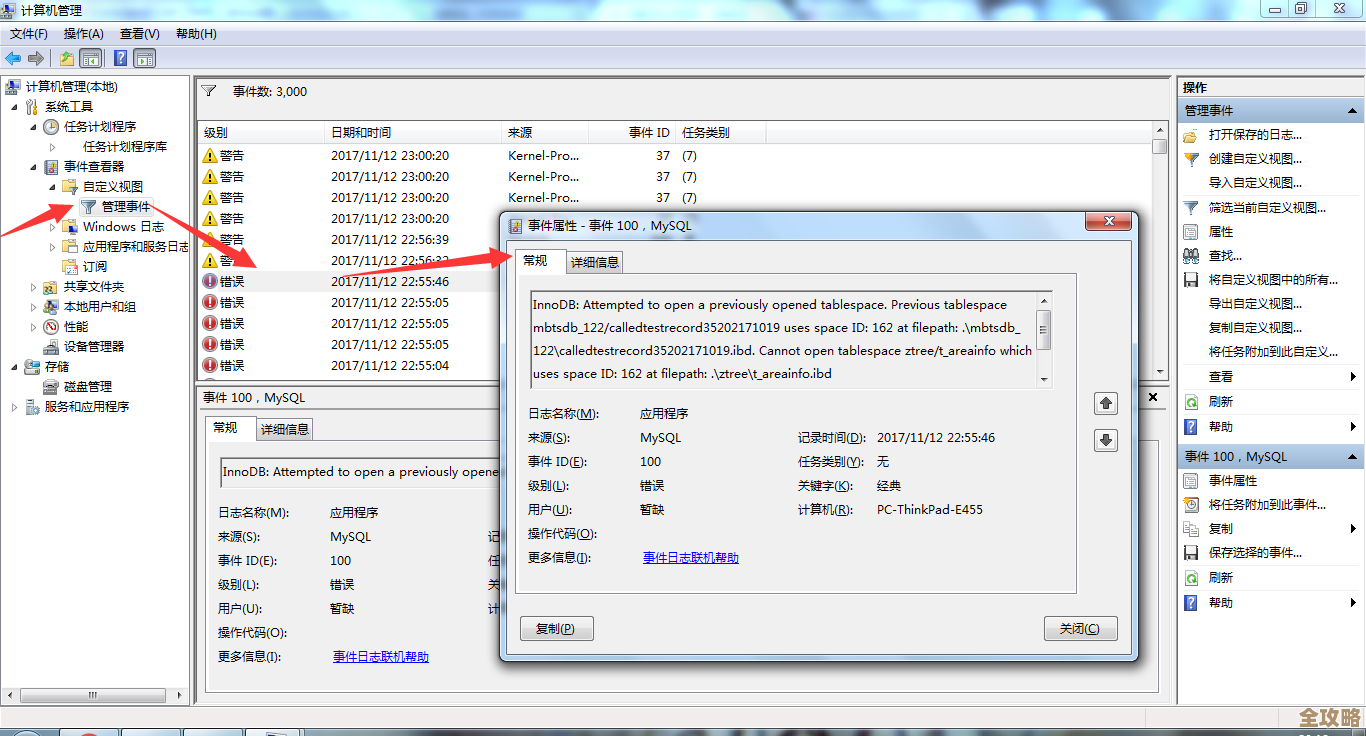

要让用户确认错误信息,请他们查看MySQL的错误日志(通常是/var/log/mysqld.log或通过SHOW ERROR LOGS;命令),找到完整的报错信息,确保就是ER_KEYRING_AWS和相关“无效密钥长度”的描述。

请用户确认以下基本信息:

- MySQL的版本(特别是确认是企业版,因为Keyring插件是企业版功能)。

- 使用的操作系统。

my.cnf配置文件中与Keyring AWS相关的所有配置项,主要是:keyring_aws_conf_file:指向AWS凭证文件的路径。keyring_aws_key_id:指定的KMS密钥ID。keyring_aws_region:指定的AWS区域。

第二步:重点检查KMS密钥

这是最关键的一步,由于是远程协助,你需要指导用户登录他们的AWS管理控制台。

- 定位密钥:让用户进入AWS KMS服务,在对应的区域(

keyring_aws_region指定的区域)下,找到配置文件中keyring_aws_key_id所对应的密钥,这个ID通常是类似1234abcd-12ab-34cd-56ef-1234567890ab的格式。 - 检查密钥类型:点开这个密钥的详细信息,重点查看“密钥类型”或“Key type”这一项。必须确认它是“Symmetric”(对称),如果显示的是“Asymmetric”(非对称),比如RSA_2048等,那么问题就找到了。

第三步:实施修复方案

根据第二步的检查结果,有两种主要情况:

-

情况A:密钥类型错误(是非对称密钥)

- 解决方案:指导用户创建一个新的、正确的对称加密密钥。

- 在AWS KMS控制台,点击“创建密钥”。

- 密钥类型务必选择“对称”。

- 密钥用法选择“加密和解密”。

- 按照向导完成密钥的创建(需要设置密钥管理员和密钥使用权限)。

- 创建成功后,复制新密钥的ID。

- 修改配置:让用户修改MySQL的配置文件(

my.cnf),将keyring_aws_key_id的值更新为刚创建的新对称密钥的ID。 - 重启MySQL:通知用户重启MySQL服务以使配置生效,命令通常是

sudo systemctl restart mysqld。

- 解决方案:指导用户创建一个新的、正确的对称加密密钥。

-

情况B:密钥类型正确(已经是对称密钥)

- 这种情况比较少见,但需要进一步排查。

- 检查密钥ID是否拼写错误:仔细核对

keyring_aws_key_id的值,一个字符都不能错。 - 检查AWS权限:指导用户检查配置文件中

keyring_aws_conf_file所指向的文件(通常是包含AWS Access Key和Secret Key的文件)对应的IAM用户或角色,是否拥有操作这个KMS密钥的足够权限,至少需要kms:Encrypt,kms:Decrypt,kms:GenerateDataKey等权限,可以参考MySQL官方文档中对IAM策略的要求。 - 检查网络连通性:确认MySQL服务器能否正常访问AWS KMS的服务端点(Endpoint),可能需要检查VPC、子网、安全组、NAT网关或代理的设置。

第四步:验证修复结果

重启MySQL后,让用户执行以下操作验证:

- 再次查看MySQL错误日志,确认之前的报错信息不再出现。

- 登录MySQL,尝试使用Keyring相关的函数进行测试,

SELECT keyring_key_generate('test_key', 'AES', 256);如果执行成功,说明Keyring插件已经正常工作。

总结与预防

远程修复这类问题,核心在于清晰的沟通和循序渐进的排查,要牢牢抓住“密钥类型必须是对称密钥”这个根本原因,提醒用户在以后的操作中:

- 创建KMS密钥时,明确业务需求,MySQL Keyring必须使用对称密钥。

- 做好配置文件的版本管理和变更记录,避免迁移或复制时出错。

- 定期审计IAM权限,确保密钥访问权限的合法性。

通过这样一步步引导,即使不能亲手操作,也能有效地帮助用户定位并解决这个“无效密钥长度”的故障。

本文由钊智敏于2026-01-08发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:https://www.haoid.cn/wenda/77055.html