VMware的NSX技术终于能帮AWS上的应用加点安全防护了,感觉云上安全又有新招数了

- 问答

- 2026-01-06 07:36:39

- 19

(来源:根据近期云计算领域新闻及VMware与AWS官方公告整理)

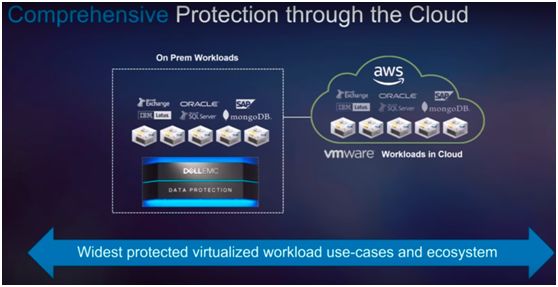

VMware的NSX技术现在能够用在亚马逊的AWS云上面了,这对于很多把应用放在AWS上的企业来说,是个挺重要的消息,简单讲,就是给云里的应用多加了一层熟悉的、挺结实的安全防护网,让管理者感觉心里更有底了。

以前很多公司用VMware的技术管理自己办公室里的数据中心,NSX就是里面一个做网络虚拟化和安全的核心组件,它厉害的地方在于,能在每个虚拟服务器之间都设立一道微型的防火墙,不像传统防火墙只在网络大门口检查,它是深入到每台服务器身边进行保护,这就是常说的“微隔离”,即使两个服务器在同一个网络里,如果没有通信的必要,NSX也能阻止它们之间随便传数据,这样万一有一台服务器中毒了,也不容易一下子传染开。

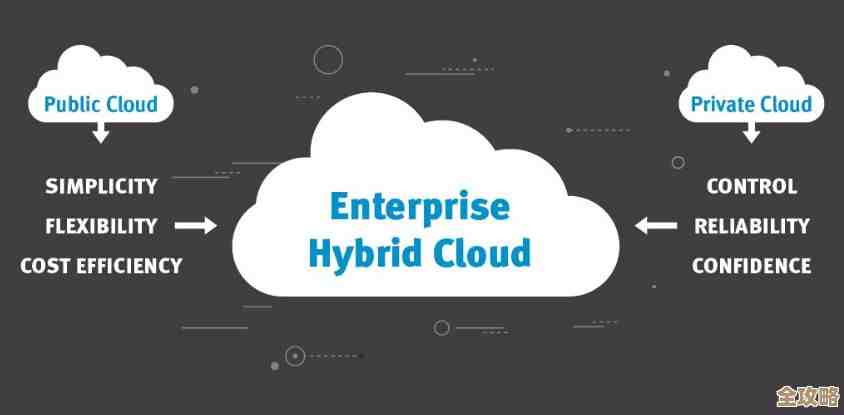

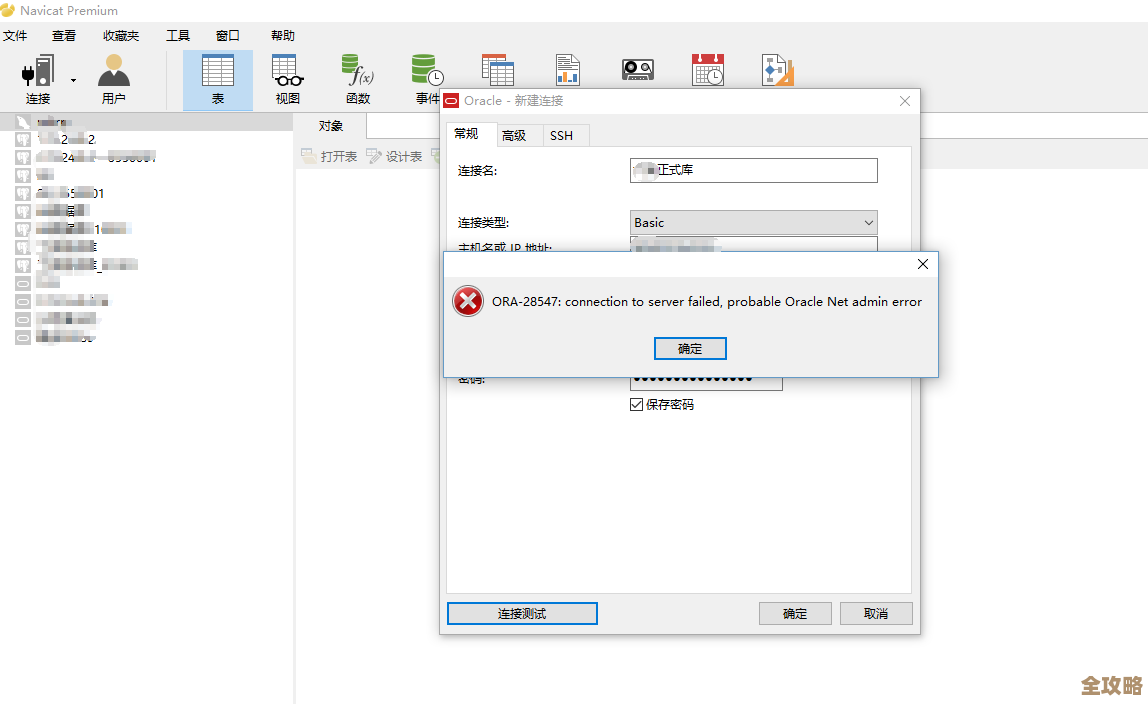

当企业把一部分应用搬到像AWS这样的公有云上时,往往会遇到一个问题:在自家机房用惯了的那套VMware的管理方法和安全工具,到了云上可能就不太一样了,AWS自己当然有非常多的安全服务,功能也很强大,比如安全组、网络访问控制列表等等,但对于那些已经深度依赖VMware操作习惯和流程的IT团队来说,需要重新学习一套新的规则和界面,这会增加管理的复杂性和出错的风险,这就好比一个习惯了开自动挡汽车的司机,突然让他去开手动挡,即使车再好,也需要一段时间适应,期间可能还会手忙脚乱。

VMware和AWS合作,让NSX这个技术能够直接覆盖到在AWS上运行的虚拟机,这意味着什么呢?意味着企业的IT管理员可以用他们非常熟悉的VMware那一套工具和操作界面,去统一管理混合云的环境——既管着自家机房里的系统,也管着在AWS云上的那部分应用,特别是在安全策略上,他们可以制定一套统一的规则,然后同时应用到本地和云上的工作负载,实现“说同一种安全语言”,这大大简化了管理,也减少了因为配置不同平台安全策略可能产生的不一致和漏洞。

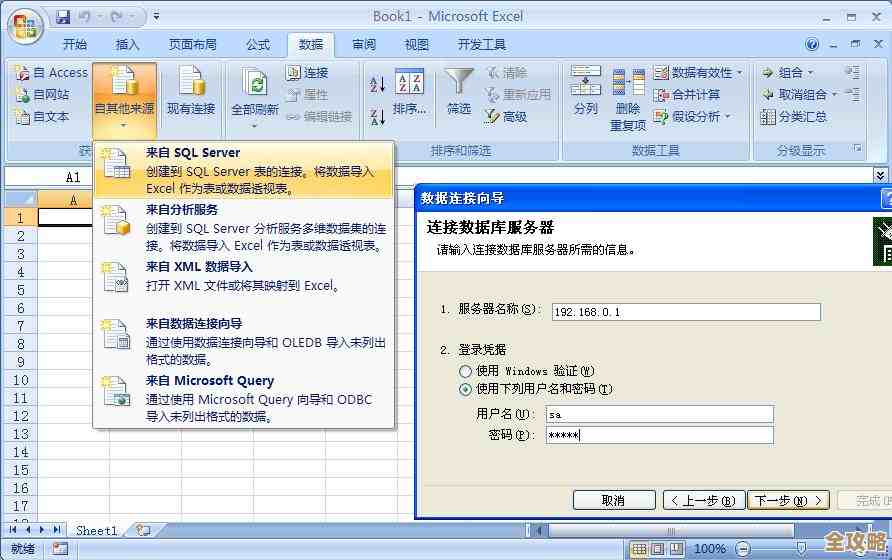

举个例子,一个电商应用,它的网站前端可能为了应对流量高峰放在了AWS上,而数据库因为合规要求还留在本地数据中心,以前,安全团队可能需要分别在VMware环境里和AWS的控制台里设置防火墙规则,确保只有前端的服务器能访问数据库,他们可以直接在NSX管理界面上,一次性画出一个策略:允许AWS上某个特定网段的虚拟机访问本地数据库的特定端口,这种操作方式非常直观,和他们在纯VMware环境里做的几乎一样,降低了跨环境管理的难度。

这种“一致性”带来的好处不仅仅是操作上的方便,更实质的是提升了安全水平,因为管理变得简单了,所以IT人员更有可能去实施精细化的安全策略,比如严格定义每台服务器应该和谁通信,开放哪些端口,而不是为了图省事设置一个过于宽泛的规则,精细化的规则意味着攻击面更小,即使有攻击者突破了外围防御,想在内部网络里横向移动也会变得非常困难,NSX的这种微隔离能力,相当于在云环境内部建立了很多个小的安全检查点。

这并不意味着AWS自身的安全工具就不重要了,AWS的基础设施安全层(保护云平台本身)和其丰富的安全服务(如WAF防火墙、威胁检测等)依然是坚实的基础,现在NSX的加入,更像是提供了一个额外的、侧重于工作负载内部通信安全的、且与本地环境统一的控制层,企业可以结合使用,形成纵深防御。

VMware NSX能够防护AWS上的应用,这件事的核心价值在于“融合”与“简化”,它把企业在本地已经验证过的安全模型和实践,比较平滑地延伸到了公有云上,打破了混合云在安全管理和运营上的隔阂,对于正在大量采用混合云架构的企业来说,他们无需因为基础设施的变化而彻底改变安全策略和团队技能,可以用更一致、更高效的方式来应对云上云下共同的安全挑战,感觉云上安全确实多了一个值得信赖的新招数。

本文由凤伟才于2026-01-06发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:https://www.haoid.cn/wenda/75439.html