用SSH保护Redis安全,避免被黑客轻易入侵的方法分享

- 问答

- 2026-01-05 09:07:04

- 20

我们需要明白一个基本事实:很多Redis服务器被黑客入侵,并不是因为Redis本身有极其复杂的漏洞,而是因为管理员采用了非常危险的默认配置,相当于把家门钥匙放在了门口的地垫下面,黑客们通过自动化工具,在全球范围内扫描互联网上开放的Redis端口,一旦发现没有防护的实例,就能轻易地窃取数据、植入勒索病毒甚至利用其服务器资源进行挖矿,保护Redis安全的第一步,就是改变“裸奔”的状态。

最核心、最有效的方法之一,就是强制Redis只监听本机内部网络连接,然后使用SSH隧道来建立安全的远程访问通道,这个方法被广泛推荐,因为它利用了SSH这个久经考验的安全协议,为Redis的通信进行了加密和认证。

为什么SSH隧道是保护Redis的利器?

想象一下,Redis服务本身就像一个只讲当地方言、不设防的仓库,如果你直接让它对公网开放(默认端口6379),就相当于把这个仓库的大门朝着车水马龙的大街敞开,任何人都可以凑过来尝试对话,甚至直接搬走东西,而SSH隧道则像是在你的家和这个仓库之间修建了一条专属的、加密的地下通道,所有想访问仓库的人,必须先通过你家门口严格的安检(SSH认证),然后才能进入这条隧道,最终安全地抵达仓库,对于外界来说,他们根本看不到仓库的大门,只能看到你家坚固的围墙。

具体操作步骤可以分为以下几个环节:

第一,修改Redis配置,让它只接受本地连接。

这是最关键的一步,目的是让Redis从公网上“消失”,你需要找到Redis的配置文件,通常名字是 redis.conf,用文本编辑器打开这个文件,找到其中一行叫做 bind 的配置,默认情况下,它可能是 bind 127.0.0.1 或者直接被注释掉了,你需要确保它的设置是 bind 127.0.0.1(或者 bind 0.0.0.0 但这是不安全的,强烈不建议),这个设置的意思是,Redis只允许来自服务器本机的连接,找到 protected-mode 这个选项,确保它被设置为 yes,这是另一个重要的安全防线,修改完成后,保存文件,并重启Redis服务使得配置生效,完成这一步后,你的Redis端口就不再对互联网可见了,黑客的扫描器将无法直接探测到它。

第二,建立SSH隧道,创建安全连接。 Redis已经安全地隐藏起来了,那么作为管理员的我们该如何远程管理它呢?这时就需要用到SSH隧道,你不需要在Redis服务器上做任何额外配置,只需要在你自己的本地电脑上操作,打开终端(Linux或Mac)或类似PuTTY的工具(Windows),使用以下命令来建立隧道:

ssh -L 6379:localhost:6379 your_username@your_redis_server_ip -N我们来解释一下这个命令:

-L 6379:localhost:6379:这是端口转发的核心参数,它表示将本机(你电脑)的6379端口,通过SSH连接转发到远程服务器(Redis服务器)上的localhost的6379端口,第一个6379是你本地端口,第二个6379是Redis服务器上的端口。your_username@your_redis_server_ip:这是你登录Redis服务器的SSH凭证。-N:这个选项表示不执行远程命令,只是建立隧道。

执行这个命令后,系统会提示你输入SSH密码(如果设置了密钥对,可能需要输入密钥密码或自动认证),一旦认证成功,这条安全的隧道就建立起来了。

第三,连接本地端口,就像连接本地Redis一样。

隧道建立后,神奇的事情发生了,你可以在你的本地电脑上,打开Redis客户端(比如用 redis-cli),但不再是连接远程的IP地址,而是直接连接你本机的127.0.0.1:6379,命令如下:

redis-cli -h 127.0.0.1 -p 6379你的连接请求会首先被发送到本机的6379端口,但这个端口已经被SSH隧道“劫持”了,所有流量会通过之前建立的加密SSH连接,安全地传输到远程服务器的Redis服务上,对你而言,感觉就像在直接操作本地Redis,但实际上所有操作都在受SSH保护的安全通道中进行。

增强安全性的额外建议

除了使用SSH隧道这个核心方法,结合其他基础安全措施能形成更坚固的防线:

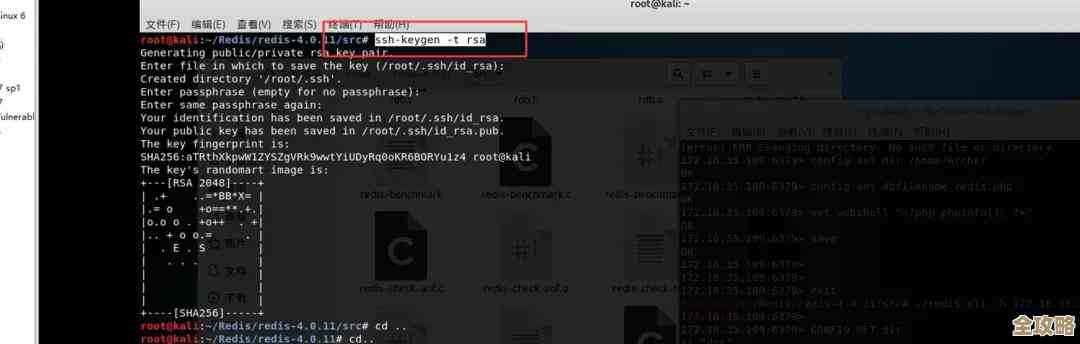

- 禁用SSH密码登录,使用密钥对认证:这是SSH安全的最佳实践,关闭容易遭受暴力破解的密码登录,转而使用加密强度更高的公钥-私钥对进行认证,参考众多Linux安全教程都能找到设置方法。

- 修改默认的Redis端口:虽然SSH隧道已经隐藏了Redis,但在服务器内部,将Redis的默认端口6379改为一个不常见的端口,可以增加内部网络的防御深度,修改

redis.conf中的port选项即可。 - 设置Redis密码:在

redis.conf中配置requirepass选项,为Redis本身增加一道密码防线,这样即使有其他方式能接触到Redis服务,也需要密码才能执行命令,这为SSH隧道又增加了一层保险。 - 配置防火墙:使用服务器系统的防火墙(如iptables、ufw或云服务商的安全组)严格限制访问,只允许特定的管理IP地址通过SSH端口(通常是22)连接服务器,完全拒绝所有对Redis端口(6379或你修改后的端口)的公网访问请求。

通过“Redis绑定本地 + SSH隧道访问”的组合拳,你可以极大地提升Redis服务器的安全性,这个方法的核心思想是“隐藏和加密”,避免了将脆弱的服务直接暴露在危险的互联网环境中,实施起来并不复杂,但其效果立竿见影,能够有效阻止绝大多数自动化脚本和 opportunistic(投机性)黑客的入侵尝试。

本文由帖慧艳于2026-01-05发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:https://www.haoid.cn/wenda/74861.html