MySQL报错MY-011243关于SSL和TLS连接问题,远程帮你快速定位修复方案

- 问答

- 2026-01-03 10:31:04

- 1

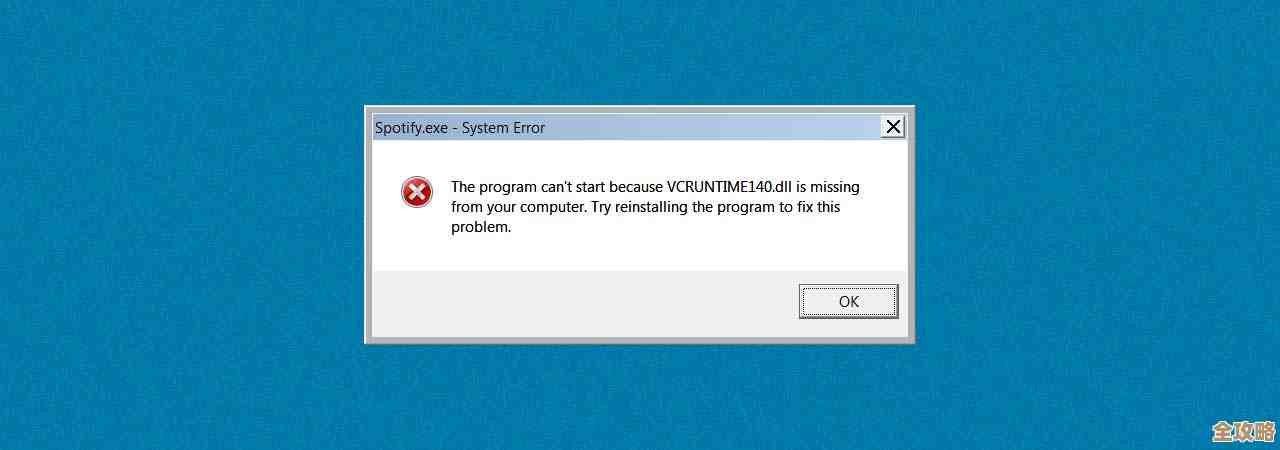

MySQL错误MY-011243通常出现在MySQL服务器的错误日志文件中,其描述一般与“SSL connection error: protocol version mismatch”或类似的SSL/TLS协议问题相关,就是客户端尝试使用一种SSL或TLS协议版本连接到MySQL服务器,但服务器不支持或者拒绝了这个版本,导致“握手”失败,连接无法建立。

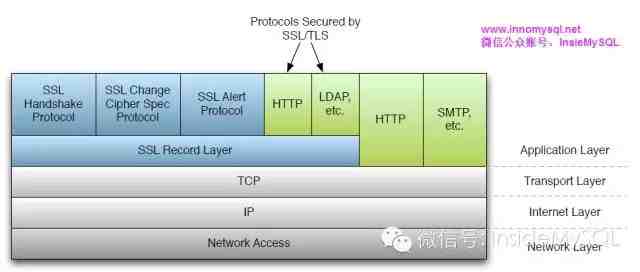

要理解这个问题,首先需要知道MySQL为了安全,允许使用加密连接,这依赖于SSL/TLS协议,这个协议有多个版本,比如TLSv1.0, TLSv1.1, TLSv1.2, TLSv1.3,随着时间的推移,一些旧的版本因为被发现存在安全漏洞而被逐渐淘汰和禁用,当服务器的安全配置要求使用较新、较安全的TLS版本(例如只允许TLSv1.2和TLSv1.3),而客户端却坚持使用一个旧的、已被服务器禁用的版本(例如TLSv1.0)进行连接时,就会发生版本不匹配的错误,触发MY-011243。

根据MySQL官方文档和常见的运维实践经验,解决此问题的核心思路是确保客户端和服务器在支持的SSL/TLS协议版本上达成一致,修复方案可以从服务器端和客户端两方面入手。

服务器端检查与修复

服务器端的配置是问题的根源,也是我们首先要检查的地方。

-

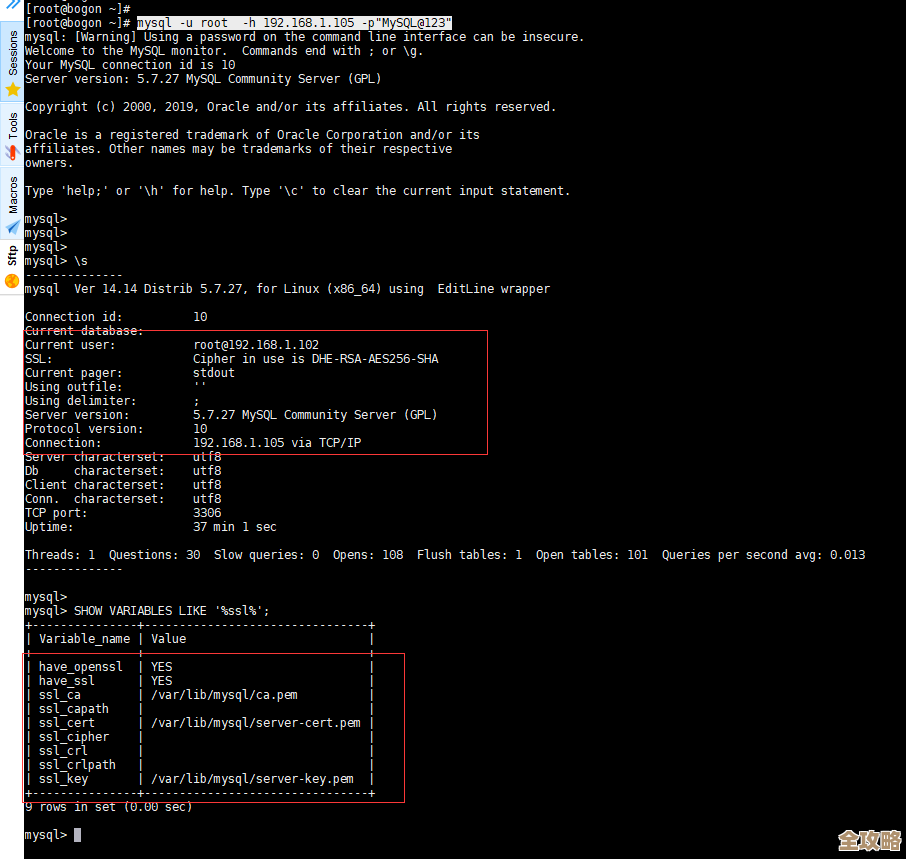

确认MySQL的SSL/TLS支持状态: 你需要登录到MySQL服务器,执行以下SQL命令来确认SSL功能是否已开启:

SHOW VARIABLES LIKE '%ssl%';重点关注have_ssl这个变量,如果它的值为YES,则表示服务器支持SSL连接;如果为DISABLED,则表示虽然编译了SSL支持但未启用;如果为NO,则表示不支持,要解决此错误,你需要确保它是YES。

-

检查当前的TLS协议版本配置: 检查服务器当前允许哪些TLS协议版本,执行以下命令:

SHOW GLOBAL VARIABLES LIKE 'tls_version';SHOW GLOBAL VARIABLES LIKE 'admin_tls_version';(如果存在) 这些变量的值会显示服务器允许的TLS版本列表,例如可能是TLSv1.2,TLSv1.3,如果你的客户端尝试使用的版本不在此列表中,就会报错。 -

修改MySQL配置文件(主要修复步骤): 最常见的修复方法是修改MySQL的配置文件(通常是

my.cnf或my.ini),调整tls_version的值。- 安全做法(推荐):配置服务器只支持安全的版本,在配置文件的

[mysqld]部分添加或修改如下行:tls_version = TLSv1.2,TLSv1.3这样就明确指定服务器只接受TLSv1.2和TLSv1.3的连接,这是目前安全意义上的最佳实践。

- 兼容性做法(临时或测试环境):如果出于兼容性考虑,你需要暂时允许一些旧版本(请注意安全风险),可以将其加入列表。

tls_version = TLSv1.1,TLSv1.2,TLSv1.3强烈警告:TLSv1.0和TLSv1.1已知存在漏洞,不应在生产环境中使用。

- 安全做法(推荐):配置服务器只支持安全的版本,在配置文件的

-

重启MySQL服务: 修改配置文件后,必须重启MySQL服务才能使更改生效,使用适用于你操作系统的命令,

systemctl restart mysql或service mysql restart。 -

验证更改: 重启后,再次登录MySQL,重复步骤1和2,确认

tls_version变量的值已经更新为你所设置的值。

客户端连接调整

可能无法立即修改服务器配置,或者问题出在客户端,此时可以尝试从客户端解决。

-

更新客户端库或软件: 非常旧的客户端库可能默认只支持不安全的TLS版本,确保你使用的MySQL客户端工具(如mysql命令行客户端、Workbench、或应用程序使用的连接器,如MySQL Connector/J、Connector/Python等)是最新版本,新版本的客户端通常支持更现代、更安全的协议。

-

在连接字符串或参数中指定协议: 许多MySQL客户端允许在建立连接时显式指定使用的TLS版本。

- 命令行客户端:可以使用

--tls-version参数,mysql -h hostname -u username -p --tls-version=TLSv1.2 - 应用程序(以JDBC为例):在连接URL中指定,

jdbc:mysql://hostname:3306/database?enabledTLSProtocols=TLSv1.2 - 其他连接器:请查阅相应连接器的文档,寻找类似

tls_version,ssl_mode, 或TLS Protocol等参数。

- 命令行客户端:可以使用

高级排查

如果上述方法仍不能解决问题,可能需要进行更深入的排查。

-

检查错误日志详情: MY-011243错误在日志中通常会伴随更详细的错误信息,仔细阅读错误日志中该错误信息之前和之后的几行,可能会明确指出是哪个协议版本不被接受,或者是否有其他SSL配置问题(如密码套件不匹配)。

-

使用OpenSSL工具测试: 你可以使用像OpenSSL这样的工具来模拟客户端连接,以独立于MySQL客户端测试服务器的SSL/TLS响应,这有助于隔离问题。

openssl s_client -connect your-mysql-server:3306 -starttls mysql这个命令的输出会显示连接协商的详细信息,包括服务器提供的证书和支持的协议版本。

总结一下关键步骤:首先检查服务器端的 tls_version 配置,根据安全要求将其设置为合适的值(强烈推荐 TLSv1.2,TLSv1.3)并重启服务,如果无法修改服务器,则尝试更新客户端或在其连接参数中强制指定一个服务器支持的TLS版本,通过检查错误日志和使用网络工具,可以更精确地定位问题根源。

本文由寇乐童于2026-01-03发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:https://www.haoid.cn/wenda/73648.html