用Redis缓存Token,怎么更安全地验证身份和防止泄露问题

- 问答

- 2025-12-31 14:07:27

- 2

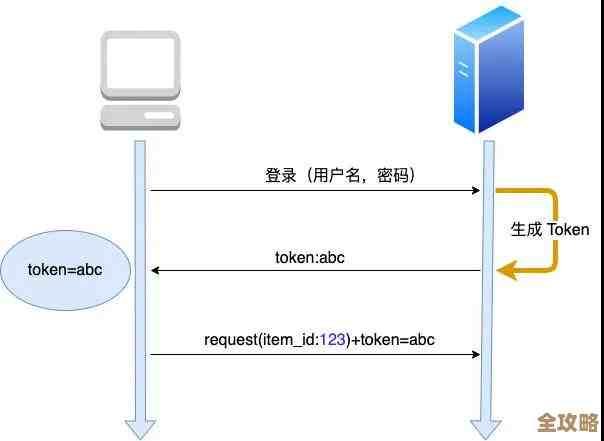

在当今的互联网应用中,使用Token(令牌)进行用户身份认证是一种非常普遍的做法,Redis因其高性能和丰富的数据结构,常被选作存储Token的首选缓存数据库,如何安全地使用Redis管理Token,防止身份被冒用和Token泄露带来的风险,是一个至关重要的问题,安全不是一个单点问题,而是一个覆盖Token生成、传输、存储、验证和销毁整个生命周期的体系。

从Token本身说起,Token不能是一个简单的、有规律的序列号,比如用户ID加时间戳这种容易猜测的字符串,它必须是一个足够长、足够随机、不可预测的密码学安全随机字符串,我们会生成一个长度在32字节以上的随机字符串作为Token的值,这样做的目的是防止攻击者通过暴力猜测的方式枚举出有效的Token,这种做法参考了信息安全中关于会话标识符应具备不可预测性的基本原则。

生成了安全的Token之后,下一步是如何将它安全地交给用户(通常是用户的浏览器或移动应用),这个环节最大的风险是窃听。必须全程使用HTTPS协议,HTTP是明文的,就像寄送一张没有信封的明信片,途径的任何网络节点都可能看到上面的Token内容,HTTPS会对通信进行加密,确保Token在传输过程中不会被中间人窃取,这是所有后续安全措施的基石,如果没有HTTPS,其他安全措施的效果将大打折扣。

Token到达客户端后,通常会被存储在本地,在浏览器环境中,不建议将Token存储在容易被恶意JavaScript脚本访问的LocalStorage或SessionStorage中,因为这些存储空间无法防止跨站脚本(XSS)攻击,一旦网站存在XSS漏洞,攻击者就能轻易窃取到这里的Token,一个相对更安全的选择是使用HttpOnly Cookie,当给Cookie设置HttpOnly属性后,JavaScript代码将无法读取这个Cookie的值,这能有效抵御XSS攻击,还应设置Secure属性,确保Cookie只能通过HTTPS连接传输,以及设置SameSite属性(通常为Strict或Lax),以防止跨站请求伪造(CSRF)攻击,使用Cookie也需要配套的CSRF防护措施,如验证请求头中的Referer字段或使用Anti-CSRF Token。

重点来到服务端和Redis的环节,当服务端接收到客户端的请求,并从中提取出Token后,验证逻辑的核心就是与Redis中存储的信息进行比对,但这个比对过程不能是简单的“存在与否”的检查。

第一,在Redis中存储Token时,其Key应该是Token本身的值,而Value则应该包含更多用于验证的元数据,一个良好的实践是,Value中至少存储关联的用户标识(如用户ID)和Token的过期时间,更好的做法是,将这些信息组合成一个结构化的数据(如JSON格式)进行存储,这样做的好处是,在验证时不仅可以确认Token有效,还能立刻知道是哪个用户,以及Token何时失效。

第二,必须为Redis中的每一个Token设置一个明确的过期时间(TTL),Token绝不能是永久有效的,这遵循了“最小权限原则”和“会话生命周期管理”的安全思想,通过设置较短的过期时间(如30分钟到2小时),即使Token不幸泄露,攻击者能利用的时间窗口也非常有限,这相当于给安全漏洞加了一个自动愈合的期限。

第三,为了实现更细粒度的安全控制,可以考虑在Redis的Value中记录更多的上下文信息,可以记录生成该Token的客户端的IP地址或用户代理(User-Agent)字符串,在验证Token时,除了检查Token本身是否有效且未过期外,还可以将当前请求的IP地址或User-Agent与Redis中记录的进行比对,如果发现不一致(比如Token原本是在北京生成的,突然有一个来自美国的IP使用它),服务端可以判定为异常行为,立即让该Token失效并要求用户重新登录,这种机制极大地增加了攻击者利用窃取到的Token的难度,因为攻击者的网络环境和设备信息很难与原始用户完全一致,这种做法类似于银行检测异地登录的风控措施。

第四,提供主动退出或令牌撤销机制,除了被动的过期失效,应用应该允许用户主动退出登录,在退出时,服务端必须立即在Redis中删除对应的Token,而不是等待它自然过期,同样,当用户修改密码后,出于安全考虑,应该立即使该用户所有已登录设备对应的Token全部失效,这可以通过在Redis中存储一个与用户ID关联的“版本号”或“密码修改时间戳”来实现,在验证Token时,不仅检查Token是否存在,还要比对Token中隐含的版本号是否与当前用户的最新版本号一致,如果不一致,则说明Token是在修改密码前生成的,已经失效,这是一种非常重要的安全兜底措施。

Redis自身的安全也至关重要,Redis服务器不应该暴露在公网上,应该只允许应用服务器访问,要为Redis设置强密码认证,并定期更换密码,对Redis的访问日志进行监控,以便及时发现异常访问模式。

安全地使用Redis缓存Token是一个多层次、纵深防御的体系,它始于一个足够随机的Token,依赖于HTTPS的安全传输,得益于HttpOnly Cookie的客户端保护,核心在于服务端与Redis协同的、带有上下文信息的动态验证,并通过短暂的TTL和主动撤销机制限制泄露后的危害,最终依托于Redis服务本身的安全配置,没有任何单一措施是万无一失的,但将这些措施叠加起来,就能构建一个相当坚固的身份认证安全防线。

本文由度秀梅于2025-12-31发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:https://www.haoid.cn/wenda/71917.html