多云环境下机器ID安全那些事儿,技术手段其实没那么简单

- 问答

- 2025-12-31 06:25:13

- 2

(来源:根据多位云平台架构师和安全研究人员的实践经验分享整理)

今天咱们来聊聊一个在云时代看似简单、实则暗藏玄机的问题:在多台机器组成的云环境里,怎么给每台机器一个既唯一又不容易被坏人猜到的“身份证号码”,也就是机器ID,这事儿听起来好像就是生成个编号那么简单,但真做起来,尤其是在保证安全性的前提下,技术手段可一点儿也不简单。

为什么机器ID不能太“老实”?

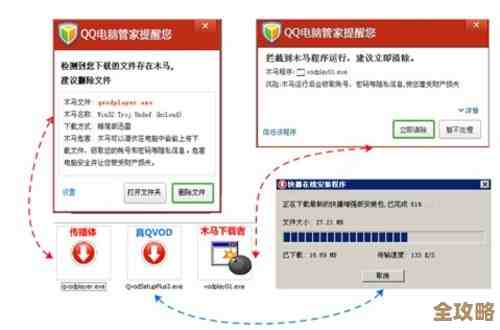

在过去自己买服务器放机房的时代,我们经常直接用机器的MAC地址或者硬盘序列号来当ID,因为这些是硬件层面的,基本是唯一的,很省事。(来源:传统IT基础设施管理常见做法)但这一套搬到云上就完全行不通了,云上的虚拟机,说白了是软件模拟出来的,它的MAC地址、CPU序列号这些,都是云平台“分配”的,甚至可以由用户在一定范围内自定义,如果一个攻击者能够预测或者遍历出你机器的ID规律,他就能干很多坏事,他可能会伪装成一台合法的机器,试图接入你的内部管理系统;或者他可以根据ID的生成规律,推断出你业务的发展规模、部署结构等敏感信息;更危险的是,在一些基于机器ID进行授权或密钥分发的场景下,一个可预测的ID可能会成为整个系统安全的薄弱环节。(来源:CSA云安全联盟相关威胁分析报告)

云上生成机器ID,有哪些“花招”?

既然直接用硬件信息不行,那云上的高手们是怎么解决这个问题的呢?办法有很多,但核心思想就两点:一是确保唯一性,二是增加随机性,让它难以被猜测。

-

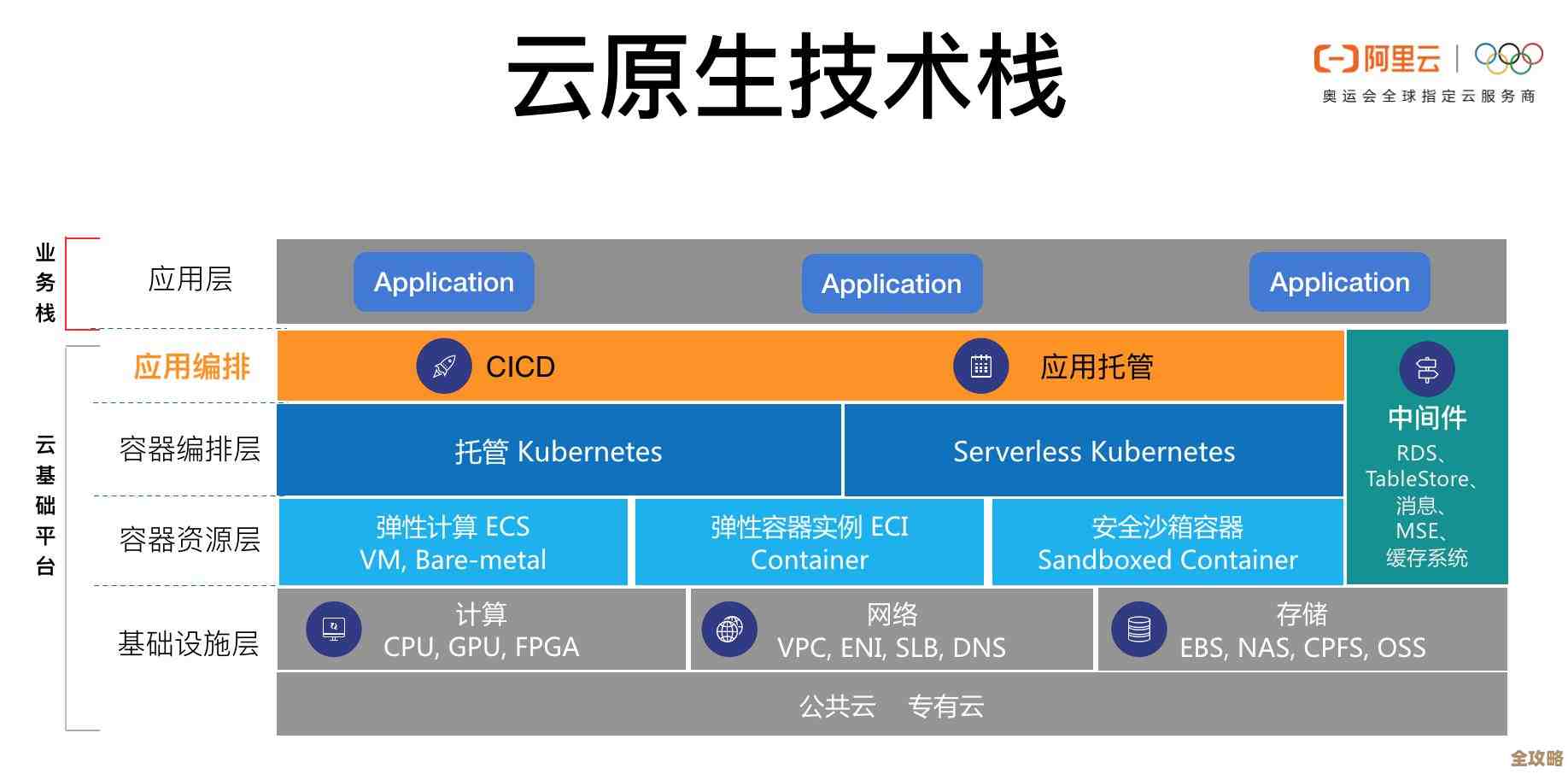

借力打力:用好云平台自己的“特产” 每个云平台(比如阿里云、腾讯云、AWS)都会给每台虚拟机(ECS/EC2实例)分配一个唯一的标识符,比如实例ID,这个ID是平台全局唯一的,而且平台会通过自己的元数据服务(Metadata Service)暴露给虚拟机内部。(来源:主流公有云厂商官方文档)这看起来是个现成的完美方案,对吧?但这里有个关键的安全考量:你的应用程序能不能、该不该直接去访问这个元数据服务?如果配置不当,攻击者可能利用虚拟机上的一个安全漏洞,从内部访问这个元数据服务,从而拿到这个实例ID甚至更敏感的角色临时密钥(STS Token),虽然平台提供了这个“特产”,但怎么安全地取用、是否需要在应用启动时一次性获取并缓存,而不是每次都去查询,这些都是需要仔细设计的。(来源:曾发生的多起因元数据服务配置不当导致的安全事件)

-

自己动手,丰衣足食:应用启动时自行生成 为了避免过度依赖云平台元数据,很多团队选择在应用部署后、第一次启动时,自己生成一个唯一的ID,常用的方法是使用UUID(通用唯一识别码),特别是随机生成的UUID版本4(v4),UUID v4的随机性非常强,重复的概率微乎其微,而且完全无法预测。(来源:UUID标准RFC 4122)这种做法把生成权掌握在自己手里,不依赖外部服务,但挑战在于,你需要确保这个生成的ID能够被持久化地保存下来,比如写入到虚拟机的一个本地文件中,否则虚拟机一旦重启,应用重新生成一个新的ID,那这台机器的“身份”就变了,可能会引起管理上的混乱。

-

双剑合璧:结合环境信息增加“盐味” 更讲究一些的做法,会采用组合拳,虽然不能完全相信单一硬件信息,但可以把一些相对稳定且有一定区分度的信息组合起来,再经过哈希(一种单向的、不可逆的加密计算)等处理,生成一个指纹。(来源:分布式系统设计中的常见实践)可以把云平台提供的实例ID、虚拟机自身的某个网络接口的MAC地址、以及一个预先配置在镜像或启动脚本中的随机“盐值”(Salt)拼接在一起,然后计算哈希值作为机器ID,这样做的好处是,即使攻击者知道了部分信息,因为没有“盐值”或者无法逆转哈希计算,他也很难伪造出正确的ID,这相当于给ID加了多重保险。

光有ID还不够,管理和使用是重头戏

生成了一个安全可靠的ID只是第一步,后续怎么管理和使用它同样重要。

- 生命周期管理: 一台虚拟机被销毁后,它的ID是否应该进入“黑名单”,防止被新创建的机器误用?或者是否应该允许重用?这需要有清晰的策略。

- 最小权限原则: 应用程序获取到机器ID后,用它来做什么?应该只赋予这个ID完成其本职工作所需的最小权限,不要用一个机器ID去访问所有数据库,那风险就太大了。

- 定期轮换? 对于机器ID是否需要像密码一样定期更换,存在争议,因为它的主要作用是标识,而非认证,频繁更换会增加系统复杂性,但如果安全模型要求极高,且有能力平滑处理ID变更,这也是一种提升安全性的思路。

多云环境下的机器ID安全,远不是一行代码生成个数字那么简单,它需要架构师和开发人员充分理解云环境的特性、潜在的风险,并根据自己业务的实际安全需求,在便利性和安全性之间做出恰当的权衡,从利用平台服务到自研生成算法,再到精细化的生命周期管理,每一个环节都藏着学问,稍有不慎就可能埋下安全隐患,下次当你再碰到要给云服务器设个ID这种“小”任务时,不妨多想一想,把安全这件事儿考虑得更周全一些。

本文由召安青于2025-12-31发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:https://www.haoid.cn/wenda/71725.html