Redis里怎么安全地登录然后查看Key,避免泄露风险的那些事儿

- 问答

- 2025-12-31 06:12:53

- 2

主要综合自Redis官方文档的安全指南部分、多位运维工程师在社区如Stack Overflow上的实践经验分享,以及《Redis实战》一书中关于安全配置的章节)

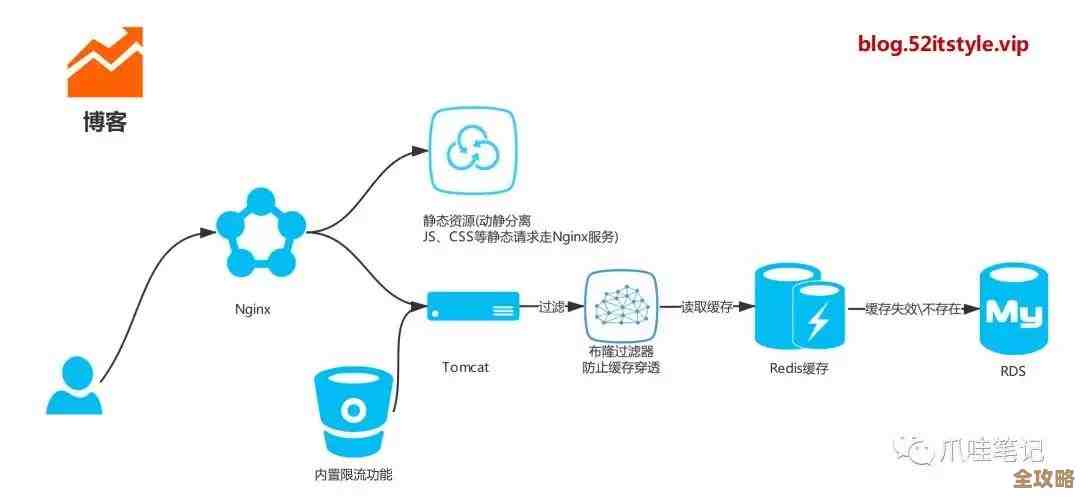

咱们得明白,直接让Redis裸奔在互联网上,就跟把家门钥匙挂在门口差不多,非常危险,黑客有自动扫描工具,专门找那些没设防的Redis服务器,然后进来要么清空你的数据勒索你,要么就把你的服务器当成“肉鸡”去干坏事,安全登录和查看的第一步,其实在登录之前就开始了。

第一道防线:别让不该进的人找到门。 这是最根本的,根据Redis官方文档最核心的建议,你得把Redis服务绑定在内部网络上,简单说,就是别让它监听公网IP(比如0.0.0.0),在配置文件redis.conf里,找到bind这个设置,最好把它改成0.0.1(这样只有本机才能访问)或者你们公司内部网络的IP地址(比如192.168.1.xxx这种),这样,外面的人连你的Redis端口都扫不到,风险就降低了一大半。

第二道防线:给门加上一把结实的锁——密码。 Redis的密码设置叫requirepass,你需要在redis.conf文件里配置一个又长又复杂的密码,光有密码还不够,很多有经验的运维(比如知乎上一位叫“老兵”的工程师分享过)会强调,连接Redis的工具,比如命令行客户端redis-cli,在输入密码时也要小心,不要用redis-cli -a yourpassword这种形式,因为这样密码会明晃晃地显示在系统的进程列表里,别人用ps命令就能看到,正确又安全的方法是先无密码连接redis-cli,然后进入交互界面再用AUTH yourpassword命令来认证,这样密码就不会泄露在历史命令或进程信息里了。

第三道防线:即使进了门,也别让他随便溜达——权限控制。 新版本的Redis(6.0以后)引入了类似数据库的用户权限系统(ACL),这意味着你可以创建不同的用户,给不同的权限,你可以创建一个只能读数据的用户,专门给那些需要查看Key的程序或运维人员使用,在《Redis实战》这本书里就提到,遵循“最小权限原则”是保证安全的关键,给一个只需要查看功能的人授予所有权限(包括清空数据库的flushdb命令),那就是在埋雷,你可以用ACL命令创建这样一个用户:它只有scan、exists、type、get、hgetall等查看类命令的权限,而set、del、flushdb这些危险命令一律不给,这样即使这个用户的密码不小心泄露了,破坏力也是有限的。

第四道防线:查看Key的时候也要讲究,避免“踩雷”。 直接使用keys *这个命令是很多新手会犯的错误,这在生产环境是绝对要避免的,因为当你的Key数量巨大时,这个命令会一下子锁住Redis服务器,导致所有其他请求卡住,相当于一次小型故障,正确的做法是使用scan命令,它就像个手电筒,一次只照出一小部分Key,不会阻塞服务,多位运维在论坛里都血泪控诉过keys *的坑,查看Key的内容时也要小心,特别是Value可能很大的Key(比如存了一张大图片的二进制数据),你直接用get命令可能会把终端刷爆,或者占用大量网络带宽,可以先type一下看看类型,如果是hash或list,可以用hlen、llen先看下大小,再决定是否分批获取。

第五道防线:给通信过程加密。 如果您的网络环境不可靠(比如需要跨公网访问,但又必须这么做),那么光有密码也不行,因为密码在传输中可能是明文的,这时候就需要启用SSL/TLS加密,也就是让Redis运行在加密模式下,这就像把普通的邮递变成了武装押运,即使包裹被截了,对方也打不开,这个配置稍微复杂点,需要生成证书,但对于金融、电商这类对安全要求高的场景,是必不可少的。

还有一些零散但重要的点:定期更换密码;使用跳板机(堡垒机)来访问Redis,这样所有的操作都会留下清晰的日志,方便出问题时追查(这是很多大公司的标准操作流程);以及,永远不要用Root用户来启动Redis服务,要用一个权限很低的专用用户,这样即使Redis被攻破,黑客能获得的系统权限也有限。

安全地登录和查看Redis的Key,不是一个单点动作,而是一套组合拳:从网络隔离、强密码认证、细粒度权限控制,到使用非阻塞的命令和加密传输,再到完善的操作审计,每一步都是在给数据安全加一把锁,缺一不可。

本文由盈壮于2025-12-31发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:https://www.haoid.cn/wenda/71719.html