用Zuul和Redis怎么搞API流量限制,性能还能稳住吗?

- 问答

- 2025-12-30 13:16:17

- 3

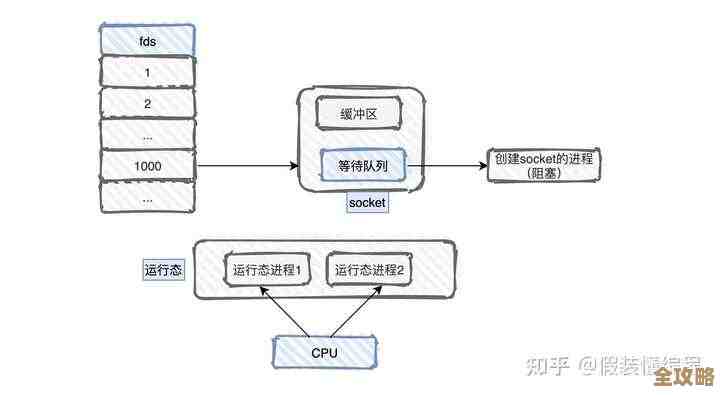

用Zuul和Redis实现API流量限制,核心思路是把Zuul当作一个守门人,而Redis则是一个高效的计数器,当每个API请求到达Zuul这个网关时,Zuul并不会立刻把它放行到后端的微服务,而是先问一下Redis:“喂,这个用户(或者这个IP地址)在当前这个时间窗口里已经请求了多少次了?” Redis飞快地查一下自己的记录,然后告诉Zuul结果,如果请求次数还没超过我们设定的上限,Zuul就允许请求通过,并让Redis把计数器加一;如果已经超了,Zuul就直接拦下这个请求,返回一个类似“请求太频繁”的错误信息给客户端,根本不会去打扰后端的业务服务。

具体怎么“搞”呢?我们可以通过编写一个Zuul的“过滤器”来实现,Zuul过滤器就像是一道道关卡,我们可以在请求被路由到具体服务之前,插入一个自定义的过滤逻辑,在这个自定义过滤器中,我们需要做以下几件事:

第一,确定限制的维度,你打算限制谁?是根据每个用户ID来限制?还是根据客户端的IP地址?或者是针对某一个具体的API接口进行全局限制?这个得先想清楚,为了防止恶意刷接口,按IP限制很常见;为了保障付费用户的权益,按用户ID限制更合理。

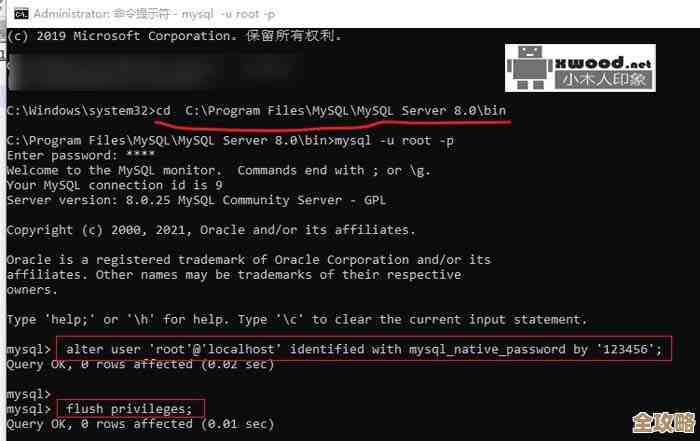

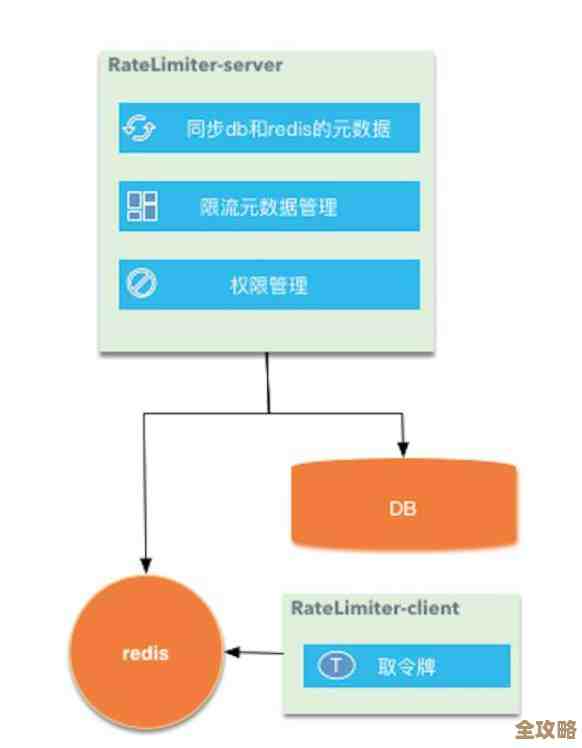

第二,设计限流的规则,也就是定义“时间窗口”和“最大请求数”,最常见的算法是“令牌桶”或它的简化版“固定窗口计数器”,固定窗口就是比如“每分钟最多允许100次请求”,你可以把这个一分钟看作一个时间窗口,在Zuul过滤器中,我们会为每个限制维度(如IP)在Redis中创建一个键,rate_limit:192.168.1.1,这个键的值就是当前时间窗口内的请求次数,我们会设置这个键的过期时间,正好是时间窗口的长度(如60秒),这样过期后计数器自动清零,下一个时间窗口重新开始计算,非常方便。

第三,编写过滤器代码,在run()方法里,获取当前请求的IP(或用户ID),拼接出Redis的key,使用Redis的INCR命令对这个key的值进行加一操作。INCR命令是原子性的,这意味着即使有大量并发请求同时执行这个操作,Redis也会确保每个加一操作是按顺序完成的,不会出现计数错误,这是保证限流准确性的关键,如果这是该时间窗口内的第一次请求,INCR操作会返回1,我们需要检查这个key是否是新创建的,如果是,要设置它的过期时间,这里可以用Redis的SETNX和EXPIRE组合命令,或者直接用一条SET key 1 EX 60 NX命令来保证原子性。

第四,判断是否限流,拿到INCR操作后的当前计数值,立刻与预设的阈值(比如100)进行比较,如果计数值大于100,说明这个IP在这一分钟里已经请求超过100次了,这时过滤器就应该拦截请求,直接返回响应,设置一个429(Too Many Requests)的状态码,如果计数值小于等于100,则放行请求,让它继续往下走,去调用真正的业务服务。

我们来回答第二个关键问题:这么搞,性能还能稳住吗?

答案是:只要设计和部署得当,性能完全可以稳住,而且这正是这种方案的优点所在。

原因有以下几点:

-

Zuul网关的职责单一化:所有的限流逻辑都在网关层完成,对于后端的成百上千个微服务来说,它们完全不用关心限流这回事,可以专心处理业务,这就避免了每个服务都自己实现一套限流,减少重复劳动和维护成本,也避免了逻辑分散带来的混乱,网关起到了保护伞的作用。

-

Redis的高性能特性:Redis是内存数据库,读写速度极快,通常能达到微秒级别的响应,我们使用的

INCR和设置过期时间的操作都是Redis非常轻量的命令,对Redis造成的压力很小,一次限流判断其实就是一次网络往返加上一次简单的内存操作,开销很小。 -

快速失败:当请求被限流时,Zuul在过滤器层面就直接返回了,请求根本不会到达后续更耗时的业务处理环节(比如数据库查询),这种“快速失败”机制实际上节约了大量的系统资源,把宝贵的CPU和IO资源留给了合法的请求,从而在整体上稳住了系统的性能,避免了因过载而导致的雪崩效应。

要确保性能稳定,也需要一些注意事项:

- Redis本身的高可用:既然限流这么依赖Redis,那Redis就不能成为单点故障,你需要部署Redis哨兵模式或者集群模式,确保即使某个Redis节点宕机,整个网关限流功能依然可用。

- 网络延迟:Zuul网关所在的服务器需要与Redis服务器保持低延迟的网络连接,如果网络延迟很高,那么每次限流检查的耗时就会增加,从而影响API的整体响应时间,最好将它们部署在同一个机房的内网中。

- 限流键的设计:如果你的系统用户量巨大,比如每秒有几十万请求,那么Redis中可能会瞬间创建大量的键(每个用户一个键),虽然Redis能处理,但也要注意监控内存使用情况,有时可以考虑一些聚合策略,比如先按服务粒度限流,再对特别热门的服务按用户粒度限流。

用Zuul和Redis搞API流量限制是一个非常经典、高效且可靠的方案,它通过将流量控制前置到网关层,并利用Redis的原子计数和高性能,实现了对后端服务的有效保护,只要保障了Redis的可用性和低延迟,这个方案不仅能稳稳地控制住流量,还能因为其快速失败的机制,间接提升整个系统的稳定性和性能。

本文由召安青于2025-12-30发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:https://www.haoid.cn/wenda/71285.html