Redis集群里搞JWT身份验证,安全怎么搭建才靠谱呢?

- 问答

- 2025-12-26 19:13:31

- 1

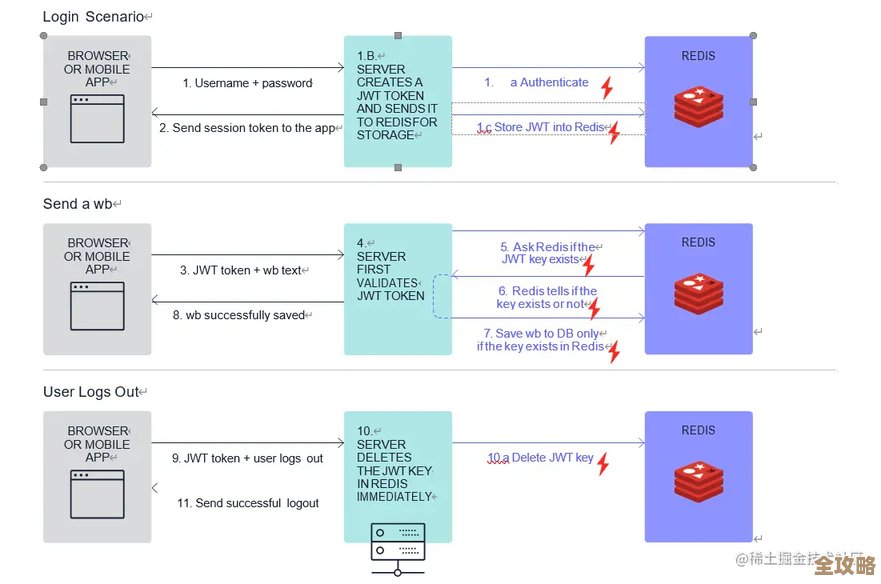

在构建现代Web应用时,使用JWT(JSON Web Token)作为无状态的身份验证凭证,并结合Redis集群来管理令牌的黑名单或增强安全性,是一种常见的架构,但要确保这套组合拳打得安全可靠,需要从多个层面进行细致的设计,核心思想是:JWT负责证明“你是谁”,而Redis负责记录“你的权限是否有效或被撤销”。

要从JWT本身的制作上筑牢第一道防线,JWT包含头部、载荷和签名三部分,签名是关键,它确保令牌不被篡改,必须使用强加密算法,坚决使用RS256(非对称加密)而非HS256(对称加密)。(来源:Auth0安全最佳实践)这是因为RS256使用私钥签名、公钥验证,私钥可以严格保密在认证服务器上,而公钥可以安全地分发给所有需要验证令牌的服务,如果使用HS256,同一个密钥既用于签名又用于验证,一旦密钥在多个服务间分发泄露,整个系统的安全就将崩溃,JWT的载荷中应包含足够但不过量的信息,标准的声明如exp(过期时间)和iat(签发时间)是必须的,可以自定义一个如jti(JWT ID)的唯一标识符,这个标识符将成为与Redis交互的关键。

接下来是Redis集群的角色定位,JWT本身是无状态的,服务端无法主动让其失效,除非等到它自然过期,这在用户登出或需要强制下线时会产生安全风险。引入Redis的核心目的就是实现有状态的“令牌撤销”或“会话管理”机制。(来源:基于令牌的身份验证常见模式)具体做法是:当用户成功登录后,认证服务器生成JWT,同时将这个JWT的jti(或直接用整个令牌的哈希值)作为键,将该用户的会话数据(如用户ID、权限列表、令牌有效期等)作为值,存储到Redis集群中,并为其设置一个与JWT过期时间一致的TTL(生存时间)。

当用户访问受保护资源时,网关或API服务首先验证JWT的签名和过期时间是否有效,如果基础验证通过,服务不会立即放行,而是需要额外向Redis集群发起一次查询:检查当前JWT对应的键(即jti)是否存在,如果存在,说明该令牌是有效的,未被撤销,此时可以从Redis中取出最新的用户权限等信息(如果需要),然后允许访问,如果这个键在Redis中不存在,即便JWT本身格式正确、未过期,也应拒绝请求,因为这可能意味着用户已经主动登出或管理员已将其强制下线。

这种模式的优势在于,它将JWT的快速无状态验证与Redis的灵活状态管理结合了起来,验证过程的大部分工作(签名、过期)是无状态的,性能很高,只有关键的安全检查(是否被撤销)需要一次快速的Redis查询,由于Redis是内存数据库,这次查询的延迟极低,对整体性能影响很小。

为了进一步提升在Redis集群环境下的安全性,还需要注意以下几点:

- Redis自身的安全配置:确保Redis集群启用了认证密码(requirepass),并且使用强密码,配置Redis仅监听内网IP,禁止公网访问,如果条件允许,使用SSL/TLS加密客户端与Redis集群之间的通信。

- 键的设计与TTL管理:Redis中的键(如

jti)应具备唯一性和不可预测性,防止被猜测,TTL的设置应略大于JWT的过期时间,比如JWT有效期是2小时,Redis TTL可以设为2小时5分钟,这可以避免在JWT即将过期的那一刻,Redis键先于JWT失效而导致的边缘情况。 - 应对集群故障:需要设计降级方案,如果Redis集群完全不可用,系统是应该彻底拒绝所有请求(保守但安全),还是暂时回退到只验证JWT基础信息(允许已撤销的令牌在故障期间继续使用,存在风险)?这需要根据应用的安全等级做出权衡,可以设置一个短路器(Circuit Breaker)模式,在Redis持续故障时进入降级状态,并记录告警,提醒管理员尽快修复。

- 避免过度依赖Redis:虽然Redis用于增强安全,但要意识到它也可能成为单点故障或性能瓶颈,确保Redis集群是高可用的,并做好监控,存储在Redis中的数据应该是“缓存”性质,即使全部丢失,也只是导致所有用户需要重新登录,而不会造成永久性的数据不一致。

一个靠谱的搭建方案是:生成高强度的JWT(使用RS256算法,包含jti),利用Redis集群以jti为键存储会话状态并设置TTL,在每次请求时先验证JWT再查询Redis确认有效性,同时严格保障Redis集群的网络与访问安全。 这套架构在安全性、性能和可扩展性之间取得了良好的平衡,能够有效地支撑起分布式系统的身份验证需求。

本文由称怜于2025-12-26发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:https://www.haoid.cn/wenda/68961.html