面对未受信任运行环境时企业开发者的安全防护与合规实践

- 游戏动态

- 2025-10-29 02:04:48

- 2

(来源:OWASP Mobile Application Security、NIST Cybersecurity Framework、以及行业通用的移动应用安全最佳实践)

核心安全原则:假设环境不可信

开发者必须建立“零信任”思维,不要相信客户端设备、网络、甚至部分服务器返回的数据是安全的,一切输入都需要验证,一切通信都需要保护,一切敏感逻辑都应尽可能放在受控的服务器端。

应用自身加固

- 代码混淆与反调试:对应用代码进行混淆处理,增加攻击者逆向分析和理解代码逻辑的难度,加入反调试机制,当检测到应用被调试时,可以触发退出或清除敏感数据等保护措施。

- 完整性保护:在应用启动时进行完整性校验,检查应用安装包是否被篡改或重新签名,如果发现应用被修改,应拒绝运行。

- 防止重打包:使用加固服务对应用核心代码和资源进行加密保护,防止攻击者轻松解包、修改、然后重新打包发布恶意版本。

数据安全

- 敏感数据不落地:尽量避免在客户端设备上存储高敏感信息(如密码、令牌、个人身份信息),如果必须存储,应使用由硬件支持的安全区域(如iOS的Secure Enclave、Android的Keystore)进行高强度加密。

- 数据传输全程加密:所有网络通信必须使用TLS/SSL加密,并且要实施证书绑定(Certificate Pinning),确保应用只与指定的、受信任的服务器通信,防止中间人攻击。

- 内存数据及时清理:使用完敏感数据(如密码)后,应立即从内存中清除,防止被内存抓取工具窃取。

运行时环境检测与响应

- 越狱/Root检测:检测设备是否已被越狱(iOS)或Root(Android),对于已破解的设备,应用应限制其功能或拒绝运行,因为这类设备的安全防护已被破坏。

- 模拟器检测:检测应用是否运行在模拟器中,许多恶意分析会在模拟器中进行,检测到模拟器时可以返回虚假数据或限制功能。

- Hook框架检测:检测是否存在Frida、Xposed等动态代码注入工具,这些工具常被用于运行时攻击和破解。

- 动态响应策略:当检测到上述高风险环境时,不应简单地崩溃退出(影响用户体验),而应采取“ graceful degradation”(优雅降级)策略,

- 限制访问核心敏感功能。

- 记录安全事件并上报至服务器。

- 向用户发出安全警告。

服务器端安全与合规

- 强API安全:服务器端API必须实施严格的身份认证、授权和频率限制,每个API请求都应验证其合法性和完整性。

- 安全密钥管理:所有用于通信、加密的密钥都不应硬编码在客户端代码中,应通过安全的密钥管理系统动态分发和更新。

- 遵守数据法规:在设计数据收集、存储和处理流程时,必须遵循如GDPR(通用数据保护条例)、个人信息保护法等法规,明确告知用户数据用途,并获取同意,提供数据删除渠道。

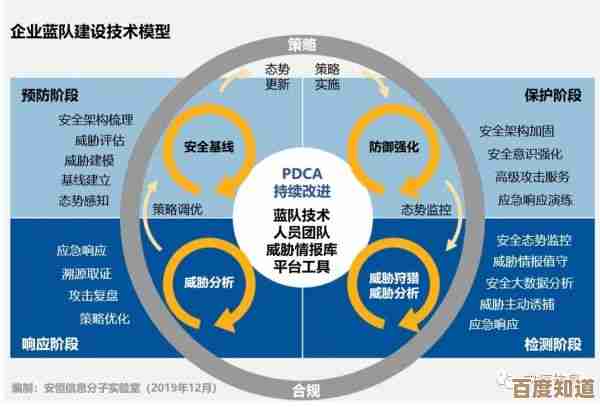

持续监控与更新

- 威胁情报与监控:建立安全事件监控系统,收集客户端上报的异常行为(如频繁的环境检测失败、大量失败登录尝试),以便及时发现和响应攻击。

- 定期安全更新:制定计划,定期发布应用更新以修复已知的安全漏洞,对于无法更新的旧版本应用,服务器端应考虑逐步限制其访问。

开发流程融入安全

- 安全开发生命周期:将安全考虑嵌入到需求、设计、开发、测试和部署的每个阶段,而不是事后补救。

- 自动化安全测试:在CI/CD(持续集成/持续部署)流程中集成自动化安全扫描工具,如静态应用安全测试和动态应用安全测试。

- 员工安全意识培训:确保开发团队了解常见的安全威胁和最佳实践,从源头减少漏洞。

本文由乐正鲸于2025-10-29发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:http://www.haoid.cn/yxdt/50530.html