云原生安全工具到底啥时候该用啥时候又不太合适呢,别盲目跟风了

- 问答

- 2026-01-23 19:19:22

- 4

说到云原生安全工具,现在确实特别火,好像不上几个就显得技术落后似的,但咱们今天不聊那些虚的,就实实在在地掰扯一下,到底啥时候你得赶紧用,啥时候可以缓一缓,甚至不用,千万别盲目跟风,花了冤枉钱还给自己找麻烦。

啥时候你必须得用,而且得赶紧用?

-

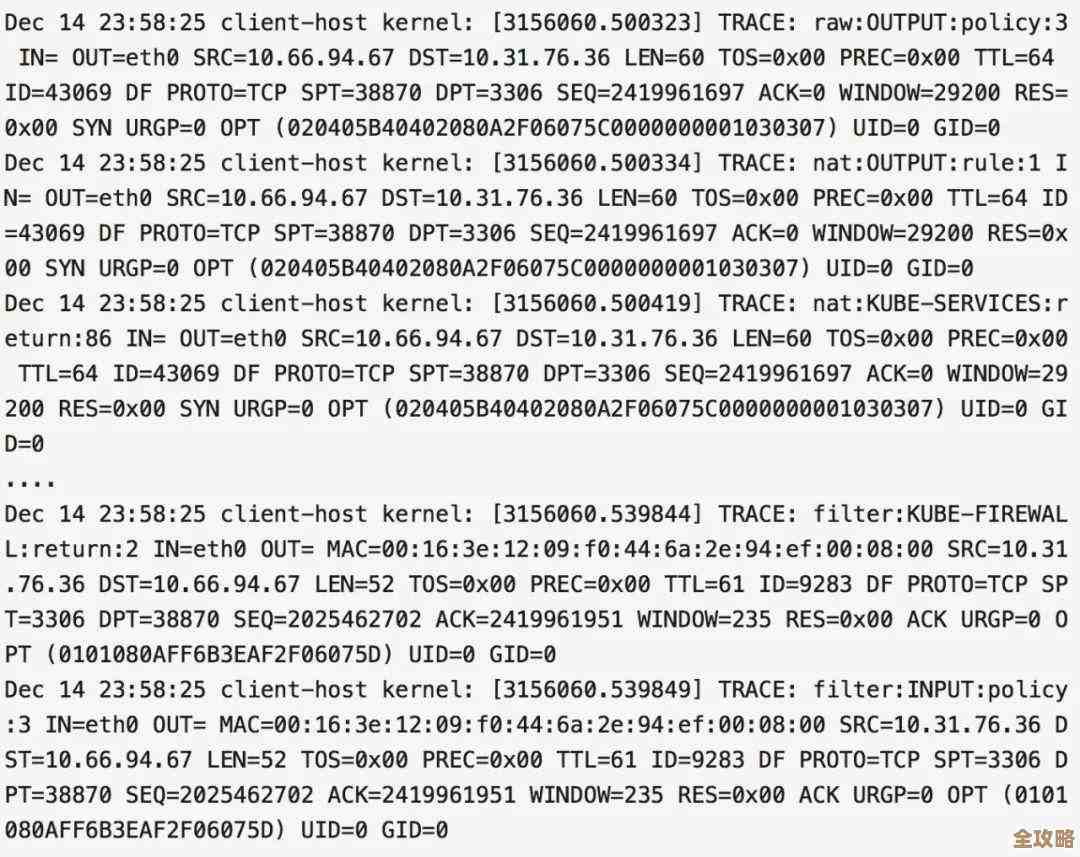

当你开始玩“微服务”和“容器”的时候。 这可以说是云原生安全工具的“核心战场”,以前你是一个大应用(单体应用),防守一个大门就行了,现在好了,拆成了几十上百个小服务(微服务),每个服务都打包在容器里,今天在这个机器上跑,明天可能就飘到另一个机器上了,这时候你还用老一套的防火墙盯着固定的IP和端口,就跟想用渔网去捞水银一样,根本兜不住,你必须用那种能理解容器、能跟着服务跑的 security tool,比如容器镜像扫描工具(在《云原生安全技术规范》里提到要在构建阶段扫描镜像漏洞)、运行时安全工具(能发现容器里的异常进程、网络连接),你不用,你的系统就是“裸奔”,任何一个服务被攻破,攻击者都能在内部网络里横着走。

-

当你用上Kubernetes这类编排工具后。 K8s太强大了,但它配置复杂,安全设置一不小心就是个坑,一个权限配置错了,可能某个服务就能有权限删除所有其他服务,这时候,你就需要专门的K8s安全管控工具,它能帮你检查配置是否符合安全最佳实践(比如Pod安全策略、网络策略),能监控K8s的API服务器有没有异常访问,能发现哪些服务拥有了过高的权限,这就像给你家的智能门锁配了个专业的安保系统,光有锁不行,还得有监控谁在用钥匙、什么时候用的规则。

-

当你的开发和发布速度变得飞快(DevOps/CI/CD)时。 现在讲究的是代码一提交,自动测试、自动打包、自动上线,如果安全还停留在最后一步,靠人工慢悠悠地扫描,那安全就成了拖后腿的,你必须把安全工具“左移”,嵌入到CI/CD流水线的每一个环节,代码提交时用SAST工具扫漏洞,打包镜像时用扫描工具查基础镜像的漏洞和依赖库风险,部署前再用工具检查一下K8s的配置安不安全,Gartner提出的DevSecOps理念核心就是这个——安全不能事后诸葛亮,要成为高速开发流程里的一个自动化的、必不可少的环节,你不用,速度是快了,但等于是一边开快车一边闭着眼。

啥时候你可能不太合适,或者可以缓一缓?

-

你的应用还是个简单的单体,部署在几台云虚拟机上。 如果你的业务没那么复杂,就是一个传统的Web应用+数据库,安稳地跑在几台云服务器上,那你首要的安全措施应该是:把云服务商提供的安全组(防火墙)配置好、操作系统漏洞及时修补、数据库密码设复杂点、Web应用本身没严重漏洞,这种情况下,你急着去上一套复杂的、为微服务和容器设计的云原生安全平台,就像买个航天飞机用来上下班通勤,不仅操作复杂、成本高昂,而且大部分功能你都用不上,纯属浪费,先把基础的安全 hygiene(卫生)做好,比啥都强。

-

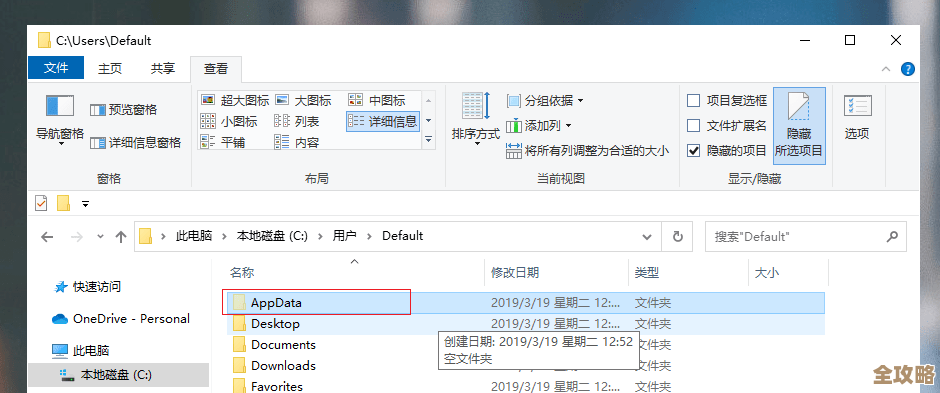

你的团队还没搞清楚云原生的基本操作。 如果你的团队连Dockerfile都写不利索,K8s的基本概念都一团浆糊,对CI/CD流程还很陌生,这时候你盲目引入一堆高级的安全工具,只会让团队更加混乱和沮丧,工具是来解决效率和安全问题的,不是来添乱的,你得先让团队把“开车”学会,再去研究“高级驾驶辅助系统”,否则,工具报出一堆警报,团队都不知道是啥意思,该怎么处理,反而增加了误操作的风险和安全负债,这时候,更应该做的是培训和夯实基础。

-

你的业务处于非常早期的探索阶段。 如果你正在做一个最小可行产品(MVP),核心目标是快速验证市场想法,业务可能明天就大改甚至下线,这时候,把大量精力和成本投入到建设一套完善的云原生安全体系中,可能ROI(投资回报率)非常低,你应该采用“够用就好”的原则,优先使用云平台自带的基础安全功能,确保核心数据和用户隐私不出问题,等业务模式跑通了,规模上来了,再系统性地规划和引入高级的云原生安全工具也不迟,毕竟,活下去是创业公司的第一要务。

云原生安全工具不是个“有没有”的摆设,而是个“什么时候用、用什么”的策略问题,它的价值和你系统的复杂度、动态性、发布速度正相关,当你的架构变得像一座由无数个移动房间组成的迷宫时,你就需要能实时绘制地图、监控每个房间动态的智能系统(云原生安全工具),但如果你的家还是一个简简单单的一室一厅,那把门锁好、窗户关紧(基础安全措施)就是最务实、最有效的选择。

别再看别人上了啥就跟风,先回头看看自己的“家底”和“阶段”,选择最适合自己的那把“安全锁”,这才是真正的明智之举。

本文由符海莹于2026-01-23发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:http://www.haoid.cn/wenda/84632.html