用Redis来缓存认证信息,安全性怎么更靠谱一点儿呢?

- 问答

- 2026-01-17 18:07:04

- 2

用Redis来缓存用户登录后的令牌(比如Token)、会话信息是现代应用很常见的做法,因为它快,但快的同时,安全问题绝对不能忽视,如果Redis没配置好,攻击者可能直接拿到最高权限的用户凭证,那整个系统就危险了,要让这事儿更靠谱,得从好几个层面下手,不是简单存进去就完事了。

最基础也最重要的一点是,别把Redis服务直接暴露在公网上,这听起来像是老生常谈,但很多安全问题恰恰就出在这种低级错误上,Redis在设计之初为了追求性能,默认是没有密码认证的,或者只有一个很弱的密码,如果你把服务器的Redis端口(默认6379)直接暴露在公网上,攻击者很容易就能连接上来,甚至无需密码就能访问、修改甚至清空你所有的缓存数据,其中就包括最敏感的用户认证信息,必须通过防火墙策略,确保Redis只允许来自可信内部网络的应用服务器访问,坚决杜绝公网直连,这是第一道,也是最重要的防线。

一定要启用并设置强密码认证,虽然Redis的认证机制不像专业数据库那么复杂,但有总比没有强得多,在Redis的配置文件redis.conf中,找到requirepass这个配置项,给它设置一个非常复杂的长密码(最好是随机生成的一串无意义字符),这样,即使有内部网络的其他机器试图连接,也必须先提供正确的密码,这相当于给Redis的大门加了一把锁,光有密码还不够,因为密码可能在网络传输中被窃听,所以下一步要考虑通信加密。

第三,考虑使用SSL/TLS加密通信,在Redis 6.0及以上版本,支持了客户端与服务端之间的通信加密,这意味着即使攻击者能够监听到应用服务器和Redis服务器之间的网络流量,他看到的数据也是加密后的乱码,无法直接获取到明文的认证Token,这对于防止“中间人攻击”非常有效,虽然启用TLS会带来一点点性能开销,但对于保护认证信息这种核心安全数据来说,这点开销是完全值得的。

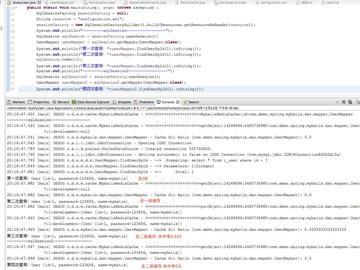

第四,给缓存的数据设置一个合理的过期时间,用户的登录状态不应该是永久有效的,一个Token缓存个一天、一周,就应该让它自动失效,Redis天然支持给存储的键值对设置TTL(生存时间),当我们把用户的Token存入Redis时,一定要同时设置一个过期时间,比如7200秒(2小时),这样即使Token不幸泄露,其危害也是有限的,过了有效期它就自动作废了,这符合安全上的“最小权限”和“时效性”原则。

第五,可以考虑对缓存的值进行二次加密或脱敏,这是一种纵深防御的思路,虽然Redis本身可能已经受密码和网络加密的保护,但我们可以在应用层再加一道锁,也就是在把用户信息存入Redis之前,先用一个只有应用知道的密钥,对敏感信息(比如用户ID、权限列表)进行对称加密,这样,即使攻击者突破了网络层和Redis的认证,直接读取到了缓存的数据,他拿到的也是一堆加密后的密文,没有应用层的密钥他依然无法解密,这大大增加了攻击的难度。

第六,做好密钥管理,上面提到的Redis密码、TLS证书、应用层加密密钥,这些本身都是重要的秘密信息,绝对不能把它们硬编码在应用程序的代码里,然后上传到代码仓库,那等于把钥匙挂在门上,应该使用专业的密钥管理服务(如HashiCorp Vault、AWS Secrets Manager等)或者至少在部署时通过环境变量传入,确保密钥与代码分离。

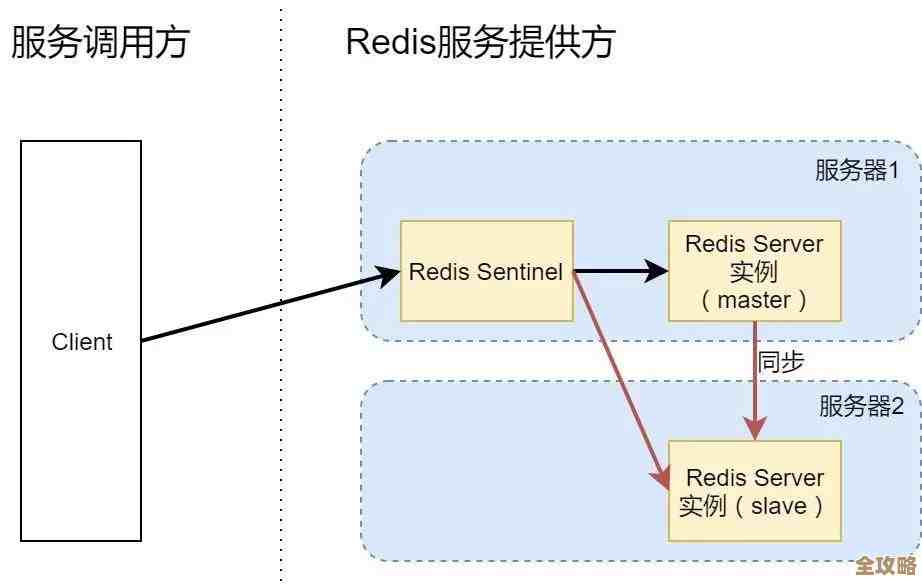

第七,隔离与最小权限,最好能为缓存认证信息的Redis实例或数据库(Redis有编号0-15的数据库)做一个隔离,不要把它和缓存其他业务数据(如商品列表、页面内容)的Redis混用,甚至可以单独部署一个小的Redis实例,专用于会话存储,为这个Redis账户配置尽可能小的权限,比如只允许执行与会话操作相关的命令(如SETEX, GET, DEL),禁止执行像FLUSHALL、CONFIG这样的危险命令。

要有监控和审计,开启Redis的慢查询日志,监控异常登录尝试,如果发现某个IP地址在短时间内有大量认证失败的记录,很可能是在进行暴力破解攻击,需要及时告警和封禁。

用Redis缓存认证信息,想更安全,不能只靠一招一式,它需要一个从网络访问控制、服务认证、通信加密、数据生命周期管理,到应用层二次防护、密钥管理和运行监控的“组合拳”,每一步都是在给整个系统增加一道防线,让攻击者的成本越来越高,从而有效地保护用户的认证安全。

参考和融合了普遍性的网络安全最佳实践、Redis官方安全指南以及如OWASP等权威安全组织对于会话管理的建议,旨在提供全面且易于理解的防护思路。)

本文由芮以莲于2026-01-17发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:http://www.haoid.cn/wenda/82555.html