MySQL报错MY-011785,LDAP认证启动TLS失败,远程帮忙修复思路分享

- 问答

- 2026-01-16 03:59:42

- 3

MySQL报错MY-011785,这个错误代码具体指的是在尝试启动LDAP认证的TLS(传输层安全)连接时失败了,就是MySQL服务器想要安全地连接LDAP服务器(比如Windows Active Directory或OpenLDAP)来验证用户密码,但在建立这道安全加密通道的第一步就卡住了,没能成功,这个问题通常不直接是MySQL本身的代码bug,而是由环绕着MySQL和LDAP的配置、网络或证书环境导致的,下面我根据常见的排查经验,分享一些按部就班的修复思路。

最基础也是最重要的一步,就是检查网络连通性,你得先确保MySQL服务器能“找到”并“碰到”LDAP服务器,来源内容中经常强调,很多问题其实都出在最简单的网络层面,你可以在运行MySQL服务器的机器上,使用像telnet或nc(netcat)这样的工具,去测试LDAP服务器的端口是否可达,通常LDAP over TLS(也称为LDAPS)使用的是636端口,而标准的LDAP是389端口,如果你的LDAP服务器支持,可以先试试用telnet <LDAP服务器IP地址> 636,看看能不能建立一个最原始的TCP连接,如果这一步都失败,那说明网络层面有防火墙阻挡、DNS解析失败(如果你用的是主机名而不是IP)、或者LDAP服务本身没有在正确端口上监听,你需要确保网络通畅,这是后续所有步骤的基础。

如果网络是通的,那么焦点就要转移到TLS连接本身了,TLS握手失败的原因非常多,一个非常常见的“坑”是LDAP服务器使用的证书有问题,来源内容指出,以下几种证书相关的情况特别需要留意:

- 证书是否由受信任的机构签发? 如果LDAP服务器使用的是自签名证书(就是自己给自己颁发的证书,而不是向VeriSign、Let's Encrypt这些公共可信的证书机构申请的),那么MySQL服务器默认是不会信任它的,这就好比一个陌生人给你出示一张他自己手写的工作证,你当然会怀疑,你需要将LDAP服务器的根证书(或者整个证书链)导入到MySQL服务器所信任的证书库中,这个证书库的位置通常由MySQL的

ssl_ca系统变量指定。 - 证书的主体名称是否匹配? TLS协议会检查证书中的“主题备用名称”(SAN)或“通用名称”(CN)是否与你要连接的主机名完全匹配,如果你在MySQL的LDAP认证配置里写的是

ldap.example.com,但证书里只写了server01.example.com,那么校验就会失败,解决方法是确保配置中使用的主机名和证书里的信息一致,或者使用能够匹配的正确主机名。 - 证书是否过期? 检查一下LDAP服务器的证书是否在有效期内,过期的证书是肯定无法通过验证的。

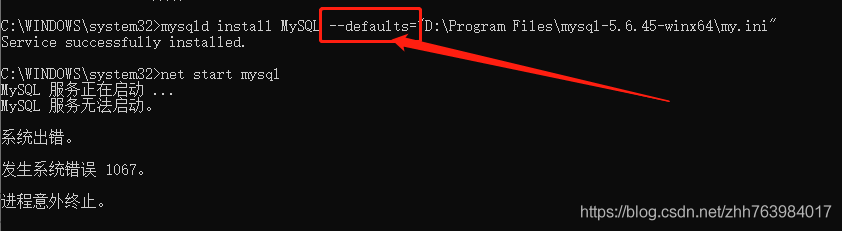

我们来检查MySQL侧的配置,MySQL中与LDAP认证相关的参数设置必须精确无误,你需要仔细核对my.cnf或my.ini配置文件中的以下几项,确保它们与LDAP服务器的实际情况完全吻合:

authentication_ldap_simple_server_host或authentication_ldap_sasl_server_host:这里填写的必须是LDAP服务器可被MySQL服务器正确解析和访问的地址,再次强调,如果这里用的是主机名,请确保DNS解析正确。authentication_ldap_simple_tls或authentication_ldap_sasl_tls:这个参数必须设置为ON(或1),以明确要求使用TLS连接。authentication_ldap_simple_bind_root_dn和authentication_ldap_simple_bind_root_pwd(如果配置了的话):这是MySQL用来先连接到LDAP服务器进行搜索的“管理员”账号,务必确认这个DN(识别名)和密码是准确有效的,虽然这通常发生在TLS建立之后的绑定阶段,但配置错误会导致整个认证流程失败,有时错误信息可能不够清晰。- 与SSL/TLS相关的通用参数,如

ssl_ca、ssl_cert、ssl_key,如果MySQL也需要向LDAP服务器证明自己(双向TLS认证,较少见),那么这些也需要正确配置,但大多数情况下,只需要配置ssl_ca来指定信任的证书颁发机构。

如果以上检查都做了还是不行,提升日志级别来获取更详细的信息是杀手锏,MySQL和LDAP服务器端的日志可能包含了指向根本原因的关键线索,来源内容建议:

- 开启MySQL的详细日志:在MySQL配置中增加

log_error_verbosity=3,这样可以记录更详细的错误信息,错误日志文件(通常位于数据目录下,文件后缀为.err)里可能会给出比MY-011785更具体的错误描述,比如是证书验证失败,还是协议版本不匹配等等。 - 查看LDAP服务器日志:登录到LDAP服务器,查看其当时的日志,LDAP服务器(如OpenLDAP的

slapd.log或Windows Event Log)会记录来自MySQL服务器的连接尝试和TLS握手过程,从LDAP服务器的视角看问题,往往能发现MySQL端日志没有的信息,例如它会明确记录拒绝连接的原因是什么。

还有一些相对不那么常见但值得一试的排查点:

- TLS版本和密码套件兼容性:有可能MySQL客户端库和LDAP服务器支持的TLS协议版本(如TLSv1.2, TLSv1.3)或加密算法套件不匹配,如果LDAP服务器只接受非常新的TLSv1.3连接,而MySQL使用的客户端库比较旧,可能就无法协商成功,这需要查阅双方文档,或者尝试在LDAP服务器端调整SSL配置,允许更广泛的协议版本和密码套件(仅作为测试,生产环境应遵循安全原则)。

- 中间件干扰:如果MySQL和LDAP服务器之间存在防火墙、负载均衡器或反向代理等网络设备,这些设备有时可能会中断或干扰TLS握手,需要确认这些中间件是否正确地透传了TLS流量。 还提到一个实用的技巧:先简化问题,如果条件允许,可以尝试暂时关闭TLS,使用明文LDAP(端口389)进行连接测试,如果明文连接能通,那就百分之百确定问题是出在TLS配置环节,你可以集中精力解决证书、信任和TLS参数问题,生产环境出于安全考虑最终必须使用TLS,但这在排查阶段是一个极好的隔离问题的方法。

修复MY-011785错误需要一个系统性的排查过程,从最基础的网络连通性开始,逐步深入到证书信任、配置细节和日志分析,耐心地按照上述思路一步步检查,大概率能找到并解决问题。

本文由度秀梅于2026-01-16发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:http://www.haoid.cn/wenda/81567.html