智汇华云聊聊那些Web上老是被忽视但又挺危险的安全漏洞问题

- 问答

- 2026-01-07 04:55:07

- 12

今天我们来聊点实在的,就是那些在网站开发和安全检查时,特别容易被忽略,但一旦被坏人利用,后果又可能挺严重的安全问题,大家平时听得多的可能是SQL注入、跨站脚本(XSS)这些“明星”漏洞,安全人员往往也会优先处理它们,但就像家里打扫卫生,角落里的灰尘最容易积攒,这些不那么起眼的漏洞,恰恰可能成为攻击者潜入的后门。

首先想说的一个问题是不安全的直接对象引用,简称IDOR,这个名字听起来有点技术化,但其实道理很简单,想象一下,你在一个网站上看自己的订单,浏览器地址栏的网址可能是这样的:https://example.com/order?id=123,这个“123”就是你订单的编号,如果一个心思不纯的用户,他正常登录后看到自己的订单ID是123,他随手把网址里的id改成124然后回车,结果竟然直接看到了别人的订单详情!里面包括收货地址、电话、买了啥等隐私信息——这就是一个典型的IDOR漏洞,问题出在哪呢?出在网站后台服务器只检查了你有没有登录,但没有进一步检查你这个登录用户到底有没有权限查看ID为124的这个订单,开发者可能想当然地认为“用户只会通过我提供的页面链接点进来,不会自己去改网址”,但这种信任是完全靠不住的,攻击者完全可以写个小脚本,自动从1开始遍历成千上万个订单ID,大量窃取用户数据,这种漏洞之所以容易被忽视,是因为在测试环境下,开发人员通常只用少量测试账号,很难发现这种越权访问的问题,华云安全团队在大量的渗透测试中发现,尤其是在业务逻辑复杂的应用系统中,IDOR几乎是出现频率最高的逻辑漏洞之一。

第二个经常被轻视的问题是安全配置错误,这可以说是一个“万金油”式的漏洞类别,因为它涵盖的范围太广了。

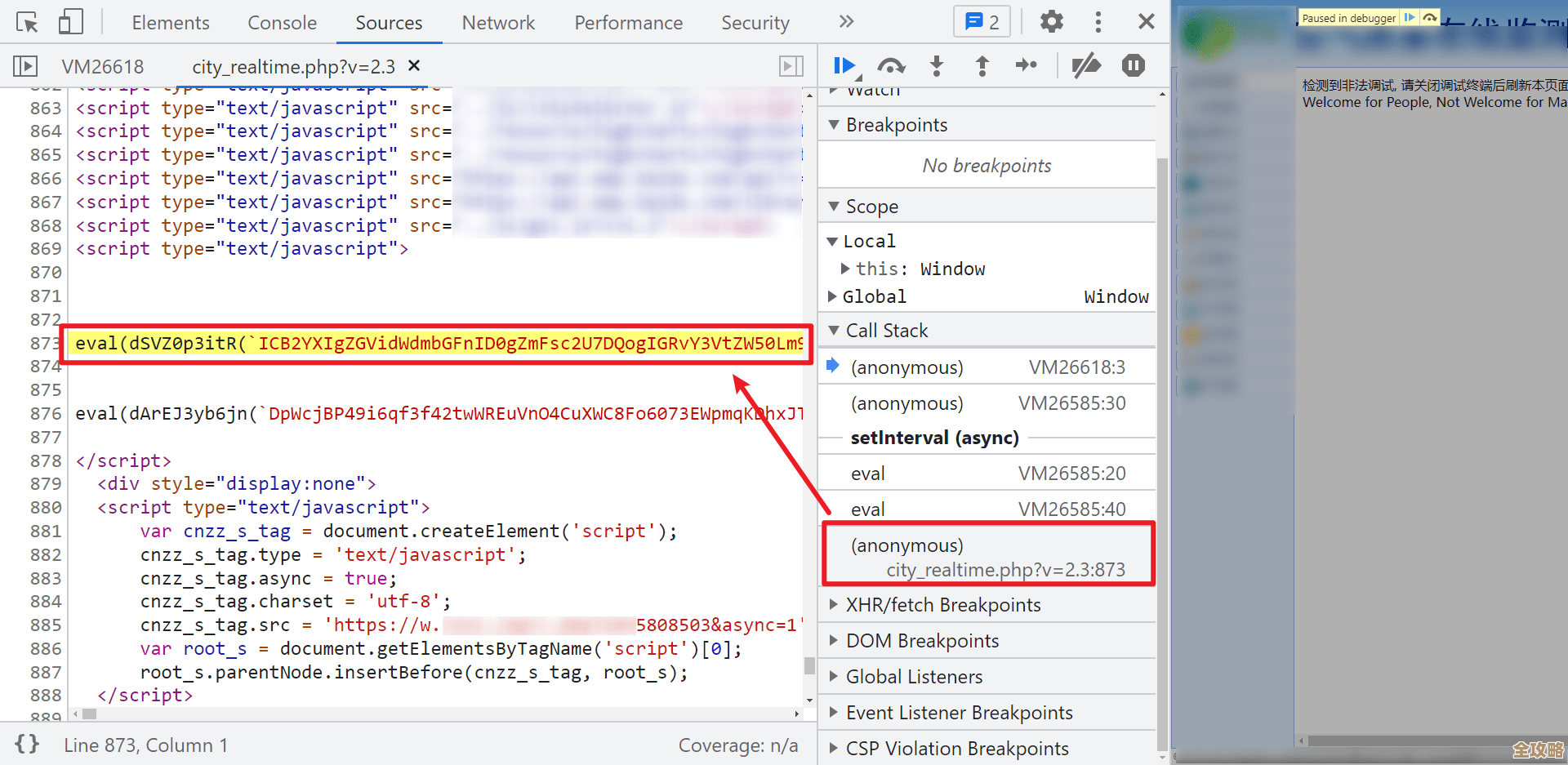

- 过于详细的错误信息:当网站报错时,如果直接把数据库的连接字符串、代码的堆栈跟踪信息、服务器目录路径等敏感信息一股脑地显示给访问者,那就相当于给攻击者送了一份“地图”,他们可以根据这些信息了解网站的内部结构,寻找更具体的攻击点。

- 默认配置没有改:很多软件或框架安装后都有默认的管理员账号、密码和配置,比如著名的“admin/admin”,如果运维人员忘记修改,攻击者就可以像用钥匙开门一样轻松进入后台,华云在安全监测中甚至遇到过连数据库管理界面都直接暴露在公网上且使用默认密码的情况,这几乎是“不设防”的状态。

- 不必要的服务端口开放:一个普通的网站可能只需要开放80(HTTP)和443(HTTPS)端口,但如果把数据库端口(如3306)、远程管理端口(如22, 3389)等也对外开放,又没有做严格的IP限制或强认证,就等于多开了几扇可能被撬开的“窗户”。 这些问题听起来好像都是低级错误,但在复杂的云环境、容器集群和微服务架构中,配置项成千上万,稍有不慎就可能遗漏某个关键的安全设置,开发者和运维人员往往更关注功能是否实现、服务是否跑通,而容易忽略这些“细枝末节”的安全加固。

第三个想聊的是失效的访问控制,它和IDOR有点像,但范围更广,举个常见的例子:“密码重置功能”的漏洞,正常的流程是:你输入邮箱或手机号,网站发一个带有一串随机令牌的链接给你,你点这个链接才能重置密码,但有些网站设计不严谨,可能存在以下问题:

- 那个重置密码的令牌有效期过长,甚至永不过期,攻击者如果通过某种方式(比如之前提到的详细错误信息泄露、或者入侵了用户邮箱)拿到了一个旧的重置链接,依然可以使用。

- 更糟糕的是,有的网站在重置密码时,会在跳转后的页面的URL里直接包含这个令牌,而不是放在更安全的HTTP POST请求体内,这样,这个敏感令牌就可能被浏览器历史记录、代理服务器日志等记录下来,造成泄露。

- 还有一种情况是,在完成密码重置后,服务器没有让之前的令牌立即失效,这意味着,同一个重置链接可以被使用多次,如果被攻击者截获,他可以在用户不知情的情况下再次更改密码。

除了上面这三个,跨站请求伪造虽然不算新漏洞,但在某些场景下依然被忽视,简单说就是,攻击者诱骗一个已经登录了目标网站的用户,去点击一个恶意链接或访问一个恶意页面,这个页面会偷偷地向目标网站发起一个请求(修改邮箱地址”或“转账”的请求),因为用户是登录状态,浏览器会带着合法的Cookie发送这个请求,服务器就会认为这是用户的正常操作而执行,很多现代框架提供了内置的CSRF防护机制,但如果开发人员不了解其原理,或者在某些特殊接口(如用于API调用的接口)上错误地关闭了防护,风险就产生了。

最后不得不提的是依赖库漏洞,现在开发网站,几乎没人会从零开始写所有代码,都会使用大量的第三方开源库或框架,比如jQuery、Log4j、各种CMS的插件等,这些库本身可能被发现存在安全漏洞(就像前几年轰动全球的Log4j漏洞),如果开发者只是把库引进来用,却从不关注其安全公告,不及时更新到已修复的安全版本,那么整个网站就会一直带着这个“定时炸弹”运行,由于这些代码不是自己写的,在代码审计时很容易被忽略,认为“常用的、知名的库就是安全的”。

这些Web安全漏洞之所以老被忽视,很大程度上是因为它们不像SQL注入那样有非常直接的攻击表现,往往隐藏在复杂的业务逻辑、繁琐的配置项和庞大的第三方代码中,防范它们,需要开发者和运维人员具备持续的安全意识,不能只盯着那些“教科书式”的经典漏洞,更要深入理解业务,做好严格的权限校验、最小化的配置、全生命周期的依赖管理,并通过定期的安全扫描和渗透测试,把这些“角落里的灰尘”给清扫干净,华云安全建议,安全建设是一个持续的过程,任何细微的疏忽都可能成为突破口。

本文由邝冷亦于2026-01-07发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:http://www.haoid.cn/wenda/75999.html