Redis漏洞挖矿到底是咋回事,背后原理和套路说不完

- 问答

- 2025-12-26 07:18:38

- 5

Redis漏洞挖矿到底是咋回事”,这事儿说白了,就是黑客发现了很多服务器的Redis数据库没锁门,他们溜进去,不是偷数据,而是把这个数据库变成了一个偷偷挖矿的苦力,挖的矿主要是像门罗币这样的加密货币,整个过程就像是在你家不知情的情况下,把你家的电脑和电用来给他打工赚钱。

背后的核心原理:为什么Redis老是中招?

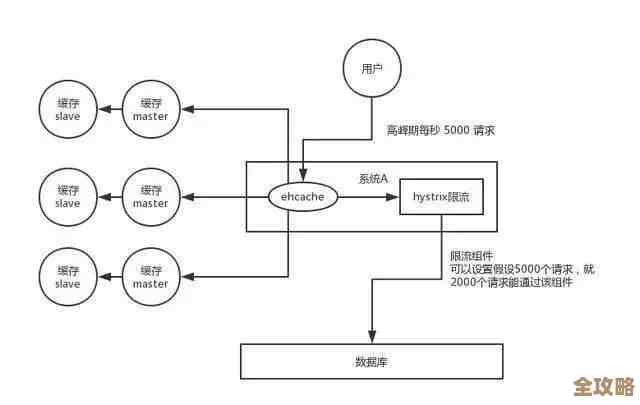

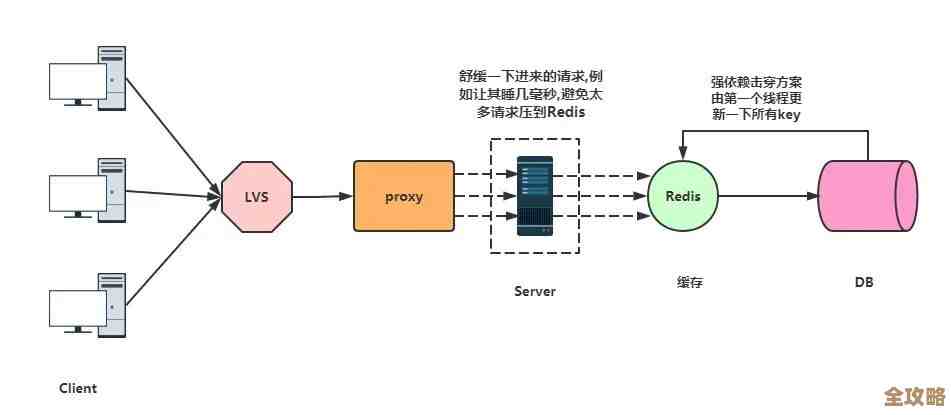

这事儿能成,首先得怪Redis自己太“单纯”了,根据很多安全团队(比如知道创宇、绿盟科技等安全厂商发布的案例分析)的分析报告,Redis在设计之初为了追求极致的速度,默认配置是“不设防”的,你安装好Redis,它默认是没有密码的,而且默认会绑定在0.0.0这个地址上,意思是允许世界上任何一台能连上你这台服务器的电脑来访问它,这就像你买了个保险柜,厂家出厂时默认不设密码,还把它放在大街上。

黑客们就利用这一点,用一种叫做“端口扫描”的技术,在互联网上大批量地寻找那些开放了6379端口(Redis的默认端口)的服务器,一旦找到,他们就直接用Redis的客户端连上去,发现居然不需要密码!这下可就为所欲为了。

常见的入侵和挖矿套路(黑客的“组合拳”)

光能连上Redis还不够,怎么让它变成挖矿机呢?黑客有一套非常成熟的流水线操作,根据“腾讯安全”、“奇安信”等机构披露的案例,套路基本固定:

-

写入SSH公钥,实现永久后门:这是最经典、最厉害的一招,黑客会在他自己的电脑上生成一对SSH密钥(相当于一把锁和一把钥匙),他通过未授权的Redis连接,执行一系列命令,把他自己的“公钥”(相当于锁)强行写入到你服务器上

~/.ssh/authorized_keys这个文件里,这个文件是干什么的呢?它里面存放的都是被允许无需密码就能远程登录这台服务器的“钥匙”,写进去之后,黑客就相当于拥有了你家大门的万能钥匙,以后想什么时候进来就什么时候进来,再也不需要经过Redis了。 -

直接写定时任务(Crontab):如果上面那招因为权限问题没成功,黑客就会退而求其次,通过Redis修改你服务器的定时任务计划,他会写入一条恶意的定时任务,比如每分钟都去一个由他控制的网站上下载并运行挖矿程序,这样,即使你重启服务器,时间一到,挖矿程序又会自动被拉起来,阴魂不散。

-

上传和运行挖矿程序:拿到系统权限(无论是通过SSH后门还是定时任务)后,黑客就会从远程下载一个已经编译好的挖矿程序(通常叫

xmrig、minerd之类的名字),这个程序非常小,不占什么磁盘空间,但一运行起来,就会疯狂消耗你服务器的CPU资源,为了让挖矿更隐蔽,黑客还会给它改个看起来像系统进程的名字,比如ksoftirqd、nginx等,企图蒙混过关。 -

清理痕迹:有经验的黑客还会顺手干点“家务”,比如杀掉其他黑客留下的挖矿进程(黑吃黑),修改系统的防火墙规则阻止别人再来,以及清除系统日志,让你很难发现他来过。

为什么偏偏是Redis?总结一下深层原因

- 目标量大面广:Redis是世界上最流行的内存数据库之一,无数互联网公司都在用,暴露在公网上的实例数量极其庞大,给黑客提供了巨大的“矿源”。

- 漏洞利用成本极低:不需要什么高深的漏洞利用技术,只需要会最基本的Redis命令就行,脚本小子都能干,导致攻击泛滥。

- 攻击收益直接:相比于窃取数据可能还需要找买家销赃,挖矿是直接产生真金白银(加密货币),变现链条短。

- 隐蔽性强,发现难:挖矿主要是吃CPU,对于有很多业务在跑的企业服务器来说,短时间内CPU飙高可能不会被立刻察觉,等发现时可能已经被挖了好几个月了。

Redis挖矿事件本质上是一场因“懒政”和缺乏安全意识导致的安全灾难,它不是什么高精尖的技术攻击,而是利用了人类在系统配置上的疏忽,对于企业或个人来说,防范方法也非常简单直接:给Redis设置强密码、禁止外网访问、修改默认端口,就能防住99%的这类自动化攻击脚本。

本文由盘雅霜于2025-12-26发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:http://www.haoid.cn/wenda/68651.html