思科路由器网络设置与安全部署详细操作指南

- 问答

- 2025-11-06 16:17:12

- 1

思科路由器网络设置与安全部署详细操作指南

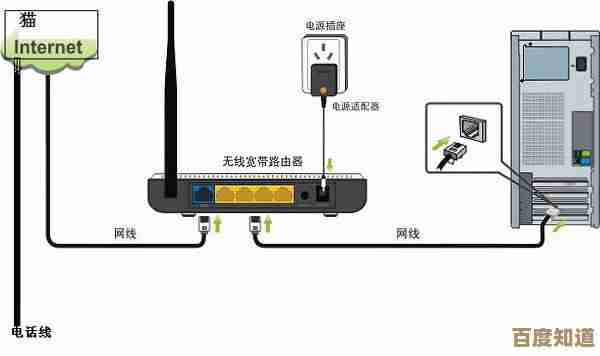

第一部分:初始网络连接与基本配置

根据思科官方入门指南《Cisco Router Getting Started Guide》,当您首次拿到一台新的或重置过的思科路由器时,首先需要通过控制台线缆(Console Cable)连接到路由器的控制台端口,使用终端仿真软件(如PuTTY或SecureCRT)建立连接,设置串行端口的参数为9600波特率、8数据位、无奇偶校验、1停止位。

连接成功后,您将进入路由器的命令行界面(CLI),首次启动通常会进入设置对话(Setup Dialog),但为了更精确的控制,建议选择“否”以退出该模式,进入用户EXEC模式(提示符为Router>)。

需要进入特权EXEC模式以进行所有配置更改,输入以下命令:

enable提示符将变为Router#,表示已进入特权模式。

进入全局配置模式,这是进行所有系统级配置的地方:

configure terminal提示符将变为Router(config)#。

根据思科IOS配置基础文档,第一步是设置设备的主机名,以便于网络管理,将路由器命名为“HQ-Router”:

hostname HQ-Router为特权EXEC模式设置一个加密的使能密码(enable secret password),该密码以加密形式存储,比传统的使能密码(enable password)更安全,这是防止未授权用户获得路由器完全控制权的关键一步。

enable secret Your_Strong_Password_Here为了防止控制台会话在一段时间不活动后自动断开,可以设置控制台线路的超时时间,建议为控制台访问设置一个密码。

line console 0

password Your_Console_Password

login

exec-timeout 5 0

exit同样地,为虚拟终端线路(VTY lines,用于Telnet或SSH远程访问)设置密码,思科路由器支持最多16条VTY线路(0到15)。

line vty 0 15

password Your_VTY_Password

login

exit第二部分:接口IP地址配置与路由

根据思科IOS IP编址服务配置指南,接下来需要为路由器的接口分配IP地址,使其能够在网络中通信,假设要配置GigabitEthernet0/0接口连接到内部网络。

进入该接口的配置模式:

interface GigabitEthernet0/0为其分配IP地址和子网掩码,假设内部网络段为192.168.1.0/24,将路由器设置为该网段的网关:

ip address 192.168.1.1 255.255.255.0确保激活该接口,默认情况下某些接口可能是关闭的(administratively down):

no shutdown然后退出接口配置模式:

exit如果路由器需要连接到互联网或另一个网络(如ISP),还需要配置连接外网的接口(例如GigabitEthernet0/1):

interface GigabitEthernet0/1

ip address 由ISP提供的公网IP地址 子网掩码

no shutdown

exit对于简单的网络,如果内部网络需要访问互联网,需要配置默认路由,将所有未知目的地的流量指向ISP的网关,根据思科IOS IP路由协议配置指南,配置静态默认路由的命令如下(假设ISP网关地址为203.0.113.1):

ip route 0.0.0.0 0.0.0.0 203.0.113.1第三部分:基础安全加固部署

安全是部署的核心,根据思科SAFE白皮书和IOS安全配置指南,必须执行以下关键安全措施。

-

加密密码: 在全局配置模式下,使用

service password-encryption命令对配置文件中所有明文密码进行弱加密,这可以防止旁观者直接看到密码,但请注意,使能密码(enable secret)本身已是强加密,不受此命令影响。

service password-encryption -

禁用不必要的服务: 关闭路由器上非必需的网络服务,以减少被攻击的面,禁用HTTP服务、小型TCP/UDP服务(如echo、chargen)和BOOTP服务。

no ip http-server no service tcp-small-servers no service udp-small-servers no ip bootp server -

启用SSH并禁用Telnet: Telnet以明文传输所有数据(包括密码),极不安全,必须启用SSH(Secure Shell)进行加密的远程管理,需要为路由器设置一个域名(SSH所需),然后生成加密密钥,最后在VTY线路上强制使用SSH。

ip domain-name yourdomain.local crypto key generate rsa general-keys modulus 2048 line vty 0 15 transport input ssh login local exit创建一个本地用户名和密码用于SSH登录,这比只使用VTY密码更安全。

username admin secret Your_Admin_Password -

配置基本ACL(访问控制列表): ACL用于控制进出路由器接口的流量,一个基本的“防欺骗”ACL可以阻止来自外部的、源地址是内部私有IP范围的流量,这是一种常见的攻击手段,首先创建一条扩展ACL:

ip access-list extended BLOCK-SPOOF deny ip 192.168.1.0 0.0.0.255 any deny ip 10.0.0.0 0.255.255.255 any deny ip 172.16.0.0 0.15.255.255 any permit ip any any exit然后将此ACL应用到连接外网的接口(GigabitEthernet0/1)的入方向(in):

interface GigabitEthernet0/1 ip access-group BLOCK-SPOOF in exit -

保存配置: 所有配置更改都存储在运行配置(running-config)中,断电后会丢失,必须将配置保存到启动配置(startup-config)中,以便路由器重启后配置依然生效。

copy running-config startup-config

第四部分:后续维护与监控

根据思科网络维护最佳实践,配置完成后,应定期执行以下操作:

- 使用

show running-config命令检查当前配置。 - 使用

show interface status命令查看接口状态。 - 使用

show logging命令查看系统日志,监控异常事件。 - 定期备份配置文件到安全的离线位置。

这是一个基础指南,复杂的网络环境可能需要配置动态路由协议(如OSPF、BGP)、防火墙功能(Zone-Based Firewall)、入侵检测/防御系统(IPS/IDS)以及虚拟专用网(VPN)等高级特性,这些操作需要参考更专业的思科文档进行部署。

本文由太叔访天于2025-11-06发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:http://www.haoid.cn/wenda/58962.html