构建安全防线:企业级开发者信任风险的识别与系统性应对

- 问答

- 2025-10-23 03:51:29

- 2

好,咱们聊聊企业里开发者信任风险这事儿吧,其实很多公司,尤其技术驱动的,往往把安全预算都砸在防火墙、入侵检测这些硬家伙上,但有时候问题恰恰出在“自己人”身上,不是说他坏,而是…怎么说呢,人太复杂了,代码是人写的,权限是人管的,信任这东西,建立起来难,崩塌可能就一瞬间。

你想啊,一个核心开发,可能在公司干了五年,表现一直挺好,突然家里出点事儿,经济压力大了,或者单纯就是被竞争对手悄悄接触了…心态一变,行为就可能走样,他可能无意中把一段有隐患的代码合入了主干,或者“为了方便”把测试环境的密钥设得特别简单,甚至…更糟的情况,故意留个后门,这种事防不胜防,因为表面上一切正常,信任关系还在那儿摆着呢。

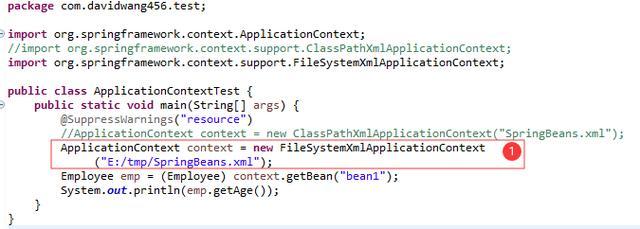

所以我们谈构建安全防线,第一步真不是上什么高大上的系统,而是得先承认一个有点残酷的事实:绝对的信任是不存在的,得有一种“健康的怀疑主义”,这不是说要搞办公室政治,互相盯梢,而是要在流程和文化里,嵌入一些自动化的、非人为的校验点,代码审查不能只是走过场,不能因为他是老王,经验丰富,就轻易放行,必须得有另一个人,或者更好的是,用自动化工具去扫描每一行提交的代码,看有没有可疑的改动,比如突然引入了非标准的加密库,或者试图访问一个不该访问的数据库表。

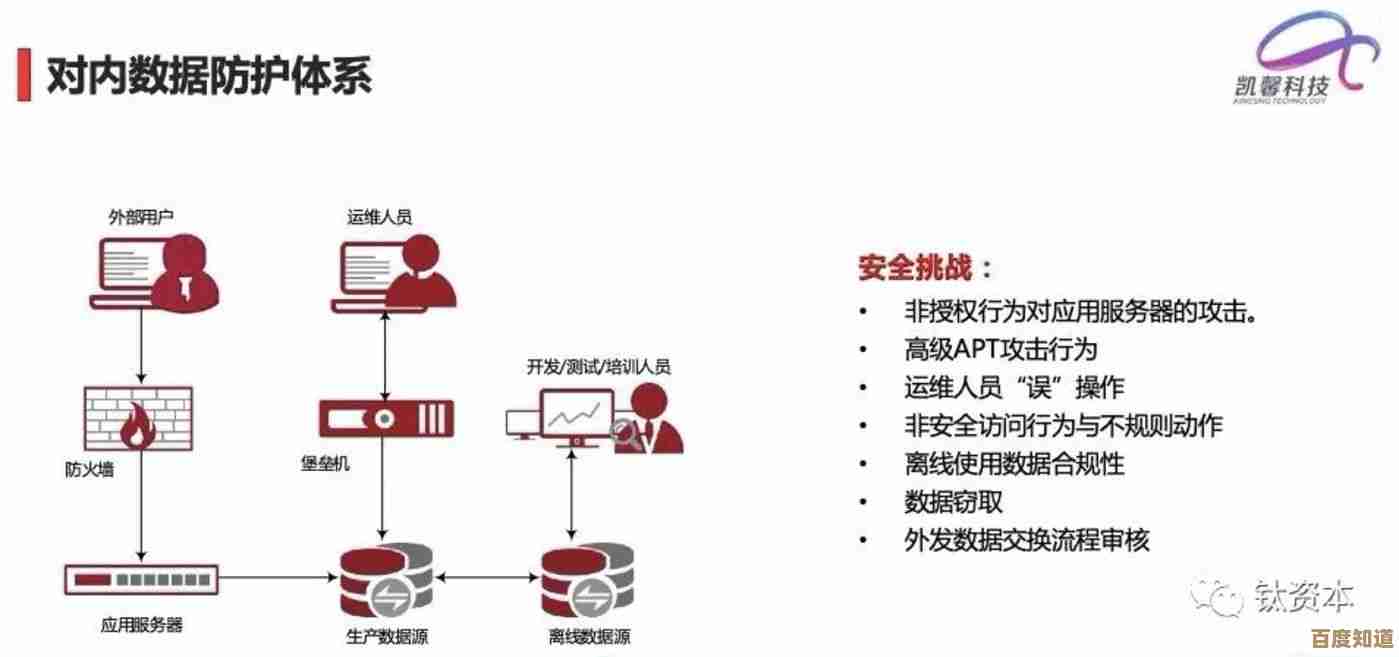

还有权限管理,这个太要命了,很多公司权限给得太随意了…一个普通开发,为啥要有生产环境的数据库写权限?甚至有的初创公司,大家共用同一个高权限账号,美其名曰“高效”,这简直是埋雷,权限这东西,必须遵循最小权限原则,而且要有定期审计,谁,在什么时候,访问了什么数据,干了啥,得有清晰的日志,这不是不信任员工,而是为了保护他,也保护公司,万一账号被盗用了呢?清晰的日志能帮他洗清嫌疑。

我觉得容易被忽略的一点是“技术债”带来的信任风险,有时候不是人想使坏,而是系统太老了,代码像一团乱麻,连最初的开发者自己都搞不清了,这时候,一个新开发者接手,他可能在不完全理解的情况下改动了某个关键模块,引发了连锁反应,这种风险,本质上是公司对技术遗产管理不善造成的,但后果却由具体的开发者承担了,定期重构、偿还技术债,其实也是一种安全投资,它能降低因为代码混乱而导致的非主观错误。

情绪上,做这件事挺矛盾的,你要营造开放、信任的团队氛围,让大家有归属感;你又得设置这些“不信任”的机制,怎么平衡?我觉得关键在透明度和沟通,你得让开发者明白,这些措施不是为了监视他们,而是为了共同守护大家的心血,可以把安全事件(当然是脱敏后的)作为案例分享,让大家直观感受到风险的存在,当大家理解“为什么”要这么做时,抵触情绪就会小很多。

最后我想说,这套东西没有一劳永逸的解决方案,它像个有机体,得不断演化,今天有效的措施,明天可能就因为新技术的出现而失效,与其追求一个完美的静态方案,不如培养团队的安全意识和快速响应能力,让每个人都成为安全防线上的一个感知点,有点风吹草动就能警觉起来…这比任何孤立的工具都重要。

吧,处理开发者信任风险,像是在走钢丝,一边是效率与人性化,另一边是秩序与安全,挺难的,但没办法,这就是现代企业必须面对的课题。

本文由颜泰平于2025-10-23发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:http://www.haoid.cn/wenda/38700.html